- 您的位置:

- 标准下载网 >>

- 标准分类 >>

- 其他行业标准 >>

- Q/GDW 11445——2015 国家电网公司管理信息系统安全基线要求

标准号:

Q/GDW 11445——2015

标准名称:

国家电网公司管理信息系统安全基线要求

标准类别:

其他行业标准

标准状态:

现行出版语种:

简体中文下载格式:

.zip .pdf下载大小:

2.46 MB

点击下载

标准简介:

Q/GDW 11445——2015.

1范围

Q/GDW 11445规定了国家电网公司总部和各单位管理类信息系统与相关设备的安全基线要求。

Q/GDW 11445适用于国家电网公司总部和各单位管理类信息系统及相关设备的基础防护工作。按照等级保护标准定级为二级的系统应按照本标准进行防护,三级及以上信息系统应在本标准的基础上结合国家及行业主管部门相关要求进行防护。

2规范性引用文件

下列文件对于本文件的应用是必不可少的。凡是注日期的引用文件,仅所注日期的版本适用于本文件。凡是不注日期的引用文件,其最新版本(包括所有的修改单)适用于本文件。

GB/T 25069信息安全技术术语

3术语和定义

GB/T 25069界定的以及下列术语和定义适用于本文件。

3.1

安全基线security baseline

信息系统或设备的最低安全配置要求,即该信息系统或设备的最小安全保证。

3.2

外部设备peripheral

指连接在计算机主机以外的设备,如网络打印机、传真机等具备打印、复印、传输的硬件设备。

4安全基线要求

4.1物理安全安全基线要求

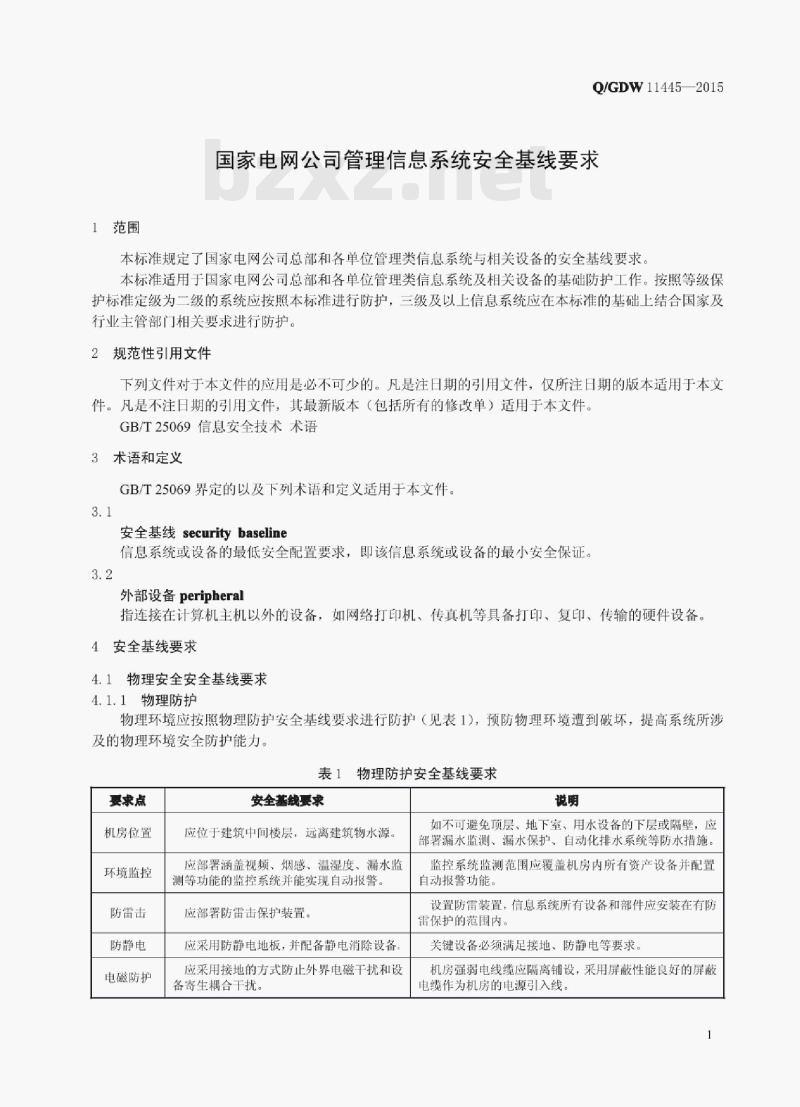

4.1.1物理防护

物理环境应按照物理防护安全基线要求进行防护(见表1),预防物理环境遭到破坏,提高系统所涉及的物理环境安全防护能力。

部分标准内容:

国家电网公司企业标准

Q/GDW11445—2015

国家电网公司管理信息系统安全基线要求Security baseline requirement ofmanagement information system irStateGrid Corporationof China2016-11-09发布

国家电网公司

2016-11-09实施

规范性引用文件·

3术语和定义

4安全基线要求·

4.1物理安全安全基线要求.

4.2网络设备安全基线要求

4.3安全设备安全基线要求

4.4操作系统安全基线要求

4.5数据库安全基线要求

4.6中间件安全基线要求

4.7应用系统安全基线要求

4.8外部设备安全基线要求

数据备份、恢复与销毁安全基线要求4.9

编制说明

Q/GDW11445—2015

Q/GDW114452015

为规范国家电网公司信息系统与相关设备的基础防护,消除网络与信息安全防护工作中存在的薄弱环节,提高信息系统安全防护能力,结合电力行业及国家电网公司防护要求,制定本标准。本标准由国家电网公司信息通信部提出并解释。本标准由国家电网公司科技部归口。本标准起草单位:南瑞集团公司信息通信技术分公司、国网山东省电力公司、国网江苏省电力公司、国网浙江省电力公司、国网四川省电力公司、国网黑龙江省电力有限公司、国网陕西省电力公司。本标准主要起草人:陈刚、刘莹、金倩倩、杨维永、朱世顺、刘行、刘寅、丁晓玉、栾国强、韩勇屠正伟、曲延盛、王烨、杜猛俊、卢黎明、刘萧、江勇、梁晖辉、权长荣、张永平、苏哈江、代长生、雷大洋、俞庚申、郭靓、黄伟、李补岐、张盈、刘强、徐亮、张志伟、张宪康、欧阳利剑、范永。本标准首次发布。

本标准在执行过程中的意见或建议反馈至国家电网公司科技部。1范围

Q/GDW114452015

国家电网公司管理信息系统安全基线要求本标准规定了国家电网公司总部和各单位管理类信息系统与相关设备的安全基线要求。本标准适用于国家电网公司总部和各单位管理类信息系统及相关设备的基础防护工作。按照等级保护标准定级为二级的系统应按照本标准进行防护,三级及以上信息系统应在本标准的基础上结合国家及行业主管部门相关要求进行防护。2规范性引用文件

下列文件对手本文件的应用是必不可少的。凡是注日期的引用文件,仅所注日期的版本适用于本文件。凡是不注日期的引用文件,其最新版本(包括所有的修改单)适用于本文件。GB/T25069信息安全技术术语

3术语和定义

GB/T25069界定的以及下列术语和定义适用于本文件。3.1

安全基线 security baseline

信息系统或设备的最低安全配置要求,即该信息系统或设备的最小安全保证。3.2

外部设备peripheral

指连接在计算机主机以外的设备,如网络打印机、传真机等具备打印、复印、传输的硬件设备。4安全基线要求

4.1物理安全安全基线要求

4.1.1物理防护

物理环境应按照物理防护安全基线要求进行防护(见表1),预防物理环境遭到破坏,提高系统所涉及的物理环境安全防护能力。

表1物理防护安全基线要求

要求点

机房位置

环境监控

防雷击

防静电

电磁防护

安全基线要求

应位于建筑中间楼层,远离建筑物水源应部署涵盖视频、烟感、温湿度、漏水监测等功能的监控系统并能实现自动报警应部署防雷击保护装置。

应采用防静电地板,并配备静电消除设备应采用接地的方式防止外界电磁干扰和设备寄生耦合干扰。

如不可避免顶层、地下室、用水设备的下层或隔壁,应部署漏水监测、漏水保护、自动化排水系统等防水措施监控系统监测范围应覆盖机房内所有资产设备并配置自动报警功能

设置防雷装置,信息系统所有设备和部件应安装在有防雷保护的范围内。

关键设备必须满足接地、防静电等要求!机房强弱电线缆应隔离铺设,采用屏蔽性能良好的屏蔽电缆作为机房的电源引入线。

Q/GDW114452015

4.1.2物理管理

物理环境管理应按照物理管理安全基线要求进行防护(见表2),强化物理环境管理,提高系统所涉及的物理环境安全防护能力。

物理管理安全基线要求

表2牛

要求点

机房出入口管理

机房区域划分

设备标签管理

电力供应管理

通信允余

安全基线要求

应安排专人值守或配置电子门禁系统

应按照功能进行区域划分。

应落实公司针对机房设备标签的相关要求。

机房市电电源供应应实现双路且能自动切换,并建立备用供电系统。网络通信设备和通道进行几余配置。

4.2网络设备安全基线要求

4.2.1设备管理

内部人员需进行登记,外来人员进入机房需进行登记并由内部人员全程陪同。

应划分为服务器区、网络设备区、存储区、监控操作区调试区等,调试区与其他区域应采用物理方式进行隔断。设备应进行标识,并设置明显的不易除去的标记,标签形式、内容应符合公司信息机房标识标准相关规定。提供必要的备用电力供应(如UPS、柴油发电机等),输入电源采用双路自动切换供电方式,且至少满足主要设备在断电情况下正常运行2小时。

核心网络通信设备具备N-1运行要求,通信通道从不同的电缆沟道分设

网络设备管理应按照网络设备设备管理安全基线要求进行防护(见表3),预防远程访问服务攻击或非授权访问,提高网络设备安全防护能力。表3网络设备设备管理安全基线要求要求点

设备命名

远程管理

认证方式

管理地址控制

console口管理

安全基线要求

应采用唯一标识。

应采用加密的安全方式进行远程管理。

应采用本地认证

应配置管理员远程管理P地址访

问控制策略。

应启用console口令认证。

帐户与口令

按照公司设备标识规范统一网络设备标识,确保网络设备标识唯一,且对设备物理接口明确描述。采用SSH服务代替Telnet等明文方式进行远程管理提高设备管理安全性,条件不具备的设备需进行审批并备案启用网络设备本地认证。

配置访问控制策略,只允许管理员IP地址远程管理网络设备。

配置console口令认证策略,口令长度不得小于8位,且为字母、数字或特殊字符的混合组合。网络设备应按照网络设备帐户与口令安全基线要求进行防护(见表4),配置用户帐户与口令安全策略,防止存在弱口令,提高网络设备帐户与口令的安全性。表4网络设备帐户与口令安全基线要求要求点

初始帐户

安全基线要求

应修改初始帐户与口令,禁止使用说明

在完成初始配置后应立即修改缺省帐户和口令:如账户口令修改

口令存储

要求点

口令复杂度

超时退出

锁定阈值

口令周期

4.2.3安全防护

默认值。

应启用帐户口令加密存储策略,禁止在设备配置中明文存储口令信息。名无法修改,必须修改初始口令。Q/GDW11445—2015

通过网络设备配置命令对口令进行加密,确保设备配置中不存在明文口令信息。

表4(续)

安全基线要求

应满足公司口令复杂度要求。

应设置帐户登录超时退出时间。应启用非法登录次数限制,设置锁定阈值。

应定期修改帐户口令。

配置帐户口令复杂度,口令长度不得小于8位,且为字母、数字或特殊字符的混合组合,帐户与口令不得相同。帐户登录超时自动退出时间应为5分钟。配置帐户登录失败处理功能,限制非法登录次数为5次,锁定时间应20分钟以上。

口令至少应每三个月修改一次。网络设备应按照网络设备安全防护安全基线要求进行防护(见表5),通过对网络设备安全配置调整和服务优化,提高网络设备及网络的安全性。表5网络设备安全防护安全基线要求要求点

版本信息

SNMP管理

SNMP版本

SNMP访问控制

服务管理

地址管理

ICMP服务加强

安全基线要求

应修改设备版本信息默认值。

应更改SNMPCommunity的读写

应采用较为安全的SNMP协议版

应配置SNMP访间控制列表。

应禁用非必须的服务。

应启用IP、MAC、物理端口绑定。应启用ICMP加强服务

日志与审计

修改设备出厂版本信息,确保在登录界面中不得出现有关网络设备的任何特定信息,包括网络设备名称、单位名称、设备型号、制造商、设备版本、管理员等信息,按照公司口令复杂度要求修改SNMPCommunity读写值,禁止使用Public、Private等默认字段。采用安全增强的SNMPV2C及以上版本。设置ACL访问控制列表,仅允许特定的IP地址与设备进行数据交互,控制并规范网络访问行为。启用SSH等安全服务,禁止ftp、ttp、Telnet、http等高危服务。

服务器应采用IP+MAC+交换机物理端口绑定策略。启用ICMP流量控制策略。

网络设备日志与审计应按照网络设备日志与审计安全基线要求进行配置(见表6),为日志审计与事件分析提供基础数据,确保操作与事件的可追溯。表6网络设备日志与审计安全基线要求要求点

日志开启

安全基线要求

应启用日志功能。

启用网络设备日志审计功能。

Q/GDW114452015

日志保存

日志分析

应定期备份日志信息或配置日志服务器对日志进行归档。

应定期对日志进行分析并形成审计报告。

安全设备安全基线要求

4.3.1设备管理

备份日志信息应传输至日志服务器保存,日志信息应至少每月备份一次,应保存6个月以上。应每月定期对网络设备日志进行分析,归类总结各类攻击事件,形成日志审计分析报告并存档。安全设备管理应按照安全设备设备管理安全基线要求进行防护(见表7),提高安全设备运维管理的安全性。

表7安全设备设备管理安全基线要求要求点

设备命名

远程管理

管理地址控制

root控制

安全基线要求

应采用唯一标识。

应采用加密的安全方式进行远程管理。

应配置管理员远程管理IP地址访问控制策略。

应限制root登录方式。

帐户与口令

统一安全设备标识格式,确保安全设备标识唯一。采用SSH、HTTPS等安全服务代替Telnet、HTTP等明文方式进行远程管理,条件不具备的设备需进行审批并备案。配置访问控制策略,只允许管理员IP地址远程管理网络设备。

应设置root用户只能通过console接口访问设备。安全设备帐户与口令应按照安全设备帐户与口令安全基线要求进行防护(见表8),配置用户帐户与口令安全策略,防止存在弱口令,提高安全设备帐户与口令的安全性。表8安全设备帐户与口令安全基线要求要求点

初始帐户/

口令修改

口令存储

口令复杂度

超时退出

锁定阈值

口令周期

安全防护

安全基线要求

应修改初始帐户与口令,禁止使用默认值。

应启用帐户口令加密存储策略,禁止在设备配置中明文存储口令信息。应满足公司口令复杂度要求。

应设置帐户登录超时退出时间。应启用非法登录次数限制,设置锁定阈值。

应定期修改帐户口令。

在完成初始配置后应立即修改缺省帐户和口令:如帐户无法修改,必须修改初始口令。

应确保设备配置中不存在明文口令信息。配置帐户口令复杂度,口令长度不得小于8位,且为字母,数字或特殊字符的混合组合,帐户与口令不得相同帐户登录超时自动退出时间应为5分钟。配置帐户登录失败处理功能,限制非法登录次数为5次、锁定时间应20分钟以上。

口令应至少每三个月修改一次。安全设备防护应按照安全设备安全防护安全基线要求进行防护(见表9),通过对设备安全配置进行调整,提高设备和网络的安全性。表9安全设备安全防护安全基线要求要求点

版本信息

安全基线要求

应修改设备版本信息默认值。

修改设备出厂版本信息,包括安全设备名称、单位名称、设备型号、制造商、设备版本、管理员等信息。SNMP管理

SNMP访问控制

要求点

SNMP版本

服务管理

地址管理

防攻击设置

端口控制

基础策略

特征库更新

策略开启管理

应更改SNMPCommunity的读写

应配置SNMP访问控制列表,

Q/GDW11445—2015

按照公司口令复杂度要求修改SNMPCommunity读写值禁止使用Public、Private等默认字段。设置ACL访问控制列表,仅允许特定的IP地址与设备进行数据交互,控制并规范网络访问行为。表9(续)

安全基线要求

应采用较为安全的SNMP协议版

应禁用非必须的服务。

应启用IP、MAC、物理端口绑定

应开启安全设备防攻击选项,并实现告警功能。

应配置访问控制策略限制高危端口的访问。

应禁止存在全通策略,定期梳理现有安全策略。

应及时更新特征库。

策略开启应进行备案并明确开启与关闭或变更时间。

日志与审计

采用安全增强的SNMPV2C及以上版本。仅启用SSH等安全服务,禁止fip、tftp、Telnet、http等高危服务

应与网络设备配合启用地址管理策略。防攻击选项包括:SYNAttack、ICMPFlood、UDPFloodPort Scan Attack,Limit session、SYN-ACK-ACK Proxy 保护、SYNFragment(SYN碎片)等。应对服务器的TCP135、TCP139、TCP445等共享端口的访问进行限制。

应禁止全通策略,应每月定期对现有策略进行梳理和清理,及时清理过期、临时策略。及时更新IDS、IPS、防病毒服务器等安全设备特征库,特征库更新周期禁止超过三个月。策略开启应进行纸质备案,明确开启时间、关闭、变更时间,并严格按照时间要求执行。安全设备日志与审计应按照安全设备日志与审计安全基线要求进行配置(见表10),为日志审计与事件分析提供基础数据,确保网络攻击与事件的可追溯。表10安全设备日志与审计安全基线要求要求点

日志开启

日志保存

日志分析

安全基线要求

应启用日志功能。

应定期备份日志信息或配置日志服务器对日志进行归档。

应定期对日志进行分析并形成审计报告。

4.4操作系统安全基线要求

4.4.1UNIX类操作系统安全基线要求4.4.1.1系统管理

启用安全设备日志审计功能。

备份日志信息应传输至日志服务器保存,日志信息应至少每月备份一次,应保存6个月以上。应每月定期对安全设备日志进行分析,归类总结各类攻击事件,形成日志审计分析报告并存档。UNIX类操作系统管理应按照UNIX类操作系统管理安全基线要求进行防护(见表11),通过配置系统安全管理策略,预防远程访问服务攻击或非授权访问,提高主机系统远程管理安全性。5

Q/GDW11445—2015

要求点

远程管理

补丁管理

表11UNIX类操作系统管理安全基线要求安全基线要求wwW.bzxz.Net

应采用加密的安全方式进行远程管理。

应及时更新补丁。

4.4.1.2帐户与口令

应采用SSH进行远程管理,应通过网络设备或安全设备限定远程管理服务端口并限定访问地址。应及时更新操作系统补丁,更新前应做好系统备份。UNIX类操作系统账户与口令应按照UNIX类操作系统帐户与口令安全基线要求进行防护(见表12),配置帐户与口令安全策略,防止存在弱口令,提高系统帐户与口令安全。表12UNIX类操作系统帐户与口令安全基线要求要求点

帐户权限

帐户管理

口令复杂度

超时退出

锁定阈值

帐户/口令

文件保护

root远程登录

口令周期

安全基线要求

应根据数据库、中间件等非操作系统帐户的业务需求进行权限设置。

应锁定操作系统自带的非必须帐户

应满足公司口令复杂度要求。

应设置帐户登录超时退出时间。应启用非法登录次数限制,设置锁定阈值。

应设置帐户/口令文件及目录访问权限。

应限制root远程登录。

应定期修改帐户口令。

4.4.1.3安全防护

将数据库、中间件、FTP等应用的帐户权限设置为业务所需最低级别,不应设置为操作系统管理员权限。应锁定daemon、bin、sys、adm、uucp、nuucp、Ipd、imnadm、Idap、lp、snapp、invscout.www、smbnull.iwww、osshd.hpsmh、named、nobody、noaccess、hpdb、useradm默认帐户,如业务需求,应进行备案。应通过操作系统配置策略配置帐户口令复杂度,口令长度不得小于8位,且为字母、数字或特殊字符的混合组合,帐户与口令不得相同。

帐户登录超时自动退出时间应为5分钟。配置帐户登录失败处理功能,限制非法登录次数为5次、锁定时间应20分钟以上。

应设置帐户/口令敏感文件的保护,如/etc/passwd、/etc/group,/etc/shadow等文件和目录的权限仅管理员可读禁止root帐户远程登录。

口令应至少每三个月修改一次。UNIX类操作系统应按照UNIX类操作系统安全防护安全基线要求进行防护(见表I3),通过对系统安全配置参数调整,提高系统安全性。表13UNIX类操作系统安全防护安全基线要求要求点

Umask权限

版本信息

服务管理

SNMP管理

安全基线要求

应修改默认文件权限。

应修改系统版本信息默认值。

应关闭非必须服务。

应关闭SNMP服务。

应设置文件默认访问权限为022。修改操作系统版本信息,确保在登录界面中无有关操作系统的任何特定信息。

应关闭Discard、Daytime、Chargen、Comsat、Ntalk、Talk、TFTP、FTP、Telnet、UUCP等服务,如需开启,应进行备案。应关闭SNMP服务。若操作系统需开启SNMP服务,应按照公司口令复杂度要求修改SNMPCommunity读写值,cron安全

应设置权限为400。

4.4.1.4日志与审计

Q/GDW11445—2015

禁止使用Public、Private等默认字段。root拥有只读权限。

UNIX类操作系统日志与审计应按照UNIX类操作系统日志与审计安全基线要求进行配置(见表14),通过对系统日志进行安全控制和管理,保护日志的安全及有效性。表14

要求点

日志开启

日志保存

日志保护

日志分析

UNIX类操作系统日志与审计安全基线要求安全基线要求

应启用日志功能。

应定期备份日志信息或配置日志服务器对日志进行归档。

应设置日志文件属性。

应定期对日志进行分析并形成审计报告。

Windows类操作系统安全基线要求4.4.2

4.4.2.1系统管理

应记录authlog、wtmp.log、sulog、failedlogin、authpriv等基础日志信息。

备份日志信息应传输至日志服务器保存,日志信息应至少每月备份一次,应保存6个月以上。应设置文件权限属性为400(管理员帐户只读)。应每月定期对系统日志进行分析,归类总结各类攻击事件,形成日志审计分析报告并存档。Windows类操作系统应按照Windows类操作系统管理安全基线要求进行防护(见表15),通过配置系统安全管理策略,预防远程访问服务攻击或非授权访问,提高主机系统远程管理安全性。表15Windows类操作系统管理安全基线要求要求点

远程管理

补丁管理

4.4.2.2帐户与口令

安全基线要求

应控制远程桌面访问。

应及时更新补丁。

应修改远程桌面服务端口号,通过网络设备或安全设备限定远程桌面服务端口并限定访问地址。应及时更新操作系统补丁,更新前应做好系统备份。

Windows类操作系统账户与口令应按照Windows类操作系统帐户与口令安全基线要求进行防护(见表16),配置帐户与口令安全策略,防止存在弱口令,提高系统帐户与口令安全。表16Windows类操作系统帐户与口令安全基线要求要求点

帐户权限

帐户管理

口令复杂度

安全基线要求

应根据数据库、中间件等非操作系统帐户的业务需求进行权限设置。应重命名Administrator帐户名称并禁用无效及闲置帐户。

应满足公司口令复杂度要求。

将数据库、中间件、FTP等应用的帐户权限设置为业务所需最低级别,不应设置为操作系统管理员权限。Administrator帐户应修改为其他名称,禁用Guest帐户。

修改Windows类操作系统“帐户策略”中的“密码策略”,口令长度不得小于8位,且为字母、数字或特殊字符的混合组合,帐户与口令不得相同,7

Q/GDW11445—2015

超时退出

登录信息

帐户/口令文件保护

口令周期

4.4.2.3安全防护

应设置帐户登录超时退出时间。应禁止显示上次登录帐户的帐户名。应设置帐户/口令文件访问权限。应定期修改帐户口令。

修改Windows类操作系统“帐户策略”中的“帐户锁定策略”,帐户登录超时自动退出时间应为5分钟,限制非法登录次数为5次、锁定时间应20分钟以上配置安全策略,禁止显示上一帐户登录信息。不可匿名枚举SAM帐户。

口令应至少每三个月修改一次

Windows类操作系统应按照Windows类操作系统安全防护安全基线要求进行防护(见表17),通过对系统安全配置参数调整,提高系统安全性。Windows类操作系统安全防护安全基线要求表17

要求点

文件系统格式

桌面屏保

防病毒软件

共享文件

敏感目录

驱动器运行

服务管理

安全基线要求

应采用NTFS文件系统格式。

应启用屏幕保护程序。

应安装防病毒软件并及时更新。应禁用共享文件。

应限制操作系统敏感目录访问权限设置为只读

应禁止驱动器自动运行。

应关闭非必须服务。

日志与审计

应设置磁盘文件格式为NTFS。

开启屏幕保护,等待时间应为10分钟,在恢复时显示登录屏幕

安装防病毒软件并及时更新,最新版本应为一周内。

应禁止IPCS、ADMINS、CS、DS等操作系统默认共享,禁用Server服务。如需配置自定义共享文件夹,必须设置帐户与口令,口令应符合公司口令复杂度要求。

配置系统敏感目录及文件访问权限为只读,如system32、system等。

禁止驱动器自动运行。

应关闭Alerter、Clipbook、ComputerBrowser、Messenger,Remote Registry ServiceRouting andRemoteAccess.SimpleNetwork ManagementProtocol(SNMP)ServiceSimple Network ManagementProtocol (SNMP)Trap、Telnet、Print SpoolerAutomaticUpdates、TerminalService服务,如需开启应进行备案。

Windows类操作系统日志与审计应按照Windows类操作系统日志与审计基线要求进行配置(见表18),通过对系统日志进行安全控制和管理,保护日志的安全及有效性。表18Windows类操作系统日志与审计安全基线要求要求点

日志开启

日志保存

安全基线要求

应启用日志功能。

应设置操作系统日志文件大小,定期备份日志信息或配置日志服务器对日志进行归档。

启用操作系统日志审计功能,审核帐户登录事件应设置为成功与失败、审核帐户管理应设置为成功与失败、审核目录服务访问应设置为成功、审核策略更改应设置为成功与失败、审核系统事件应设置为成功。应用、安全,系统等日志文件大小应设置为50M以上,日志文件应传输至日志服务器保存,日志文件应至少每月备份一次,应保存6个月以上。

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。

标准图片预览:

- 其它标准

- 热门标准

- 其它国内标准

- QB/T4698-2014 家用和类似用途软水机

- QB/T4785-2015 往复锯条

- NB/T31048.1-2014 风力发电机用绕组线 第1部分 一般规定

- QB/T1880-2008 自行车 车架

- FZ/T54132-2022 循环再利用涤纶膨体长丝(BCF)

- FZ/T54068-2013 聚苯硫醚牵伸丝

- YB/T5315-2016 硅钙合金 磷含量的测定 磷钼蓝分光光度法

- FZ/T66310-1995 特种工业用厚型带

- YS/T131-2010 炭素制品生产炉窑能耗限额

- FZ/T54073-2014 有光异形锦纶6预取向丝

- FZ/T92019-2021 棉纺环锭细纱机牵伸下罗拉

- QB/T1543-2014 钟用锡磷青铜带

- QB/T1891-2012 自行车 抱闸

- QB/T1907-2014 手表防震器

- FZ/T61008-2015 摇粒绒毯

- 行业新闻

网站备案号:湘ICP备2025141790号-2