- 您的位置:

- 标准下载网 >>

- 标准分类 >>

- 国家标准(GB) >>

- GB/T 17902.3-2005 信息技术 安全技术 带附录的数字签名 第3部分:基于证书的机制

【国家标准(GB)】 信息技术 安全技术 带附录的数字签名 第3部分:基于证书的机制

本网站 发布时间:

2024-12-19 10:31:35

- GB/T17902.3-2005

- 现行

- 点击下载此标准

标准号:

GB/T 17902.3-2005

标准名称:

信息技术 安全技术 带附录的数字签名 第3部分:基于证书的机制

标准类别:

国家标准(GB)

标准状态:

现行-

发布日期:

2005-04-19 -

实施日期:

2005-10-01 出版语种:

简体中文下载格式:

.rar.pdf下载大小:

11.15 MB

标准ICS号:

信息技术、办公机械设备>>35.040字符集和信息编码中标分类号:

电子元器件与信息技术>>信息处理技术>>L80数据加密

出版社:

中国标准出版社书号:

155066.1-23070页数:

平装16开, 页数:37, 字数:66000标准价格:

18.0 元出版日期:

2005-06-09计划单号:

20020162-T-339

点击下载

标准简介:

标准下载解压密码:www.bzxz.net

本部分规定了带附录的基于证书的数字签名机制。特别是,本部分提供了:1)基于证书的签名机制的一般描述,其安全性是基于所用交换群上的离散对数问题的困难性。2)基于证书的签名机制的一般描述,其安全机制是基于因子分解的困难性。3)使用任意长度消息的基于证书机制的带附录的各种常规数字签名机制。 GB/T 17902.3-2005 信息技术 安全技术 带附录的数字签名 第3部分:基于证书的机制 GB/T17902.3-2005

部分标准内容:

ICS35.040

中华人民共和国国家标准

GB/T17902.3—2005/IS0/IEC14888-3:1998信息技术

安全技术

带附录的数字签名

第3部分:基于证书的机制

Information technologySecurity techniquesDigital signatures withappendix--Part 3:Certificate-based mechanisms(ISO/IEC14888-3:1998,IDT)

2005-04-19发布

中华人民共和国国家质量监督检验检疫总局中国国家标准化管理委员公

2005-10-01实施

2规范性引用文件

3概述·

4术语和定义

5符号和记法

6基于离散对数的数字签名机制

6.1密钥生成过程

6.2签名过程

6.3验证过程

7基于因子分解的数字签名机制

7.1密钥生成过程

7.2签名过程

7.3验证过程

GB/T17902.3—2005/IS0/IEC14888-3:1998次

附录A(规范性附录)

基于离散对数的带附录的基于证书的数字签名的例子A.1基于非椭圆曲线的例子

A.1.0符号和记法

A.1.1数字签名算法(DSA)

A.1.2Pointcheval/Vaudenay签名A.2基于椭圆曲线的例子

A.2.1椭圆曲线DSA

附录B(规范性附录)基于因子分解的带附录的基于证书的数字签名的例子B.1基于GB15851的散列的数字签名....B.1.1域参数的生成

签名密钥和验证密钥的生成

签名过程

B,1.4验证过程

域参数的生成

签名密钥和验证密钥的生成

签名过程

B.2.4验证过程

FIPSPUB186素数P和Q的生成

附录C(资料性附录)

附录D(资料性附录)

D.1椭圆曲线和点

椭圆曲线数学背景

D.1.1F,上的椭圆曲线加法规则D.1.2F2上的椭圆曲线加法规则

带附录的基于证书的数字签名的数值例子附录E(资料性附录)

GB/T17902.3—2005/IS0/IEC14888-3:1998E.1数字签名算法(DSA)

E.1.1DSA参数

E.1.2DSA签名密钥和验证密钥

E.1.3DSA每个消息的数据

E.1.4DSA签名

E.1.5DSA验证数值

E.2Pointcheval/vaudenay签名算法E.2.1Pointcheval/vaudenay参数E.2.2Pointcheval/vaudenay签名密钥和验证密钥.

E.2.3Pointcheval/vaudenay每个消息的数据E.2.4Pointcheval/vaudenay签名....E.2.5Pointcheval/vaudenay验证数值**E.3椭圆曲线DSA.….

E.3.1例1:域F2,m=191

E.3.2例2:域Fp,192比特素数

E.4基于GB15851-1995的带散列的数字签名E.4.1为奇数(=3)的例子.….

E.4.2为偶数(u=2)的例子.

E.5ESIGN签名算法

E.5.1ESIGN域参数

E.5.2签名密钥和验证密钥

E.5.3ESIGN签名过程

E.5.4ESIGN验证

附录F(资料性附录)

附录G(资料性附录)

参考文献

所选签名方案具有的特性

专利信息

图1带随机性证据的签名过程

图2带随机化证据的验证过程

GB/T17902.3—2005/IS0/IEC14888-3:1998前言

GB/T17902《信息技术安全技术带附录的数字签名》由以下几个部分组成:第1部分:概述;

第2部分:基于身份的机制;

第3部分:基于证书的机制。

本部分为GB/T17902的第3部分,等同采用国际标准ISO/IEC14888-3:1998《信息技术带附录的数字签名第3部分:基于证书的机制》(英文版)。术

本部分的附录A和附录B是规范性附录,附录C到附录G是资料性附录。本部分由中华人民共和国信息产业部提出;本部分由全国信息安全标准化技术委员会归口;本部分由中国电子技术标准化研究所、信息安全国家重点实验室起草本部分主要起草人:叶茅枫、陈星、罗锋盈、胡磊、叶顶锋、张振峰、黄家英。安全技

1范围

GB/T17902.3-2005/IS0/IEC14888-3:1998信息技术安全技术带附录的数字签名第3部分:基于证书的机制

GB/T17902规定了任意长度消息的带附录的数字签名机制并适用于提供数据原始鉴别、抗抵赖和数据完整性的方案。

GB/T17902的本部分规定了带附录的基于证书的数字签名机制。特别是,本部分提供了:1)基于证书的签名机制的一般描述,其安全性是基于所用交换群上的离散对数问题的困难性(见第6章)。

2)基于证书的签名机制的一般描述,其安全机制是基于因子分解的困难性(见第7章)。3)使用任意长度消息的基于证书机制的带附录的各种常规数字签名机制(见附录A和附录B)。2规范性引用文件

下列文件中的条款通过GB/T17902的本部分的引用而成为本部分的条款。凡是注日期的引用文件,其随后所有的修改单(不包括勘误的内容)或修订版均不适用于本部分,然而,鼓励根据本部分达成协议的各方研究是否可使用这些文件的最新版本。凡是不注日期的引用文件,其最新版本适用于本部分。

GB15851一1995信息技术安全技术带消息恢复的数字签名方案(idtISO/IEC9796:1991)GB/T17902.1-1999信息技术安全技术带附录的数字签名第1部分:概述GB/T17902.22005信息技术安全技术带附录的数字签名第2部分:基于身份的机制(1SO/IEC14888-2:1999,IDT)

GB/T18238.3一2002信息技术安全技术散列函数第3部分:专用散列函数(idtISO/IEC10118-3:1998)

ISO/IEC9796-2:1997信息技术安全技术带消息恢复的数字签名方案第2部分:使用散列函数的机制

ISO/IEC10118-4:1998信息技术安全技术散列函数第4部分:使用模数算法的散列函数3概述

在GB/T17902的本部分中使用了GB/T17902.1一1999中所给的定义、符号、数字长度和记法。数字签名的验证需要签名实体的验证密钥。所以,验证方必须把正确的验证密钥与签名实体关联起来。对基于证书的机制来说,这种关联必须通过某种证书的方法来提供。例如,验证密钥是取自一个证书。

GB/T17902的本部分的目的是规定GB/T17902.1一1999中描述的一般模型的下列过程和函数:a)生成密钥的过程

1)生成域参数

2)生成签名和验证密钥

b)形成签名的过程

1)(可选)形成预签名

2)为签名准备消息

GB/T17902.3—2005/IS0/IEC14888-3:19983)计算证据

4)计算签名

验证过程

1)为验证准备消息

检索证据

计算验证函数

验证证据

4术语和定义

GB/T17902.1—1999确立的以及下列术语和定义适用于GB/T17902的本部分。4.1

finitecommutativegroup

有限交换群

一个带二元操作“*”的有限集合J,满足:a)对所有abcEJ,(a)c=a*(bc)b)存在eEJ,对所有aEJ,e*a=a

c)对所有aEJ,存在bEJ,b*a=e

d)对所有a,bEJ,a*b=b*a

有限交换群中元素的阶orderofanelementinafinitecommutativegroup如果α°=e,并且α\+1=αa\(其中n≥0)被递归地定义,则aEJ的阶是满足α\=e的最小正整数n。

5符号和记法

GB/T17902.1一1999确立的以及下列符号和记法适用于GB/T17902的本部分:E

gcd(U,N)

一个有限交换群

E的基数

b到a的串接

#E的一个因子

在E中阶为Q的一个元素

整数U和N的最大公因子

赋值的第一部分

赋值的第二部分

整数U的集合,满足0≤U整数U的集合,满足0基于离散对数的数字签名机制

6.1密钥生成过程

6.1.1生成域参数

对基于离散对数的数字签名机制,域参数的集合Z确定如下参数:a)一个有限交换群E

b)#E的一个或多个因子Q

c)在E中阶为Q的一个或多个元素G2

GB/T17902.3—2005/IS0/IEC14888-3:1998在群E中,使用乘法符号。签名机制将使用E中的一个元素G。需要说明的是,特定的签名机制可以对E,Q,G的选择附加约束。6.1.2生成签名密钥和验证密钥

签名实体的签名密钥是一个秘密生成的随机或伪随机的整数X,使得0注:在选取X时可以考虑排除少部分整数。在某些情况下,需要确认域参数和密钥的有效性。但是,这超出了本标准的范围。6.2签名过程

在本章中描述一类签名机制的签名过程。本签名机制的签名函数是由(S,Ti,T2)的一个排列(A,B,C)作为签名方程的系数来确定的。AK+BX+C=o(modQ)

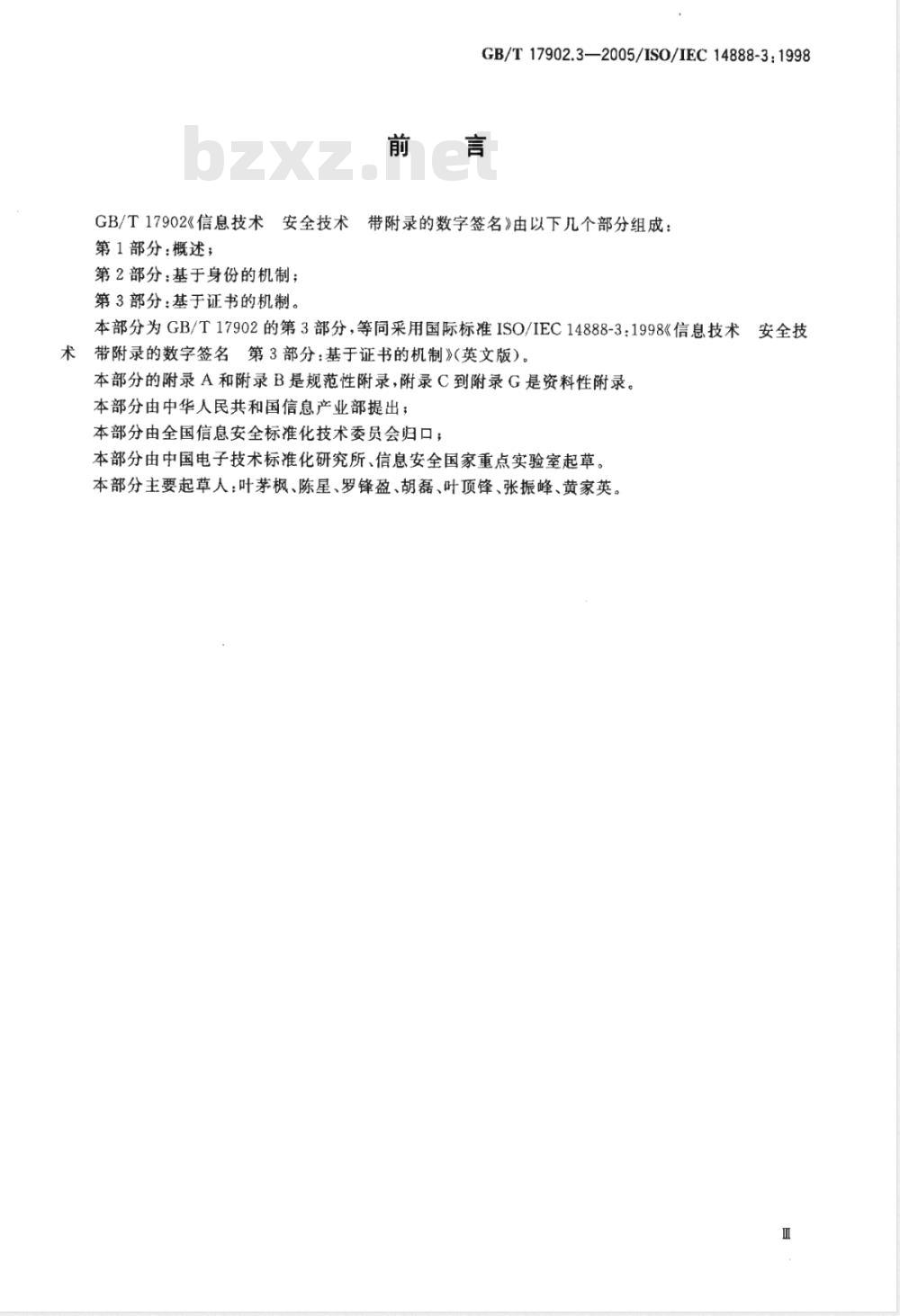

这个排列将被指定或在设置签名系统时设定,签名过程和签名消息的形成是由八个步骤组成(见图1):a)生成随机数

生成预签名

c)准备签名消息

d)计算证据(签名的第一部分)e)计算赋值

f)计算签名的第二部分

g)构造附录

h)构造签名消息

在本过程中,签名实体使用它的私有签名密钥X和域参数E、G和Q。6.2.1生成随机数

签名实体生成一个秘密随机数,它是一个整数K,其中0本步的输入是随机数K,在E中签名实体用K来计算方程I=GK

本步的输出为预签名II。

6.2.3准备签名消息

该消息被分为输人数据M和M2两个部分。这两个部分中的一个部分可能为空,并且这两个部分不必是不同的(细节见GB/T17902.1一1999)。6.2.4计算证据(签名的第一部分)本步的变量为6.2.2的预签名IⅡI和6.2.3的M1。这些变量值是证据函数的输人值。证据函数的输出值为证据R。

6.2.5计算赋值

赋值函数的输人为签名的第一部分,它取自于6.2.4的证据R和6.2.3的M2。赋值函数的输出为赋值T=(Ti,T),其中T,和T2是满足0的整数。

GB/T17902.3—2005/IS0/IEC14888-3:19986.2.6计算签名的第二部分

本步的输入是取自于6.2.1的随机数K、签名密钥X、取自于6.2.5的赋值T=(T1,T2)、(S,T1,T2)的排列(A,B,C)和在6.1.1中指定的域参数Q。签名实体形成签名方程(AK+BX+C)=O(modQ)

并且为得到签名的第二部分S求解签名方程,其中0附录是由签名和一个可选的文本字段text构成的,如((R,S),text)。文本字段可以包含一个证书,该证书是以密码手段将公开验证密钥与签名实体的标识数据捆绑起来。注;如GB/T17902.1一1999所示,根据应用的不同,构造附录并把它附加到消息上的方法是不同的。一般需要验证方能将正确的签名与消息捆绑起来。对成功的验证来说,在验证过程之前,验证方必须能将正确的验证密钥与签名捆绑起来。

6.2.8构造签名消息

签名消息是将消息M和附录串接后得到的,为MIl((R,S),text)。消

文本字度

准消息

产生预签名

计算证势

针煎值

计郭签名的第二部分

重构附录(cR.s).text)

原构已签名消息

MURs).text)

已签名销息

图1带随机性证据的签名过程

6.3验证过程

验证过程由四个步骤构成(见图2):a)为验证准备消息

检索证据

计算验证函数

1)检索赋值

签名密销

2)重计算预签名

3)重计算证据

d)验证证据

GB/T17902.3--2005/IS0/IEC14888-3:1998在本过程中,验证方使用签名方的验证密钥Y和域参数:有限群E、E中的元素G和它的阶Q。6.3.1为验证准备消息

验证方从签名的消息中检索M并将消息分成两个部分Mi和M2。6.3.2检索证据

验证方从附录中检索签名(R,S),并将它分成证据R和签名的第二部分S。消

准备清总

6.3.3计算验证函数

6.3.3.1检索赋值

签名艺

检家账值

承新计算预签名

重新计算证指

验证证

图2带随机化证据的验证过程

验证密销

本步等同于6.2.5。赋值函数的输入由取自于6.3.2的证据R和取自于6.3.1的M组成。赋值T(T,T2)被重新计算,它是赋值函数的输出。6.3.3.2重新计算预签名

本步的输人是域参数的集Z、验证密钥Y、取自于6.3.3.1的赋值T一(Ti,T2)和取自于6.3.2的签名的第二部分S。签名方根据签名函数规定的次序将系数(A,B,C)赋予值(S,T1,T,),并且计算E中的元素IⅡI如下:

式中m=-A-1BmodQ而n=-A-1CmodQ。6.3.3.3重新计算证据

本步的计算同6.2.4。验证方执行证据函数的运算。输人是取自于6.3.3.2的IⅡ和取自于6.3.1的M1。输出是重新计算出的证据R。6.3.4验证证据

如果取自于6.3.3.3的重新计算证据R与取自于6.3.2的R一致,签名是有效的。也许还需要附5

GB/T17902.3—2005/IS0/IEC14888-3:1998加检查(见A.1.2.4.6的其他检查例子)。7基于因子分解的数字签名机制

基于因子分解的数字签名机制利用一个确定性证据并生成单签名,即该签名只有一一个部分。但它可以为随机的或确定性的(参见GB/T17902.1一1999图2和图4)。在任一种情况下,机制利用一个整数N来作为验证密钥的一个成分,它的因子分解是签名密钥的部分。要把N分解成为其素因子在计算上是不可行的。应对签名密钥的生成过程进行强制约束以使因子分解相当困难。7.1密钥生成过程

7.1.1生成域参数

对基于因子分解的数字签名机制来说,域参数的集合Z可选地包含个整数\,它是验证密钥的系统范围的部分,它符合7.1.2中指定的条件。7.1.2签名密钥和验证密钥的生成7.1.2.1签名密钥的生成

签名实体的签名密钥是个秘密生成的集X=(P1,P2,,P,},s),它是由一组随机或伪随机选取的素数P,和整数s构成,这些素数不必不同。其中不同的素数至少要有两个。7.1.2.2验证密钥的生成

验证密钥Y是一对整数(N,),其中N是所有素数P:的乘积,P;表示为ⅡI,而是一个满足依赖于签名密钥条件的整数。

如果指定为域参数,也许会在签名密钥上附加约束,以使满足相应的条件。7.2签名过程

7.2.1生成预签名(可选)

一个随机化的签名机制使用预签名,它仅仅取决于随机数和签名密钥。预签名的计算分两步。7.2.1.1生成随机数

签名实体秘密地生成一个随机数,它是个遵从附加限制的modN的整数K。本步的输出是K,它为签名实体所秘密保存。

7.2.1.2计算预签名

预签名是随机数的一个函数,并独立于消息。本步的输人是随机数K和签名密钥。本步的输出是预签名,用IⅡI表示。

7.2.2准备签名消息

消息用于构造数据输入M,和M2。第二部分M2也许为空,并且两个输人不必不同。7.2.3计算证据

本步的输入是数据输人M,输出是散列权标H,它由数据输入MI确定。注意散列权标被解释为一个modN的整数,满足07.2.4计算签名

本步的输人是7.2.3中计算出的证据、取自于7.1.2.1中的签名密钥和可选数据输人M2(见GB/T17902.1一1999图2)。对个随机化机制来说,随机数K和预签名Ⅱ也是有效的输入。输出是一个单部分签名=S。

7.2.5构造附录

附录是由签名Z和一个可选文本字段text构成的。文本字段可以包括一个证书,它是以密码手段将公开验证密钥与签名实体的标识数据捆绑的。7.2.6构造签名消息

签名消息是将消息M和取自于7.2.5的附录串接后得到的,为M(Z,text)。6

7.3验证过程

7.3.1准备验证消息

GB/T17902.3—2005/IS0/IEC14888-3:1998验证方检索已签名的消息并且确定如7.2.2中所指定的两个数据输人部分M1和M2。7.3.2检索证据Www.bzxZ.net

验证方按照7.2.3中指定的证据函数检索证据H,它是数据输入M1的一个函数。7.3.3计算验证函数

使用从域参数集Z或验证密钥Y得到的整数,验证方利用验证函数以获得一个重新计算的证据H。

7.3.4验证证据

如果检索出的证据H与由验证函数重新计算出的证据H一致,则签名是有效的

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。

中华人民共和国国家标准

GB/T17902.3—2005/IS0/IEC14888-3:1998信息技术

安全技术

带附录的数字签名

第3部分:基于证书的机制

Information technologySecurity techniquesDigital signatures withappendix--Part 3:Certificate-based mechanisms(ISO/IEC14888-3:1998,IDT)

2005-04-19发布

中华人民共和国国家质量监督检验检疫总局中国国家标准化管理委员公

2005-10-01实施

2规范性引用文件

3概述·

4术语和定义

5符号和记法

6基于离散对数的数字签名机制

6.1密钥生成过程

6.2签名过程

6.3验证过程

7基于因子分解的数字签名机制

7.1密钥生成过程

7.2签名过程

7.3验证过程

GB/T17902.3—2005/IS0/IEC14888-3:1998次

附录A(规范性附录)

基于离散对数的带附录的基于证书的数字签名的例子A.1基于非椭圆曲线的例子

A.1.0符号和记法

A.1.1数字签名算法(DSA)

A.1.2Pointcheval/Vaudenay签名A.2基于椭圆曲线的例子

A.2.1椭圆曲线DSA

附录B(规范性附录)基于因子分解的带附录的基于证书的数字签名的例子B.1基于GB15851的散列的数字签名....B.1.1域参数的生成

签名密钥和验证密钥的生成

签名过程

B,1.4验证过程

域参数的生成

签名密钥和验证密钥的生成

签名过程

B.2.4验证过程

FIPSPUB186素数P和Q的生成

附录C(资料性附录)

附录D(资料性附录)

D.1椭圆曲线和点

椭圆曲线数学背景

D.1.1F,上的椭圆曲线加法规则D.1.2F2上的椭圆曲线加法规则

带附录的基于证书的数字签名的数值例子附录E(资料性附录)

GB/T17902.3—2005/IS0/IEC14888-3:1998E.1数字签名算法(DSA)

E.1.1DSA参数

E.1.2DSA签名密钥和验证密钥

E.1.3DSA每个消息的数据

E.1.4DSA签名

E.1.5DSA验证数值

E.2Pointcheval/vaudenay签名算法E.2.1Pointcheval/vaudenay参数E.2.2Pointcheval/vaudenay签名密钥和验证密钥.

E.2.3Pointcheval/vaudenay每个消息的数据E.2.4Pointcheval/vaudenay签名....E.2.5Pointcheval/vaudenay验证数值**E.3椭圆曲线DSA.….

E.3.1例1:域F2,m=191

E.3.2例2:域Fp,192比特素数

E.4基于GB15851-1995的带散列的数字签名E.4.1为奇数(=3)的例子.….

E.4.2为偶数(u=2)的例子.

E.5ESIGN签名算法

E.5.1ESIGN域参数

E.5.2签名密钥和验证密钥

E.5.3ESIGN签名过程

E.5.4ESIGN验证

附录F(资料性附录)

附录G(资料性附录)

参考文献

所选签名方案具有的特性

专利信息

图1带随机性证据的签名过程

图2带随机化证据的验证过程

GB/T17902.3—2005/IS0/IEC14888-3:1998前言

GB/T17902《信息技术安全技术带附录的数字签名》由以下几个部分组成:第1部分:概述;

第2部分:基于身份的机制;

第3部分:基于证书的机制。

本部分为GB/T17902的第3部分,等同采用国际标准ISO/IEC14888-3:1998《信息技术带附录的数字签名第3部分:基于证书的机制》(英文版)。术

本部分的附录A和附录B是规范性附录,附录C到附录G是资料性附录。本部分由中华人民共和国信息产业部提出;本部分由全国信息安全标准化技术委员会归口;本部分由中国电子技术标准化研究所、信息安全国家重点实验室起草本部分主要起草人:叶茅枫、陈星、罗锋盈、胡磊、叶顶锋、张振峰、黄家英。安全技

1范围

GB/T17902.3-2005/IS0/IEC14888-3:1998信息技术安全技术带附录的数字签名第3部分:基于证书的机制

GB/T17902规定了任意长度消息的带附录的数字签名机制并适用于提供数据原始鉴别、抗抵赖和数据完整性的方案。

GB/T17902的本部分规定了带附录的基于证书的数字签名机制。特别是,本部分提供了:1)基于证书的签名机制的一般描述,其安全性是基于所用交换群上的离散对数问题的困难性(见第6章)。

2)基于证书的签名机制的一般描述,其安全机制是基于因子分解的困难性(见第7章)。3)使用任意长度消息的基于证书机制的带附录的各种常规数字签名机制(见附录A和附录B)。2规范性引用文件

下列文件中的条款通过GB/T17902的本部分的引用而成为本部分的条款。凡是注日期的引用文件,其随后所有的修改单(不包括勘误的内容)或修订版均不适用于本部分,然而,鼓励根据本部分达成协议的各方研究是否可使用这些文件的最新版本。凡是不注日期的引用文件,其最新版本适用于本部分。

GB15851一1995信息技术安全技术带消息恢复的数字签名方案(idtISO/IEC9796:1991)GB/T17902.1-1999信息技术安全技术带附录的数字签名第1部分:概述GB/T17902.22005信息技术安全技术带附录的数字签名第2部分:基于身份的机制(1SO/IEC14888-2:1999,IDT)

GB/T18238.3一2002信息技术安全技术散列函数第3部分:专用散列函数(idtISO/IEC10118-3:1998)

ISO/IEC9796-2:1997信息技术安全技术带消息恢复的数字签名方案第2部分:使用散列函数的机制

ISO/IEC10118-4:1998信息技术安全技术散列函数第4部分:使用模数算法的散列函数3概述

在GB/T17902的本部分中使用了GB/T17902.1一1999中所给的定义、符号、数字长度和记法。数字签名的验证需要签名实体的验证密钥。所以,验证方必须把正确的验证密钥与签名实体关联起来。对基于证书的机制来说,这种关联必须通过某种证书的方法来提供。例如,验证密钥是取自一个证书。

GB/T17902的本部分的目的是规定GB/T17902.1一1999中描述的一般模型的下列过程和函数:a)生成密钥的过程

1)生成域参数

2)生成签名和验证密钥

b)形成签名的过程

1)(可选)形成预签名

2)为签名准备消息

GB/T17902.3—2005/IS0/IEC14888-3:19983)计算证据

4)计算签名

验证过程

1)为验证准备消息

检索证据

计算验证函数

验证证据

4术语和定义

GB/T17902.1—1999确立的以及下列术语和定义适用于GB/T17902的本部分。4.1

finitecommutativegroup

有限交换群

一个带二元操作“*”的有限集合J,满足:a)对所有abcEJ,(a)c=a*(bc)b)存在eEJ,对所有aEJ,e*a=a

c)对所有aEJ,存在bEJ,b*a=e

d)对所有a,bEJ,a*b=b*a

有限交换群中元素的阶orderofanelementinafinitecommutativegroup如果α°=e,并且α\+1=αa\(其中n≥0)被递归地定义,则aEJ的阶是满足α\=e的最小正整数n。

5符号和记法

GB/T17902.1一1999确立的以及下列符号和记法适用于GB/T17902的本部分:E

gcd(U,N)

一个有限交换群

E的基数

b到a的串接

#E的一个因子

在E中阶为Q的一个元素

整数U和N的最大公因子

赋值的第一部分

赋值的第二部分

整数U的集合,满足0≤U

6.1密钥生成过程

6.1.1生成域参数

对基于离散对数的数字签名机制,域参数的集合Z确定如下参数:a)一个有限交换群E

b)#E的一个或多个因子Q

c)在E中阶为Q的一个或多个元素G2

GB/T17902.3—2005/IS0/IEC14888-3:1998在群E中,使用乘法符号。签名机制将使用E中的一个元素G。需要说明的是,特定的签名机制可以对E,Q,G的选择附加约束。6.1.2生成签名密钥和验证密钥

签名实体的签名密钥是一个秘密生成的随机或伪随机的整数X,使得0

在本章中描述一类签名机制的签名过程。本签名机制的签名函数是由(S,Ti,T2)的一个排列(A,B,C)作为签名方程的系数来确定的。AK+BX+C=o(modQ)

这个排列将被指定或在设置签名系统时设定,签名过程和签名消息的形成是由八个步骤组成(见图1):a)生成随机数

生成预签名

c)准备签名消息

d)计算证据(签名的第一部分)e)计算赋值

f)计算签名的第二部分

g)构造附录

h)构造签名消息

在本过程中,签名实体使用它的私有签名密钥X和域参数E、G和Q。6.2.1生成随机数

签名实体生成一个秘密随机数,它是一个整数K,其中0

本步的输出为预签名II。

6.2.3准备签名消息

该消息被分为输人数据M和M2两个部分。这两个部分中的一个部分可能为空,并且这两个部分不必是不同的(细节见GB/T17902.1一1999)。6.2.4计算证据(签名的第一部分)本步的变量为6.2.2的预签名IⅡI和6.2.3的M1。这些变量值是证据函数的输人值。证据函数的输出值为证据R。

6.2.5计算赋值

赋值函数的输人为签名的第一部分,它取自于6.2.4的证据R和6.2.3的M2。赋值函数的输出为赋值T=(Ti,T),其中T,和T2是满足0的整数。

GB/T17902.3—2005/IS0/IEC14888-3:19986.2.6计算签名的第二部分

本步的输入是取自于6.2.1的随机数K、签名密钥X、取自于6.2.5的赋值T=(T1,T2)、(S,T1,T2)的排列(A,B,C)和在6.1.1中指定的域参数Q。签名实体形成签名方程(AK+BX+C)=O(modQ)

并且为得到签名的第二部分S求解签名方程,其中0

6.2.8构造签名消息

签名消息是将消息M和附录串接后得到的,为MIl((R,S),text)。消

文本字度

准消息

产生预签名

计算证势

针煎值

计郭签名的第二部分

重构附录(cR.s).text)

原构已签名消息

MURs).text)

已签名销息

图1带随机性证据的签名过程

6.3验证过程

验证过程由四个步骤构成(见图2):a)为验证准备消息

检索证据

计算验证函数

1)检索赋值

签名密销

2)重计算预签名

3)重计算证据

d)验证证据

GB/T17902.3--2005/IS0/IEC14888-3:1998在本过程中,验证方使用签名方的验证密钥Y和域参数:有限群E、E中的元素G和它的阶Q。6.3.1为验证准备消息

验证方从签名的消息中检索M并将消息分成两个部分Mi和M2。6.3.2检索证据

验证方从附录中检索签名(R,S),并将它分成证据R和签名的第二部分S。消

准备清总

6.3.3计算验证函数

6.3.3.1检索赋值

签名艺

检家账值

承新计算预签名

重新计算证指

验证证

图2带随机化证据的验证过程

验证密销

本步等同于6.2.5。赋值函数的输入由取自于6.3.2的证据R和取自于6.3.1的M组成。赋值T(T,T2)被重新计算,它是赋值函数的输出。6.3.3.2重新计算预签名

本步的输人是域参数的集Z、验证密钥Y、取自于6.3.3.1的赋值T一(Ti,T2)和取自于6.3.2的签名的第二部分S。签名方根据签名函数规定的次序将系数(A,B,C)赋予值(S,T1,T,),并且计算E中的元素IⅡI如下:

式中m=-A-1BmodQ而n=-A-1CmodQ。6.3.3.3重新计算证据

本步的计算同6.2.4。验证方执行证据函数的运算。输人是取自于6.3.3.2的IⅡ和取自于6.3.1的M1。输出是重新计算出的证据R。6.3.4验证证据

如果取自于6.3.3.3的重新计算证据R与取自于6.3.2的R一致,签名是有效的。也许还需要附5

GB/T17902.3—2005/IS0/IEC14888-3:1998加检查(见A.1.2.4.6的其他检查例子)。7基于因子分解的数字签名机制

基于因子分解的数字签名机制利用一个确定性证据并生成单签名,即该签名只有一一个部分。但它可以为随机的或确定性的(参见GB/T17902.1一1999图2和图4)。在任一种情况下,机制利用一个整数N来作为验证密钥的一个成分,它的因子分解是签名密钥的部分。要把N分解成为其素因子在计算上是不可行的。应对签名密钥的生成过程进行强制约束以使因子分解相当困难。7.1密钥生成过程

7.1.1生成域参数

对基于因子分解的数字签名机制来说,域参数的集合Z可选地包含个整数\,它是验证密钥的系统范围的部分,它符合7.1.2中指定的条件。7.1.2签名密钥和验证密钥的生成7.1.2.1签名密钥的生成

签名实体的签名密钥是个秘密生成的集X=(P1,P2,,P,},s),它是由一组随机或伪随机选取的素数P,和整数s构成,这些素数不必不同。其中不同的素数至少要有两个。7.1.2.2验证密钥的生成

验证密钥Y是一对整数(N,),其中N是所有素数P:的乘积,P;表示为ⅡI,而是一个满足依赖于签名密钥条件的整数。

如果指定为域参数,也许会在签名密钥上附加约束,以使满足相应的条件。7.2签名过程

7.2.1生成预签名(可选)

一个随机化的签名机制使用预签名,它仅仅取决于随机数和签名密钥。预签名的计算分两步。7.2.1.1生成随机数

签名实体秘密地生成一个随机数,它是个遵从附加限制的modN的整数K。本步的输出是K,它为签名实体所秘密保存。

7.2.1.2计算预签名

预签名是随机数的一个函数,并独立于消息。本步的输人是随机数K和签名密钥。本步的输出是预签名,用IⅡI表示。

7.2.2准备签名消息

消息用于构造数据输入M,和M2。第二部分M2也许为空,并且两个输人不必不同。7.2.3计算证据

本步的输入是数据输人M,输出是散列权标H,它由数据输入MI确定。注意散列权标被解释为一个modN的整数,满足0

本步的输人是7.2.3中计算出的证据、取自于7.1.2.1中的签名密钥和可选数据输人M2(见GB/T17902.1一1999图2)。对个随机化机制来说,随机数K和预签名Ⅱ也是有效的输入。输出是一个单部分签名=S。

7.2.5构造附录

附录是由签名Z和一个可选文本字段text构成的。文本字段可以包括一个证书,它是以密码手段将公开验证密钥与签名实体的标识数据捆绑的。7.2.6构造签名消息

签名消息是将消息M和取自于7.2.5的附录串接后得到的,为M(Z,text)。6

7.3验证过程

7.3.1准备验证消息

GB/T17902.3—2005/IS0/IEC14888-3:1998验证方检索已签名的消息并且确定如7.2.2中所指定的两个数据输人部分M1和M2。7.3.2检索证据Www.bzxZ.net

验证方按照7.2.3中指定的证据函数检索证据H,它是数据输入M1的一个函数。7.3.3计算验证函数

使用从域参数集Z或验证密钥Y得到的整数,验证方利用验证函数以获得一个重新计算的证据H。

7.3.4验证证据

如果检索出的证据H与由验证函数重新计算出的证据H一致,则签名是有效的

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。

标准图片预览:

- 其它标准

- 热门标准

- 国家标准(GB)

- GB/T18204.4-2000 公共场所毛巾、床上卧具微生物检验方法细菌总数测定

- GB/T11839-1989 二氧化铀芯块中硼的测定 姜黄素萃取光度法

- GB/T9124.1-2019 钢制管法兰 第1部分:PN 系列

- GB/T5738-1995 瓶装酒、饮料塑料周转箱

- GB/T21238-2007 玻璃纤维增强塑料夹砂管

- GB/T28809-2012 轨道交通 通信、信号和处理系统 信号用安全相关电子系统

- GB/T14652.2-2001 小艇﹐非耐火燃油软管

- GB/T15917.3-1995 金属镝及氧化镝化学分析方法 对氯苯基荧光酮--溴化十六烷基三甲基胺分光光度法测定钽量

- GB5793-1986 字鼓式行式打印机色带卷轴基本尺寸

- GB/T11813-2008 压水堆燃料棒氦质谱检漏

- GB/T38780-2020 竹席

- GB/T10827.5-2023 工业车辆 安全要求和验证 第5部分:步行式车辆

- GB12528.1-1990 交流额定电压3 kV及以下铁路机车车辆用电缆(电线) 一般规定

- GB/T3907-1983 工业无线电干扰基本测量方法

- GB/T15969.5-2002 可编程序控制器 第5部分: 通信

- 行业新闻

请牢记:“bzxz.net”即是“标准下载”四个汉字汉语拼音首字母与国际顶级域名“.net”的组合。 ©2025 标准下载网 www.bzxz.net 本站邮件:bzxznet@163.com

网站备案号:湘ICP备2025141790号-2

网站备案号:湘ICP备2025141790号-2