- 您的位置:

- 标准下载网 >>

- 标准分类 >>

- 国家标准(GB) >>

- GB/T 17903.1-1999 信息技术 安全技术 抗抵赖 第1部分:概述

标准号:

GB/T 17903.1-1999

标准名称:

信息技术 安全技术 抗抵赖 第1部分:概述

标准类别:

国家标准(GB)

标准状态:

已作废-

发布日期:

1999-01-01 -

实施日期:

2000-05-01 -

作废日期:

2008-11-01 出版语种:

简体中文下载格式:

.rar.pdf下载大小:

752.34 KB

标准ICS号:

信息技术、办公机械设备>>35.040字符集和信息编码中标分类号:

电子元器件与信息技术>>信息处理技术>>L80数据加密

替代情况:

被GB/T 17903.1-2008代替采标情况:

idt ISO/IEC 13888-1:1997

点击下载

标准简介:

标准下载解压密码:www.bzxz.net

抗抵赖服务旨在生成、收集、维护有关已声明的事件或动作的证据,并使该证据可得并且确认该证据,以此来解决关于此事件或动作发生或未发生而引起的争议。本标准描述了基于密码技术提供证据的抗抵赖机制的一种模型,并且描述了如何使用对称或非对称密码技术生成密码校验值并以此形成证据。 GB/T 17903.1-1999 信息技术 安全技术 抗抵赖 第1部分:概述 GB/T17903.1-1999

部分标准内容:

GB/T 17903.1-1999

本标准等同采用国际标准ISO/IEC13888-1:1997《信息技术安全技术抗抵赖第1部分:概述》。

GB/T17903在总标题《信息技术

安全技术抗抵赖》下,目前由以下几部分组成:第1部分:概述;

第2部分:使用对称技术的机制;第3部分:使用非对称技术的机制。本标准的附录 A 是提示的附录。本标准由国家信息化办公室提出。本标准由全国信息技术标准化技术委员会归口。本标准由航天工业总公司第二研究院706所负责起草。本标准主要起草人:王轶昆、谢小权。683

GB/T17903.1--1999

ISO/IEC 前言

ISO(国际标准化组织)和IEC(国际电工委员会)是世界性的标准化专门机构。国家成员体(它们都是ISO或IEC的成员国)通过国际组织建立的各个技术委员会参与制订针对特定技术范围的国际标准。ISO和 IEC的各技术委员会在共同感兴趣的领域内进行合作。与ISO 和IEC有联系的其他官方的或非官方的国际组织也可参与国际标准的制订工作。对于信息技术,ISO和IEC建立了-个联合技术委员会,即ISO/IEC JTC1。由联合技术委员会提出的国际标准草案需分发给国家成员体进行表决,发布一项国际标准,至少需要75%的参与表决的国家成员体投票赞成。

国际标准ISO/IEC13888-1由联合技术委员会ISO/IECJTC1(信息技术)分技术委员会SC27(IT安全技术)提出。

ISO/IEC13888在总标题《信息技术安全技术抗抵赖》下由以下几部分组成:第1部分:概述;

第2部分:使用对称技术的机制;一第3部分:使用非对称技术的机制。本标准的附录A是提示的附录。

1范围

中华人民共和国国家标准

抗抵赖

信息技术安全技术

第1部分:概述

Information technology--Security techniquesNon-repudiation---Part I :GeneralGB/T 17903. 11999

idt ISO/IEC 13888-1:1997

抗抵赖服务旨在生成、收集、维护有关已声明的事件或动作的证据,并使该证据可得并且确认该证据,以此来解决关于此事件或动作发生或未发生而引起的争议。本标准描述了基于密码技术提供证据的抗抵赖机制的一种模型,并且描述了如何使用对称或非对称密码技术生成密码校验值并以此形成证据。首先描述的是通用于不同抗抵赖服务的抗抵赖机制,然后将这些抗抵赖机制应用于一系列的特殊抗抵赖服务,诸如:

a)原发抗抵赖;

b)交付抗抵赖;

c)提交抗抵赖;

d)传输抗抵赖。

抗抵赖服务生成证据,证据用于确定某事件或动作的责任。就产生证据所针对的动作或事件而言,对该动作负责或与事件相关的实体,称为证据主体。主要有两类证据,从本质上讲他们都依赖于所使用的密码技术;

a)安全信封(SENV),由证据生成机构使用对称密码技术形成:b)数字签名,由证据生成者或证据生成机构使用非对称密码技术形成。抗抵赖机制提供交换专用于每一个抗抵赖服务的抗抵赖权标的协议。抗抵赖权标由安全信封和(或)数字签名以及可选的附加数据组成。抗抵赖权标可作为抗抵赖信息予以存储,这些信息以后可以由争议双方或者评判者在仲裁争议时使用,按照特殊应用下所使用的抗抵赖策略以及该应用所处的合法的应用环境,抗抵赖信息可能包括以下附加信息:

a)包括一个由时间标记机构所提供的可信时间标记的证据;b)公证人提供的证据,该证据可以为一个或多个实体所生成的数据。动作或事件提供可确认性。抗抵赖只能在某特殊应用及其合法环境所清晰定义的安全策略范围内提供。本标准可作为其他几部分中,规定使用密码技术的抗抵赖机制时的一般模型。GB/T17903为以下抗抵赖阶段提供抗抵赖机制:

a)证据生成;

b)证据传输、存储和检索;

c)证据验证。

争议仲裁不在GB/T17903范围。

国家质量技术监督局1999-11-11批准2000-05-01实施

2引用标准

GB/T 17903. - 1999

下列标准所包括的条文,通过在本标准中引用而构成为本标准的条文。本标准出版时,所示版本均为有效。这些标准都会被修订,使用本标准的各方应探讨使用下列标准最新版本的可能性。GB/T9387.21995信息处理系统开放系统互连基本参考模型第2部分:安全体系结构(idt ISO 7498-2:1989)

GB15852一1995信息技术安全技术用块密码算法作密码校验函数的数据完整性机制(idt ISO/IEC 9797:1994)

GB/T16264.8-1996信息技术开放系统互连目录第8部分:鉴别框架(idt 1SO/1EC 9594-8:1990)

GB/T17902.1-1999信息技术安全技术带附录的数字签名第1部分:概述ISO/IEC9796(所有部分)信龢技术安全技术带消息恢复的数字签名方案ISO/EC10118-1:1994信息技术安全技术散列函数第1部分:概述ISO/1EC10181-1:1996信息技术开放系统互连开放系统安全框架第1部分:概述ISO/IEC10181-4:1996信息技术,开放系统互连开放系统安全框架第4部分:抗抵赖框架ISO/1EC11770-313信息技术安全技术密钥管理第3部分:采用非对称技术的机制3术语

3.1GB/T9387.2中的定义

3.1.1可确认性accountability

这样一种性质,它确保一个实体的动作可以被独一无二地跟踪到该实体。3.1.2数据完整性data integrity这一性质表明数据没有遭受以非授权方式所作的篡改或破坏。3.1.3数据原发鉴别data origin authenticatian确认接收到的数据的来源是所要求的。3.1.4 数字签名 digital signature附加在数据单元上的一些数据,或对数据单元所作的密码变换,这种数据或变换允许数据单元的接收者确认数据单元的来源和数据单元的完整性,并保护数据,防止被人(如接收者)进行伪造。3.1,5安全策略securitypolicy提供安全服务的一套准则。

3.2 GB/T 16264.8中的定义

3.2.1 认证机构 certification authority受一个或多个用户信任的职能机构,负责创建和分发证书。认证机构也有选择地创建用户密钥。3.3ISO/IEC10118-1中的定义

3.3.1 散列代码 hash-code

散列函数所生成的位串。

3.3.2 散列函数 hash-function将位串映射成固定长度位串的函数,它具有以下两种特性:a)对一个指定的输出,要找到可映射到该输出的一个输入,在计算上不可行;b)对个指定的输入,要找到可映射到其输出的第二个输入,在计算上不可行。1)待发布。

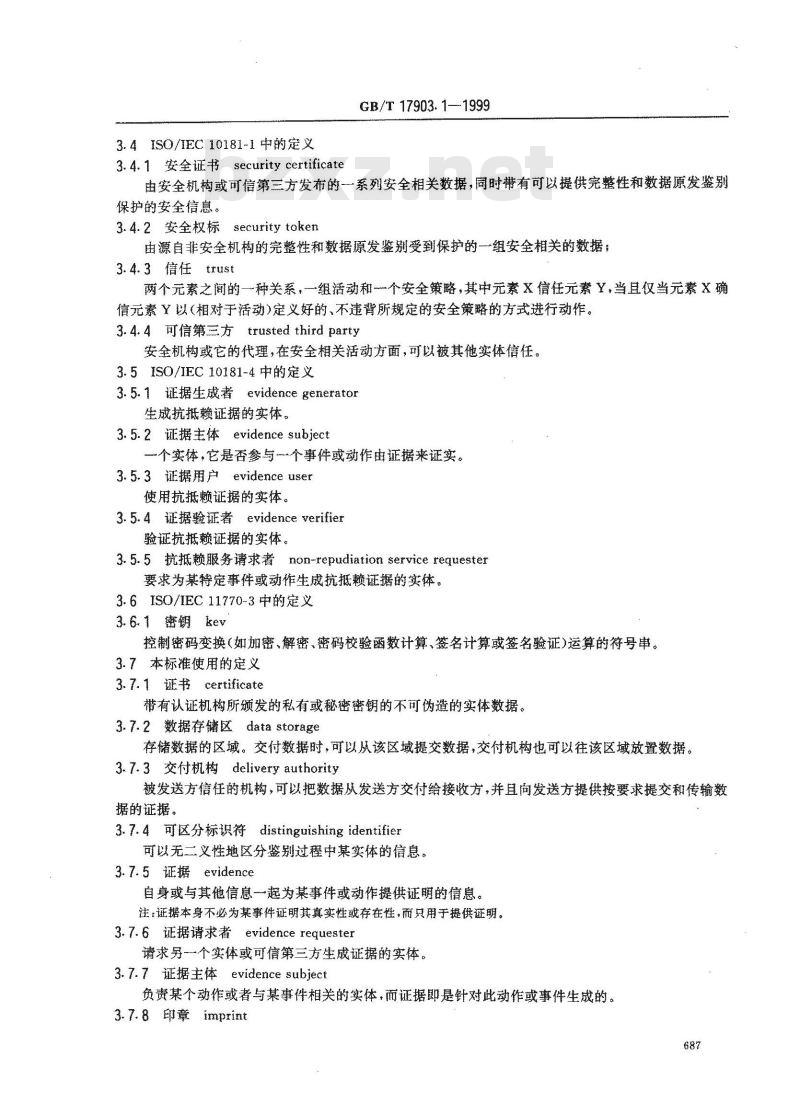

3.4ISO/IEC10181-1中的定义

GB/T 17903.1—1999

3.4.1安全证书 security certificate由安全机构或可信第三方发布的一系列安全相关数据,同时带有可以提供完整性和数据原发鉴别保护的安全信息。

3.4.2安全权标security token

由源自非安全机构的完整性和数据原发鉴别受到保护的一组安全相关的数播,3.4.3 信任 trust

两个元素之间的一种关系,组活动和一个安全策略,其中元素X信任元素Y,当且仅当元素X确信元素Y以(相对于活动)定义好的、不违背所规定的安全策略的方式进行动作。3.4.4可信第三方trusted third party安全机构或它的代理,在安全相关活动方面,可以被其他实体信任。3.5 ISO/IEC 10181-4 中的定义3.5.1 证据生成者 evidence generator生成抗抵赖证据的实体。

3.5.2证据主体 evidence subject个实体,它是否参与一个事件或动作由证据来证实。3.5.3 证据用产 evidence user使用抗抵赖证据的实体。

3.5.4 证据验证者 evidence verifier验证抗抵赖证据的实体。

3.5.5 抗抵赖服务请求者non-repudiation service requester要求为某特定事件或动作生成抗抵赖证据的实体。3.6ISO/IEC11770-3中的定义

3.6.1密钥key

控制密码变换(如加密、解密、密码校验函数计算、签名计算或签名验证)运算的符号串。3.7本标准使用的定义

3.7.1 证书 certificate

带有认证机构所颁发的私有或秘密密钥的不可伪造的实体数据。3.7.2数据存储区 data storage存储数据的区域。交付数据时,可以从该区域提交数据,交付机构也可以往该区域放置数据。3.7.3交付机构delivery authority被发送方信任的机构,可以把数据从发送方交付给接收方,并且向发送方提供按要求捷交和传输数据的证据。

3.7.4可区分标识符distinguishing identifier可以无二义性地区分鉴别过程中某实体的信息。3.7.5证据evidence

自身或与其他信息一起为某事件或动作提供证明的信息。注:证据本身不必为某事件证明其真实性或存在性,而只用于提供证明。3.7.6证据请求者 evidence requester请求另一个实体或可信第三方生成证据的实体。3.7.7证据主体 evidence subject负责某个动作或者与某事件相关的实体,面证据即是针对此动作或事件生成的。3.7.8印章imprint

GB/T 17903.1—1999

是一种位串,它或者是数据串的散列代码,或者是数据串本身。3.7.9 消息鉴别码 message authentication code利用对称密码技术和秘密密钥从消息中生成的数据读。任何持有该秘密密钥的实体可利用消息鉴别码检查消息的完整性和源。

3.7.10监控者(监控机构)monitor(monitor authority)监控各种动作或事件,并可以提供所监控对象的证据的可信第三方。3.7.11抗抵赖交换non-repudiation exchange以抗抵赖为目的的一次或多次抗抵赖信息(NRI)传送序列。3.7.12抗抵赖信息 non-repudiation information要为其生成证据并确认该证据的事件或动作的信息、证据本身和有效的抗抵赖策略都可以作为抗抵赖信息。

3.7.13创建抗抵赖non-repudiation of creation用来防止实体否认已经创建了消息(即对消息内容负责)的服务。3.7.14交付抗抵赖non-repudiation of delivery防止接收方否认已接收消息并已认可消息内容的服务。3.7.15 认知抗抵赖non-repudiation of knowledge防止接收方否认已识别过接收消息的内容的服务。3.7.16原发抗抵赖non-repudiation of origin防止消意原发者否认已创建消息内容并且已发送了消息的服务。3.7.17接收抗抵赖non-repudiation af receipt防止接收者否认已接收了消息的服务。3.7.18发送抗抵赖non-repudiation of sending防止发送者否认已发送了消息的服务。3.7.19提交抗抵赖non-repudiation af submission向发送机构提供证据的服务,证明已接收到欲传输消息。3.7.20 传输抗抵赖 non-repudiation of transport为消息原发者提供证据的服务,证明交付机构已经将消息发送给了指定的接收者。3.7.21抗抵赖策略non-repudiationpolicy一组提供抗抵赖服务的准则,具体而言,可以用于生成和验证证据及裁决的一组规则。3.7.22抗抵赖权标non-repudiation tokenISO/IEC10181~1中定义的一种特殊类型的安全权标,包括证据及可选的附加数据。3.7.23公证noterization

公证人提供证据的过程,该过程可以为涉及某动作或事件的实体和被存储或通信的数据提供证据。3.7.24公证权标notarization token由公证人生成的抗抵赖权标。

3.7.25公证人(公证机构)notary(notaryauthority)一种可以提供证据的可信第三方,可以为涉及某动作或事件的实体和存储或通信的数据提供证据或者将现有权标的生命期延长到期满和被撤消以后。3.7.26 NRD权标 NRD token

允许发送方为消息建立交付抗抵赖的数据项。3.7.27 NRO权标 NRO token

允许接收方为消息建立原发抗抵赖的数据项。3.7.28NRS权标NRS token

GB/T 17903 1- 1999

允许发送方(原发者)或发送机构为欲传输的已提交的消息建立提交抗抵赖的数据项。3.7.29 NRT权标 NRT token

充许廉发者或发送机构为消意建立传输抗抵赖的数据项。3.7.30 源 originator

向接收者发送消息或者使消息对提供抗抵赖服务的实体可得的实体。3.7.37私有密钥private key

实体非对称密钥对中个仅能由该实体便用的密销,在非对称签名机制中,私有密钥及相关的算法定义签名变换。

3.7.32 证明 proof

按照有效的抗抵赖策略验证证据是合法的。3.7.33公开密钥publickey

实体非对称密钥对中个可以公开的密钥。在非对称签名机制中,公开密钥及相关算法定义验证的变换。

3.7.34公开密钥证书public key certificate将实体的公开密钥和实体的可区分标识符不可伪造地相连起来的安全证书,它可以表明相应的私有密钥的有效性。

3.7.35 接收方 recipient

得到(收到或取得)要为之提供抗抵赖服务的消息的实体。3.7.36 允余 reduamdancy

已知的和可校验的任何消息。

3.7.37秘密密钥secretkey

与对称密码技术一起使用而且與能被一组指定的实体使用的翻钥。3.7.38安全信封(SENV)secure eivelope由某实体构造的一组数据项,其构造方式允许任何持有秘密密钥的实体验证这整数据项的完整性和源。为生成证据,$ENV由TTP使用仅为TTP所知的秘密密翎构造及验证。3.7.39签名者sisner

生成数字签名的实体。

3.7.40 可信第三方 truste third party可以在安全活动方面被其它实体信任的安全机梅或其代理。在GB/T17903中,可信第三方可以被原发者、接收方和(戴)发送机构在抗抵赖方面信任,也可以被其它方(如仲裁者)信任。3.7.41 可信时间标记 trusted time stamp由可信时间标记机构保证的带有时间和日期信息的数据项。3.7.42可信时间标记机构 trusted time stamping authority一种可信的第三方,可以可信地提供包含有可信时间标记生成时间的证握。3.7.43验证密钥verification key验证密码校验值时所要求的数值。3.7.44验证者yerfier

验证证据的实体。wwW.bzxz.Net

4缩路语

实体A的可区分标识符

实体B的可区分标识符

认证机构

CHKx(y)

Imp(y)

5要求

GB/T 17903. 1---1999

使用主体X的密钥,在数据y上计算而得的密码校验值交付机构的可区分标识符

表明有效抗抵赖服务类型数据项(标志)通用抗抵赖权标

数据串y的散列代码

数据串Y的印章,或者是数据串Y的散列代码或者是数据串Y为其生成证据的消息

消息鉴剃码

公证机构

交付抗抵赖权标

抗抵赖信息

原发抗抵赖权标

提交抗抵赖权标

传输抗抵赖权标

开放系统互连

适用于证据的抗抵赖策略的可区分标识符安全信封

对消息使用数字签名操作后得到的数字签名使用签名算法和主体X的私有密钥的签名操作可以成为权标一部分的数据项,包括密钥标识符和(或)消息标识符等附加信息

生成证据的时间和日期

事件或动作发生的时间和日期

可信时间标记机构的可区分标识符TSA生成的时间标记权标

可信第三方的可区分标识符

适用于SENV或者数字签名的验证操作,验证算法使用实体X的验证密钥进行验证操作

Y在前Z在后的申联

下列要求适用于抗抵赖交换所说明的主体,这些要求与生成安全信封和数字签名所使用的密码校验值有关,与抗抵赖机制支持的抗抵赖服务无关。5.1抗抵赖交换的实体应信任可信第三方(TTP);注:使用对称密码算法时,TTP应该始终在场,使用非对称算法时,离线TTP应主戏一个公开密钥证书。如果TTP已生成了数字签名,可以不需要公开密钥证书5.2在生成证据之前,证据主成者必须清楚以下三件事:可以被验证者接受的抗抵赖策略,所要求的证据类型和验证者可以接受的机制集;5.3生成或验证证据的机制必须对特殊抗抵赖交换的实体可得,或者可信机构必须可得,以便提供必要的机制并代表证据请求者完成所要求的必要的功能;5.4适用于某机制的密钥(如非对称技术中的私有密钥和对称技术中的秘密密钥)只能由相关的实体拥有(必要时可以共享):

5.5证据使用者和裁决者必须可以验证证据:690

GB/T17903.1-1999

5.6证据中应该包括时间信息应该包含事件发生时问和证据生成的时间;5.7如果抗抵赖策略要求可信时间或者生成证据者所提供的时间不可信任,那么证据生成者和证据验证者必须可以访问时间标记机构。6本标准各章的组织

本标准第7章描述涉及证据提供和验证的实体的职责。第8章描述可信第三方在抗抵赖各阶段的参与情说,尤其是证据提供和验证阶段。第9章描述证据生成和验证机制,包括基于对称密码技术的安全信封和基于非对称密码技术的数字签名。为了更好地表示抗抵赖权标,引出了两种基本机制公共的密码校验函数。第10章定义了三种权标,第一种是适用于许多抗抵赖服务的通用抗抵赖权标:第二种是由可信时间标记机构生成的时间标记权标;第三种是公证人生成的公证权标,可以提供有关实体和被存储或通信的数据的特性的证据。第11章描述特殊抗抵赖服务和抗抵赖权标。第12章给出了消息环境中使用特殊抗抵赖权标的实例。

7通用抗抵赖服务

7.1证播提供与验证过程中涉及的实体在提供抗抵赖服务时,要涉及一些不同的实体。证据生成过程中涉及3个实体:

a)要拿到证据的证据请求者;

b)完成某动作或涉及菜事件的证据主体:c)生成证据的证据生成者。

证据验证过程中涉及2个实体:

a)希望验证证据但不能直接验证证据的证据用户;b)垃证据用户的要求,可以验证证据的证据验证者在证据生成过程中,事件或动作与证据主体相关。证据主体本身可以应证据请求者要求提供证据。如巢证据主体和证据请求者都不能直接提供证据,那么证撰生成者生成证据后,返回证据请求者或者对证据请求者可得,然后可以将该证据提供给其它实体。在证据验证过程中,证据用户希望验证证据的正确性,如果证据用户不能直接验证证播的正确性由证据验证者验证。

7.2抗抵赖服务

本标推适用于以下六种基本抗抵赖服务:创建抗抵赖、发送抗抵赖、接收抗抵赖、认知抗抵赖、提交抗抵赖和传输抗抵赖。其他抗抵赖服务可由这些基本服务组合而成。组合发送和创建抗抵赖可以获得原发抗抵赖,组合接收和认知抗抵赖可以获得交付抗抵赖。8可信第三方

抗抵赖服务可能涉及可信第三方,这依赖子使用的机制和现行的抗抵赖策略。便用非对称密码技术时要求离线的可信第三方,以保证密钥的真实性,只要可信第三方符合抗抵赖策略的要求,忆可以成为TTP链中的一部分:使用对称密码技术时,要求在线的可信第三方参与,以生成并验证安全信封(SENV)。抗抵赖策略要求由可信第三方生成部分或全部证据。抗抵赖策略还可能要求:

a)由可信时间标记机构提供的可信时间标记,b)公证人,以验证实体的特性和被存贮或传输的数据特性,或者将现有权标的生命期瑟长到期满和被撤消以后;

c)控机构,提供关于实体的特性和被存贮或传输的数据特性的证据。691

GB/T 17903. 11999

可信第三方可以不同程度地参与在抗抵赖过程中。当交换证据时,双方必须知道或同意适用于证据的抗抵赖策略。

按照抗抵赖策略的要求,可以有组可信第三方完成不同的职责,如公证人,时间标记、腔控,密钥证书、签名生成、签名验证、SENV生成、SENV验证、权标生成或交付等职费。个可信第三方可能完成一个或多个上述职费。

8.1证据生成过程

证据是解决争议的信息,由证据生成者以证据主体或可信第三方的名义生成,或应证据请求者的要求生成。

a)可信第三方是每个抗抵赖服务都涉及的在线(on-line)主动机构,它可以以证据主体的名义独立生成证据,当使用对称密码技术提供证据(如GB/T17903.2中定义的安全信封)时,可能要求在线生成密码校验值和抗抵赖权标:

b)作为联线(in-line)的证据生成机构,可信第三方可以自己生成证据(如作为交付机构):c)作为不参与在每一一次抗抵赖服务中的离线(o-e)机构,到信第二方提供离线公开經钥证书,该证书与基于签名生戒证据的实体有关:d)作为权标生成机构,可信第三方可以构造任何类型的抗抵赖权标,该权标由证据主体、个或多个可信机构提供的个或多个抗抵赖权标组成,e)作为数字签名生成机构,可信第三方以证据主体和证据请求者的名义生成数字签名;f)作为时间标记机构,可信第三方可以提供包括证握生成时间在内的证据;名)作为公证机构(公证人),可信第三方可以为实体提供可验证的保证,并为将来发生争议时保持记录;公证人可以将现有权标的生命期延长到期满和被撤消以后;h)作为监控机构,可信第三方监控动作和事件并且可以为被整控对象提供证据。8.2证据传输、存储和检索过程

在这一过程中,证据可以在各方面传输,也可以存或取。按照有效的抗抵赖策略,该阶段的活动可能不会包含在每一个抗抵赖服务中。本阶段的活动由可信第三方完成。a)作为交付机构时,可信第三方处于联线状态,完成提交抗抵赖和传输抗抵赖:b)作为证据记录跟踪机构时,可信第三方记录证据,以便事后供证据用户或裁决者检索。8.3证据验证过程

作为证据的验证机构,可信第三方以在线机构身份为证据用户验证每种抗抵赖权标所提供的抗抵赖信息。使用对称密码技术生成证据时,只能由可信第三方验证证据,否则可信第三方的参与是可选的。抗抵赖权标要依赖于所使用的技术验证:a)只有可信第三方能够验证SENV;b)可以使用一个或多个公开密钥证书和证书撤消表(在证据生成时,这些表全是合法的)验证数字签名:

c)在证据生成时有效的(公开密钥)许可证撤消表只能在证据存在时被验证,有时可能在儿年以后;

d)如果抗抵赖策略要求时间标记机构生成证据,应以下列方式进行:证据(如时间标记权标)中封存的时间必须与封存在证据生成者(可信第三方或证据请求者)所生戚的证据中的时间比较。如果按照安全策略,这两个时闻足够接近,那么可以接受上述三者生成的证据;e)附加的抗抵赖权标(如公证权标)按照生成时的技术验证。9证据生成与验证机制

本阶段中的证播由安全信封(SENV)和数字签名(SIG)组成的抗抵赖权标表示,网者都基于对称或非对称密码技术生成的密码校验值。对于基于证书的签名,抗抵赖权标可以由已签名的消息(包括消息692

GB/T 17903. 1—1999

及签名)及其公开密钥证书组成。如果公开密钥不与数字签名一起提供,它必须在适当的地方可得。对于基于身份的签名,抗抵赖权标由已签名的消息、签名者的标识符和为签名者提供密钥的机构的身份(即可区分标识符)组成。

9.1、安全信封(SENV)

SENV是证播的一部分,所以它必须由可信第三方使用仅为可信第三方所知的秘密密钥生成。注:SENV可用于抗抵赖交换实体与TTP之间的原发或完整性通信。此时,SENV由实体与TTP共知的密钥生成与验证。

创建SENV的方法是:在数据Y上使用对称完整性技术,利用实体X的秘密密钥x,生成校验值(CHKx(y))附加在数据y后面:SENVx(y) = y| ICHKx(y)

CHK函数可由不同的数据完整性机制表示,例如:CHKx(y) -- MAC

GB/T17903的其他部分会说明其他机制。注:MAC是GB15852中规定的消息整别码。9.2数字签名

某实体X可以利用其私有密钥,使用数字签名操作对消息y作签名操作,结果由SIGx(y)表示。已签名的消息的合法性可以由任何持有实体X的公开密钥的可信拷贝的实体验证。如果数字签名操作不允许消息恢复,已签名的消息由消息附加上签名Sx(y)组成。如果数字签名操作允许消息恢复,也就是说消息y的一部分可以从Sx(y)中恢复,那么已签名的消息SIGx(y)可以由Sx(y)附加上不能由Sx(y)恢复的那部分消息y组成。注:带消息恢复的数字签名在ISO/IEC9796中规定,带附录的数字签名在ISO/IEC14888中规定。9.3证据验证机制

SENV和SIG通过使用证据生成实体X的验证密钥和验证操作V验证。验证结果Vx(SENV)和Vx(SIG)为肯定或否定。

SENV只能由持有生成SENV的秘密密钥的可信第三方验证。注:如果SENV悬为了原发或完整性保护通信而生成的,那么它可以由任何一个持有适当秘密密钥的实体验证。任何实体,只要持有签名者的公开密钥,就可以验证数字签名。向验证者提供公开密钥证书依赖于生成数字签名的签名机制类型。a)基于证书的签名使用公开密钥证书中签名者的公开密钥验证,这些密钥由认证机构(CA)发布:6)基于身份的签名可以由任何持有签名实体识别数据和公开系统参数的实体验证,将基于身份的密钥提供给签名者的机构可以提供这些参数。对于数字签名来说,必额顺序地验证公开密钥证书链或标识符链以获取必要的保证。10抗抵赖权标

抗抵赖服务以抗抵赖信息为媒介。一个抗抵赖信息由一个或多个抗抵赖权标组成。证生成者必须提供至少一个从通用抗抵赖权标(GNRT)中得到的抗抵赖权标。附加的权标可以验证证据的有效性。附加权标可以提供给验证者,也可以不提供给验证者。当不提供时,验证者必须可以访问到它们(例如公开密钥证书和(或)证书撤消表)或请求它们(例如源于时间标记机构的时间标记)。本标准讨论三种通用权标:通用抗抵赖权标(GNRT)、时间标记权标(TST)和公证权标(NT)。源于GNRT的权标由证据生成器生成,其他权标由可信第三方生成,TST由时间标记机构(TSA)生成,NT由公证机构(NA)生成。10.1通用抗抵赖权标(GNRT)

通用抗抵赖权标(GNRT)定义如下:GNRT二text||z|ICHKx(z),其中

z=PoflAHBHCDHEHTITQ/Imp(m)

数据字段z包括以下数据项。

Irmp(m)

GB/T 17903. 1--1999

适用于证据的抗抵赖策略

所提供的抗抵赖服务类型

证据主体的可区分标识符

证据生成者与证据主体不同时,证据生成者的可区分标识符与证据主体(包括消息发送者、消息的指定接收者或交付机构)进行交互的实体的可区分标识符

证据请求者与证据主体不同时,证据请求者的可区分标识符动作中涉及的其它实体(如消息的预定接收者)的可区分标识符证据生成的日期和时间

事件或动作发生的日期和时间

需要源发或完整性保护的可选数据与事件或动作有关的消息意的印章。注:按照抗抵赖策璐,有些数据项可选。可区分标识符A必须存在,其他可区分标识符B、C、D、E可选。当证据由某机构以证据主体名义生成时,证据生成者的可区分标识符B必须入选。传输消息时,可区分标识符C必须入选。当证据请求者与证据主体不同时,证据请求者的可区分标识符D必须入选。向交付机构提供提交抗抵赖或传输抗抵赖时,其他实体的可区分标识符E必入选。“text\域包括不需要密码保护的附加数据,它依赖于使用的技术。对于蒸于证书的签名,“text\字段包括一个或多个公开密钥证书或者仅仅是认证机构的可区分标识符和分配给公开密钥证书的证书顺序号。对于基于身份的签名,“text”字段包括为签名者提供个或多个密钥的机构的可区分标识符。10.2时间标记权标(TST)

如果需要可信的时间或者抗抵赖权标生成者提供的时间不可信,就需要信赖可信第三方和可信时间机构(TSA),其职责是建立进一步的证据,指示权标生戒的时间。数据由请求时间标记服务的实体提供。TST定义如下:

TST text [|w |/CHKrsa (w),其中w-Pol/fI/TSA/T,/IQ/Imp(y)

数据元素w包括以下数据项:

适用于证据的抗抵赖策略:;

所提供的抗抵赖服务类型;

Imp(y)

10.3公证权标

时间标记机构的可区分标识符;执行时间标记运算的日期和时间:需要原发或完整性保护的可选数据:为其提供可信时间标记的数据y的印章。由公证机构(NA)提供的公证服务可以为实体或被存储和通信的数据提供证据,也可以将现有抗抵赖权标的生命期延长到期满或被撤消以后。数据y由服务请求实体提供。

注:数据可以悬消息、抗抵赖权标、消息的散列代码、权标的散列代码或者任何一种服务请求者希望得到公证人许可的数据。

NT二text//w/ICHKna(w),其中

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。

本标准等同采用国际标准ISO/IEC13888-1:1997《信息技术安全技术抗抵赖第1部分:概述》。

GB/T17903在总标题《信息技术

安全技术抗抵赖》下,目前由以下几部分组成:第1部分:概述;

第2部分:使用对称技术的机制;第3部分:使用非对称技术的机制。本标准的附录 A 是提示的附录。本标准由国家信息化办公室提出。本标准由全国信息技术标准化技术委员会归口。本标准由航天工业总公司第二研究院706所负责起草。本标准主要起草人:王轶昆、谢小权。683

GB/T17903.1--1999

ISO/IEC 前言

ISO(国际标准化组织)和IEC(国际电工委员会)是世界性的标准化专门机构。国家成员体(它们都是ISO或IEC的成员国)通过国际组织建立的各个技术委员会参与制订针对特定技术范围的国际标准。ISO和 IEC的各技术委员会在共同感兴趣的领域内进行合作。与ISO 和IEC有联系的其他官方的或非官方的国际组织也可参与国际标准的制订工作。对于信息技术,ISO和IEC建立了-个联合技术委员会,即ISO/IEC JTC1。由联合技术委员会提出的国际标准草案需分发给国家成员体进行表决,发布一项国际标准,至少需要75%的参与表决的国家成员体投票赞成。

国际标准ISO/IEC13888-1由联合技术委员会ISO/IECJTC1(信息技术)分技术委员会SC27(IT安全技术)提出。

ISO/IEC13888在总标题《信息技术安全技术抗抵赖》下由以下几部分组成:第1部分:概述;

第2部分:使用对称技术的机制;一第3部分:使用非对称技术的机制。本标准的附录A是提示的附录。

1范围

中华人民共和国国家标准

抗抵赖

信息技术安全技术

第1部分:概述

Information technology--Security techniquesNon-repudiation---Part I :GeneralGB/T 17903. 11999

idt ISO/IEC 13888-1:1997

抗抵赖服务旨在生成、收集、维护有关已声明的事件或动作的证据,并使该证据可得并且确认该证据,以此来解决关于此事件或动作发生或未发生而引起的争议。本标准描述了基于密码技术提供证据的抗抵赖机制的一种模型,并且描述了如何使用对称或非对称密码技术生成密码校验值并以此形成证据。首先描述的是通用于不同抗抵赖服务的抗抵赖机制,然后将这些抗抵赖机制应用于一系列的特殊抗抵赖服务,诸如:

a)原发抗抵赖;

b)交付抗抵赖;

c)提交抗抵赖;

d)传输抗抵赖。

抗抵赖服务生成证据,证据用于确定某事件或动作的责任。就产生证据所针对的动作或事件而言,对该动作负责或与事件相关的实体,称为证据主体。主要有两类证据,从本质上讲他们都依赖于所使用的密码技术;

a)安全信封(SENV),由证据生成机构使用对称密码技术形成:b)数字签名,由证据生成者或证据生成机构使用非对称密码技术形成。抗抵赖机制提供交换专用于每一个抗抵赖服务的抗抵赖权标的协议。抗抵赖权标由安全信封和(或)数字签名以及可选的附加数据组成。抗抵赖权标可作为抗抵赖信息予以存储,这些信息以后可以由争议双方或者评判者在仲裁争议时使用,按照特殊应用下所使用的抗抵赖策略以及该应用所处的合法的应用环境,抗抵赖信息可能包括以下附加信息:

a)包括一个由时间标记机构所提供的可信时间标记的证据;b)公证人提供的证据,该证据可以为一个或多个实体所生成的数据。动作或事件提供可确认性。抗抵赖只能在某特殊应用及其合法环境所清晰定义的安全策略范围内提供。本标准可作为其他几部分中,规定使用密码技术的抗抵赖机制时的一般模型。GB/T17903为以下抗抵赖阶段提供抗抵赖机制:

a)证据生成;

b)证据传输、存储和检索;

c)证据验证。

争议仲裁不在GB/T17903范围。

国家质量技术监督局1999-11-11批准2000-05-01实施

2引用标准

GB/T 17903. - 1999

下列标准所包括的条文,通过在本标准中引用而构成为本标准的条文。本标准出版时,所示版本均为有效。这些标准都会被修订,使用本标准的各方应探讨使用下列标准最新版本的可能性。GB/T9387.21995信息处理系统开放系统互连基本参考模型第2部分:安全体系结构(idt ISO 7498-2:1989)

GB15852一1995信息技术安全技术用块密码算法作密码校验函数的数据完整性机制(idt ISO/IEC 9797:1994)

GB/T16264.8-1996信息技术开放系统互连目录第8部分:鉴别框架(idt 1SO/1EC 9594-8:1990)

GB/T17902.1-1999信息技术安全技术带附录的数字签名第1部分:概述ISO/IEC9796(所有部分)信龢技术安全技术带消息恢复的数字签名方案ISO/EC10118-1:1994信息技术安全技术散列函数第1部分:概述ISO/1EC10181-1:1996信息技术开放系统互连开放系统安全框架第1部分:概述ISO/IEC10181-4:1996信息技术,开放系统互连开放系统安全框架第4部分:抗抵赖框架ISO/1EC11770-313信息技术安全技术密钥管理第3部分:采用非对称技术的机制3术语

3.1GB/T9387.2中的定义

3.1.1可确认性accountability

这样一种性质,它确保一个实体的动作可以被独一无二地跟踪到该实体。3.1.2数据完整性data integrity这一性质表明数据没有遭受以非授权方式所作的篡改或破坏。3.1.3数据原发鉴别data origin authenticatian确认接收到的数据的来源是所要求的。3.1.4 数字签名 digital signature附加在数据单元上的一些数据,或对数据单元所作的密码变换,这种数据或变换允许数据单元的接收者确认数据单元的来源和数据单元的完整性,并保护数据,防止被人(如接收者)进行伪造。3.1,5安全策略securitypolicy提供安全服务的一套准则。

3.2 GB/T 16264.8中的定义

3.2.1 认证机构 certification authority受一个或多个用户信任的职能机构,负责创建和分发证书。认证机构也有选择地创建用户密钥。3.3ISO/IEC10118-1中的定义

3.3.1 散列代码 hash-code

散列函数所生成的位串。

3.3.2 散列函数 hash-function将位串映射成固定长度位串的函数,它具有以下两种特性:a)对一个指定的输出,要找到可映射到该输出的一个输入,在计算上不可行;b)对个指定的输入,要找到可映射到其输出的第二个输入,在计算上不可行。1)待发布。

3.4ISO/IEC10181-1中的定义

GB/T 17903.1—1999

3.4.1安全证书 security certificate由安全机构或可信第三方发布的一系列安全相关数据,同时带有可以提供完整性和数据原发鉴别保护的安全信息。

3.4.2安全权标security token

由源自非安全机构的完整性和数据原发鉴别受到保护的一组安全相关的数播,3.4.3 信任 trust

两个元素之间的一种关系,组活动和一个安全策略,其中元素X信任元素Y,当且仅当元素X确信元素Y以(相对于活动)定义好的、不违背所规定的安全策略的方式进行动作。3.4.4可信第三方trusted third party安全机构或它的代理,在安全相关活动方面,可以被其他实体信任。3.5 ISO/IEC 10181-4 中的定义3.5.1 证据生成者 evidence generator生成抗抵赖证据的实体。

3.5.2证据主体 evidence subject个实体,它是否参与一个事件或动作由证据来证实。3.5.3 证据用产 evidence user使用抗抵赖证据的实体。

3.5.4 证据验证者 evidence verifier验证抗抵赖证据的实体。

3.5.5 抗抵赖服务请求者non-repudiation service requester要求为某特定事件或动作生成抗抵赖证据的实体。3.6ISO/IEC11770-3中的定义

3.6.1密钥key

控制密码变换(如加密、解密、密码校验函数计算、签名计算或签名验证)运算的符号串。3.7本标准使用的定义

3.7.1 证书 certificate

带有认证机构所颁发的私有或秘密密钥的不可伪造的实体数据。3.7.2数据存储区 data storage存储数据的区域。交付数据时,可以从该区域提交数据,交付机构也可以往该区域放置数据。3.7.3交付机构delivery authority被发送方信任的机构,可以把数据从发送方交付给接收方,并且向发送方提供按要求捷交和传输数据的证据。

3.7.4可区分标识符distinguishing identifier可以无二义性地区分鉴别过程中某实体的信息。3.7.5证据evidence

自身或与其他信息一起为某事件或动作提供证明的信息。注:证据本身不必为某事件证明其真实性或存在性,而只用于提供证明。3.7.6证据请求者 evidence requester请求另一个实体或可信第三方生成证据的实体。3.7.7证据主体 evidence subject负责某个动作或者与某事件相关的实体,面证据即是针对此动作或事件生成的。3.7.8印章imprint

GB/T 17903.1—1999

是一种位串,它或者是数据串的散列代码,或者是数据串本身。3.7.9 消息鉴别码 message authentication code利用对称密码技术和秘密密钥从消息中生成的数据读。任何持有该秘密密钥的实体可利用消息鉴别码检查消息的完整性和源。

3.7.10监控者(监控机构)monitor(monitor authority)监控各种动作或事件,并可以提供所监控对象的证据的可信第三方。3.7.11抗抵赖交换non-repudiation exchange以抗抵赖为目的的一次或多次抗抵赖信息(NRI)传送序列。3.7.12抗抵赖信息 non-repudiation information要为其生成证据并确认该证据的事件或动作的信息、证据本身和有效的抗抵赖策略都可以作为抗抵赖信息。

3.7.13创建抗抵赖non-repudiation of creation用来防止实体否认已经创建了消息(即对消息内容负责)的服务。3.7.14交付抗抵赖non-repudiation of delivery防止接收方否认已接收消息并已认可消息内容的服务。3.7.15 认知抗抵赖non-repudiation of knowledge防止接收方否认已识别过接收消息的内容的服务。3.7.16原发抗抵赖non-repudiation of origin防止消意原发者否认已创建消息内容并且已发送了消息的服务。3.7.17接收抗抵赖non-repudiation af receipt防止接收者否认已接收了消息的服务。3.7.18发送抗抵赖non-repudiation of sending防止发送者否认已发送了消息的服务。3.7.19提交抗抵赖non-repudiation af submission向发送机构提供证据的服务,证明已接收到欲传输消息。3.7.20 传输抗抵赖 non-repudiation of transport为消息原发者提供证据的服务,证明交付机构已经将消息发送给了指定的接收者。3.7.21抗抵赖策略non-repudiationpolicy一组提供抗抵赖服务的准则,具体而言,可以用于生成和验证证据及裁决的一组规则。3.7.22抗抵赖权标non-repudiation tokenISO/IEC10181~1中定义的一种特殊类型的安全权标,包括证据及可选的附加数据。3.7.23公证noterization

公证人提供证据的过程,该过程可以为涉及某动作或事件的实体和被存储或通信的数据提供证据。3.7.24公证权标notarization token由公证人生成的抗抵赖权标。

3.7.25公证人(公证机构)notary(notaryauthority)一种可以提供证据的可信第三方,可以为涉及某动作或事件的实体和存储或通信的数据提供证据或者将现有权标的生命期延长到期满和被撤消以后。3.7.26 NRD权标 NRD token

允许发送方为消息建立交付抗抵赖的数据项。3.7.27 NRO权标 NRO token

允许接收方为消息建立原发抗抵赖的数据项。3.7.28NRS权标NRS token

GB/T 17903 1- 1999

允许发送方(原发者)或发送机构为欲传输的已提交的消息建立提交抗抵赖的数据项。3.7.29 NRT权标 NRT token

充许廉发者或发送机构为消意建立传输抗抵赖的数据项。3.7.30 源 originator

向接收者发送消息或者使消息对提供抗抵赖服务的实体可得的实体。3.7.37私有密钥private key

实体非对称密钥对中个仅能由该实体便用的密销,在非对称签名机制中,私有密钥及相关的算法定义签名变换。

3.7.32 证明 proof

按照有效的抗抵赖策略验证证据是合法的。3.7.33公开密钥publickey

实体非对称密钥对中个可以公开的密钥。在非对称签名机制中,公开密钥及相关算法定义验证的变换。

3.7.34公开密钥证书public key certificate将实体的公开密钥和实体的可区分标识符不可伪造地相连起来的安全证书,它可以表明相应的私有密钥的有效性。

3.7.35 接收方 recipient

得到(收到或取得)要为之提供抗抵赖服务的消息的实体。3.7.36 允余 reduamdancy

已知的和可校验的任何消息。

3.7.37秘密密钥secretkey

与对称密码技术一起使用而且與能被一组指定的实体使用的翻钥。3.7.38安全信封(SENV)secure eivelope由某实体构造的一组数据项,其构造方式允许任何持有秘密密钥的实体验证这整数据项的完整性和源。为生成证据,$ENV由TTP使用仅为TTP所知的秘密密翎构造及验证。3.7.39签名者sisner

生成数字签名的实体。

3.7.40 可信第三方 truste third party可以在安全活动方面被其它实体信任的安全机梅或其代理。在GB/T17903中,可信第三方可以被原发者、接收方和(戴)发送机构在抗抵赖方面信任,也可以被其它方(如仲裁者)信任。3.7.41 可信时间标记 trusted time stamp由可信时间标记机构保证的带有时间和日期信息的数据项。3.7.42可信时间标记机构 trusted time stamping authority一种可信的第三方,可以可信地提供包含有可信时间标记生成时间的证握。3.7.43验证密钥verification key验证密码校验值时所要求的数值。3.7.44验证者yerfier

验证证据的实体。wwW.bzxz.Net

4缩路语

实体A的可区分标识符

实体B的可区分标识符

认证机构

CHKx(y)

Imp(y)

5要求

GB/T 17903. 1---1999

使用主体X的密钥,在数据y上计算而得的密码校验值交付机构的可区分标识符

表明有效抗抵赖服务类型数据项(标志)通用抗抵赖权标

数据串y的散列代码

数据串Y的印章,或者是数据串Y的散列代码或者是数据串Y为其生成证据的消息

消息鉴剃码

公证机构

交付抗抵赖权标

抗抵赖信息

原发抗抵赖权标

提交抗抵赖权标

传输抗抵赖权标

开放系统互连

适用于证据的抗抵赖策略的可区分标识符安全信封

对消息使用数字签名操作后得到的数字签名使用签名算法和主体X的私有密钥的签名操作可以成为权标一部分的数据项,包括密钥标识符和(或)消息标识符等附加信息

生成证据的时间和日期

事件或动作发生的时间和日期

可信时间标记机构的可区分标识符TSA生成的时间标记权标

可信第三方的可区分标识符

适用于SENV或者数字签名的验证操作,验证算法使用实体X的验证密钥进行验证操作

Y在前Z在后的申联

下列要求适用于抗抵赖交换所说明的主体,这些要求与生成安全信封和数字签名所使用的密码校验值有关,与抗抵赖机制支持的抗抵赖服务无关。5.1抗抵赖交换的实体应信任可信第三方(TTP);注:使用对称密码算法时,TTP应该始终在场,使用非对称算法时,离线TTP应主戏一个公开密钥证书。如果TTP已生成了数字签名,可以不需要公开密钥证书5.2在生成证据之前,证据主成者必须清楚以下三件事:可以被验证者接受的抗抵赖策略,所要求的证据类型和验证者可以接受的机制集;5.3生成或验证证据的机制必须对特殊抗抵赖交换的实体可得,或者可信机构必须可得,以便提供必要的机制并代表证据请求者完成所要求的必要的功能;5.4适用于某机制的密钥(如非对称技术中的私有密钥和对称技术中的秘密密钥)只能由相关的实体拥有(必要时可以共享):

5.5证据使用者和裁决者必须可以验证证据:690

GB/T17903.1-1999

5.6证据中应该包括时间信息应该包含事件发生时问和证据生成的时间;5.7如果抗抵赖策略要求可信时间或者生成证据者所提供的时间不可信任,那么证据生成者和证据验证者必须可以访问时间标记机构。6本标准各章的组织

本标准第7章描述涉及证据提供和验证的实体的职责。第8章描述可信第三方在抗抵赖各阶段的参与情说,尤其是证据提供和验证阶段。第9章描述证据生成和验证机制,包括基于对称密码技术的安全信封和基于非对称密码技术的数字签名。为了更好地表示抗抵赖权标,引出了两种基本机制公共的密码校验函数。第10章定义了三种权标,第一种是适用于许多抗抵赖服务的通用抗抵赖权标:第二种是由可信时间标记机构生成的时间标记权标;第三种是公证人生成的公证权标,可以提供有关实体和被存储或通信的数据的特性的证据。第11章描述特殊抗抵赖服务和抗抵赖权标。第12章给出了消息环境中使用特殊抗抵赖权标的实例。

7通用抗抵赖服务

7.1证播提供与验证过程中涉及的实体在提供抗抵赖服务时,要涉及一些不同的实体。证据生成过程中涉及3个实体:

a)要拿到证据的证据请求者;

b)完成某动作或涉及菜事件的证据主体:c)生成证据的证据生成者。

证据验证过程中涉及2个实体:

a)希望验证证据但不能直接验证证据的证据用户;b)垃证据用户的要求,可以验证证据的证据验证者在证据生成过程中,事件或动作与证据主体相关。证据主体本身可以应证据请求者要求提供证据。如巢证据主体和证据请求者都不能直接提供证据,那么证撰生成者生成证据后,返回证据请求者或者对证据请求者可得,然后可以将该证据提供给其它实体。在证据验证过程中,证据用户希望验证证据的正确性,如果证据用户不能直接验证证播的正确性由证据验证者验证。

7.2抗抵赖服务

本标推适用于以下六种基本抗抵赖服务:创建抗抵赖、发送抗抵赖、接收抗抵赖、认知抗抵赖、提交抗抵赖和传输抗抵赖。其他抗抵赖服务可由这些基本服务组合而成。组合发送和创建抗抵赖可以获得原发抗抵赖,组合接收和认知抗抵赖可以获得交付抗抵赖。8可信第三方

抗抵赖服务可能涉及可信第三方,这依赖子使用的机制和现行的抗抵赖策略。便用非对称密码技术时要求离线的可信第三方,以保证密钥的真实性,只要可信第三方符合抗抵赖策略的要求,忆可以成为TTP链中的一部分:使用对称密码技术时,要求在线的可信第三方参与,以生成并验证安全信封(SENV)。抗抵赖策略要求由可信第三方生成部分或全部证据。抗抵赖策略还可能要求:

a)由可信时间标记机构提供的可信时间标记,b)公证人,以验证实体的特性和被存贮或传输的数据特性,或者将现有权标的生命期瑟长到期满和被撤消以后;

c)控机构,提供关于实体的特性和被存贮或传输的数据特性的证据。691

GB/T 17903. 11999

可信第三方可以不同程度地参与在抗抵赖过程中。当交换证据时,双方必须知道或同意适用于证据的抗抵赖策略。

按照抗抵赖策略的要求,可以有组可信第三方完成不同的职责,如公证人,时间标记、腔控,密钥证书、签名生成、签名验证、SENV生成、SENV验证、权标生成或交付等职费。个可信第三方可能完成一个或多个上述职费。

8.1证据生成过程

证据是解决争议的信息,由证据生成者以证据主体或可信第三方的名义生成,或应证据请求者的要求生成。

a)可信第三方是每个抗抵赖服务都涉及的在线(on-line)主动机构,它可以以证据主体的名义独立生成证据,当使用对称密码技术提供证据(如GB/T17903.2中定义的安全信封)时,可能要求在线生成密码校验值和抗抵赖权标:

b)作为联线(in-line)的证据生成机构,可信第三方可以自己生成证据(如作为交付机构):c)作为不参与在每一一次抗抵赖服务中的离线(o-e)机构,到信第二方提供离线公开經钥证书,该证书与基于签名生戒证据的实体有关:d)作为权标生成机构,可信第三方可以构造任何类型的抗抵赖权标,该权标由证据主体、个或多个可信机构提供的个或多个抗抵赖权标组成,e)作为数字签名生成机构,可信第三方以证据主体和证据请求者的名义生成数字签名;f)作为时间标记机构,可信第三方可以提供包括证握生成时间在内的证据;名)作为公证机构(公证人),可信第三方可以为实体提供可验证的保证,并为将来发生争议时保持记录;公证人可以将现有权标的生命期延长到期满和被撤消以后;h)作为监控机构,可信第三方监控动作和事件并且可以为被整控对象提供证据。8.2证据传输、存储和检索过程

在这一过程中,证据可以在各方面传输,也可以存或取。按照有效的抗抵赖策略,该阶段的活动可能不会包含在每一个抗抵赖服务中。本阶段的活动由可信第三方完成。a)作为交付机构时,可信第三方处于联线状态,完成提交抗抵赖和传输抗抵赖:b)作为证据记录跟踪机构时,可信第三方记录证据,以便事后供证据用户或裁决者检索。8.3证据验证过程

作为证据的验证机构,可信第三方以在线机构身份为证据用户验证每种抗抵赖权标所提供的抗抵赖信息。使用对称密码技术生成证据时,只能由可信第三方验证证据,否则可信第三方的参与是可选的。抗抵赖权标要依赖于所使用的技术验证:a)只有可信第三方能够验证SENV;b)可以使用一个或多个公开密钥证书和证书撤消表(在证据生成时,这些表全是合法的)验证数字签名:

c)在证据生成时有效的(公开密钥)许可证撤消表只能在证据存在时被验证,有时可能在儿年以后;

d)如果抗抵赖策略要求时间标记机构生成证据,应以下列方式进行:证据(如时间标记权标)中封存的时间必须与封存在证据生成者(可信第三方或证据请求者)所生戚的证据中的时间比较。如果按照安全策略,这两个时闻足够接近,那么可以接受上述三者生成的证据;e)附加的抗抵赖权标(如公证权标)按照生成时的技术验证。9证据生成与验证机制

本阶段中的证播由安全信封(SENV)和数字签名(SIG)组成的抗抵赖权标表示,网者都基于对称或非对称密码技术生成的密码校验值。对于基于证书的签名,抗抵赖权标可以由已签名的消息(包括消息692

GB/T 17903. 1—1999

及签名)及其公开密钥证书组成。如果公开密钥不与数字签名一起提供,它必须在适当的地方可得。对于基于身份的签名,抗抵赖权标由已签名的消息、签名者的标识符和为签名者提供密钥的机构的身份(即可区分标识符)组成。

9.1、安全信封(SENV)

SENV是证播的一部分,所以它必须由可信第三方使用仅为可信第三方所知的秘密密钥生成。注:SENV可用于抗抵赖交换实体与TTP之间的原发或完整性通信。此时,SENV由实体与TTP共知的密钥生成与验证。

创建SENV的方法是:在数据Y上使用对称完整性技术,利用实体X的秘密密钥x,生成校验值(CHKx(y))附加在数据y后面:SENVx(y) = y| ICHKx(y)

CHK函数可由不同的数据完整性机制表示,例如:CHKx(y) -- MAC

GB/T17903的其他部分会说明其他机制。注:MAC是GB15852中规定的消息整别码。9.2数字签名

某实体X可以利用其私有密钥,使用数字签名操作对消息y作签名操作,结果由SIGx(y)表示。已签名的消息的合法性可以由任何持有实体X的公开密钥的可信拷贝的实体验证。如果数字签名操作不允许消息恢复,已签名的消息由消息附加上签名Sx(y)组成。如果数字签名操作允许消息恢复,也就是说消息y的一部分可以从Sx(y)中恢复,那么已签名的消息SIGx(y)可以由Sx(y)附加上不能由Sx(y)恢复的那部分消息y组成。注:带消息恢复的数字签名在ISO/IEC9796中规定,带附录的数字签名在ISO/IEC14888中规定。9.3证据验证机制

SENV和SIG通过使用证据生成实体X的验证密钥和验证操作V验证。验证结果Vx(SENV)和Vx(SIG)为肯定或否定。

SENV只能由持有生成SENV的秘密密钥的可信第三方验证。注:如果SENV悬为了原发或完整性保护通信而生成的,那么它可以由任何一个持有适当秘密密钥的实体验证。任何实体,只要持有签名者的公开密钥,就可以验证数字签名。向验证者提供公开密钥证书依赖于生成数字签名的签名机制类型。a)基于证书的签名使用公开密钥证书中签名者的公开密钥验证,这些密钥由认证机构(CA)发布:6)基于身份的签名可以由任何持有签名实体识别数据和公开系统参数的实体验证,将基于身份的密钥提供给签名者的机构可以提供这些参数。对于数字签名来说,必额顺序地验证公开密钥证书链或标识符链以获取必要的保证。10抗抵赖权标

抗抵赖服务以抗抵赖信息为媒介。一个抗抵赖信息由一个或多个抗抵赖权标组成。证生成者必须提供至少一个从通用抗抵赖权标(GNRT)中得到的抗抵赖权标。附加的权标可以验证证据的有效性。附加权标可以提供给验证者,也可以不提供给验证者。当不提供时,验证者必须可以访问到它们(例如公开密钥证书和(或)证书撤消表)或请求它们(例如源于时间标记机构的时间标记)。本标准讨论三种通用权标:通用抗抵赖权标(GNRT)、时间标记权标(TST)和公证权标(NT)。源于GNRT的权标由证据生成器生成,其他权标由可信第三方生成,TST由时间标记机构(TSA)生成,NT由公证机构(NA)生成。10.1通用抗抵赖权标(GNRT)

通用抗抵赖权标(GNRT)定义如下:GNRT二text||z|ICHKx(z),其中

z=PoflAHBHCDHEHTITQ/Imp(m)

数据字段z包括以下数据项。

Irmp(m)

GB/T 17903. 1--1999

适用于证据的抗抵赖策略

所提供的抗抵赖服务类型

证据主体的可区分标识符

证据生成者与证据主体不同时,证据生成者的可区分标识符与证据主体(包括消息发送者、消息的指定接收者或交付机构)进行交互的实体的可区分标识符

证据请求者与证据主体不同时,证据请求者的可区分标识符动作中涉及的其它实体(如消息的预定接收者)的可区分标识符证据生成的日期和时间

事件或动作发生的日期和时间

需要源发或完整性保护的可选数据与事件或动作有关的消息意的印章。注:按照抗抵赖策璐,有些数据项可选。可区分标识符A必须存在,其他可区分标识符B、C、D、E可选。当证据由某机构以证据主体名义生成时,证据生成者的可区分标识符B必须入选。传输消息时,可区分标识符C必须入选。当证据请求者与证据主体不同时,证据请求者的可区分标识符D必须入选。向交付机构提供提交抗抵赖或传输抗抵赖时,其他实体的可区分标识符E必入选。“text\域包括不需要密码保护的附加数据,它依赖于使用的技术。对于蒸于证书的签名,“text\字段包括一个或多个公开密钥证书或者仅仅是认证机构的可区分标识符和分配给公开密钥证书的证书顺序号。对于基于身份的签名,“text”字段包括为签名者提供个或多个密钥的机构的可区分标识符。10.2时间标记权标(TST)

如果需要可信的时间或者抗抵赖权标生成者提供的时间不可信,就需要信赖可信第三方和可信时间机构(TSA),其职责是建立进一步的证据,指示权标生戒的时间。数据由请求时间标记服务的实体提供。TST定义如下:

TST text [|w |/CHKrsa (w),其中w-Pol/fI/TSA/T,/IQ/Imp(y)

数据元素w包括以下数据项:

适用于证据的抗抵赖策略:;

所提供的抗抵赖服务类型;

Imp(y)

10.3公证权标

时间标记机构的可区分标识符;执行时间标记运算的日期和时间:需要原发或完整性保护的可选数据:为其提供可信时间标记的数据y的印章。由公证机构(NA)提供的公证服务可以为实体或被存储和通信的数据提供证据,也可以将现有抗抵赖权标的生命期延长到期满或被撤消以后。数据y由服务请求实体提供。

注:数据可以悬消息、抗抵赖权标、消息的散列代码、权标的散列代码或者任何一种服务请求者希望得到公证人许可的数据。

NT二text//w/ICHKna(w),其中

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。

标准图片预览:

- 热门标准

- 国家标准(GB)

- GB/T30917—2014 /ISo 29941:2010 天然胶乳橡胶避孕套中可迁移亚硝胺的测定

- GB/T12777-1999 金属波纹管膨胀节通用技术条件

- GB15193.5-2003 骨髓细胞微核试验

- GB/T29633.4-2020 南极地名 第4部分:罗马字母拼写

- GB/T39964-2021 造纸行业能源管理体系实施指南

- GB/T43929-2024 空间用纤维光学器件测试指南

- GB/T42970-2023 半导体集成电路 视频编解码电路测试方法

- GB/T43225-2023 空间物体登记要求

- GB/T4074.3-1999 绕组线试验方法 第3部分:机械性能

- GB15985-1995 丝虫病诊断标准及处理原则

- GB19159-2003 车用液化石油气

- GB/T5515-1985 粮食、油料检验 粗纤维素测定法

- GB/T7407-1997 中国及世界主要海运贸易港口代码

- GB/T10599-1998 多绳摩擦式提升机

- GB1913.2-1990 漂白浸渍绝缘纸

- 行业新闻

请牢记:“bzxz.net”即是“标准下载”四个汉字汉语拼音首字母与国际顶级域名“.net”的组合。 ©2025 标准下载网 www.bzxz.net 本站邮件:bzxznet@163.com

网站备案号:湘ICP备2025141790号-2

网站备案号:湘ICP备2025141790号-2