- 您的位置:

- 标准下载网 >>

- 标准分类 >>

- 通信行业标准(YD) >>

- YD/T 2853-2015 LTE 无线网络安全网关技术要求

标准号:

YD/T 2853-2015

标准名称:

LTE 无线网络安全网关技术要求

标准类别:

通信行业标准(YD)

标准状态:

现行出版语种:

简体中文下载格式:

.zip .pdf下载大小:

2.79 MB

点击下载

标准简介:

YD/T 2853-2015.Technical requirements for security gateway in LTE network.

1范围

YD/T 2853规定了LTB无线网络环境安全网关设备或系统的功能要求和性能指标。

YD/T 2853适用于LTB无线网络环境安全网关设备或系统的设计、开发、测试和评价。

2术语和定义

下列术语和定义适用于本文件。

2.1

安全网关Security Gateway

部署在EPC及E-UTRAN之间的设备,负责对传输的信息进行加密、过滤等功能。

2.2

服务网关Servinggateway

与用户平面有关,从功能上来说,是连接E-UTRAN的分组数据接口的终点。

2.3

拒绝服务攻击Denial of Service

利用协议缺陷,发送大量伪造的连接请求,从而使得被攻击方资源耗尽的攻击方式。

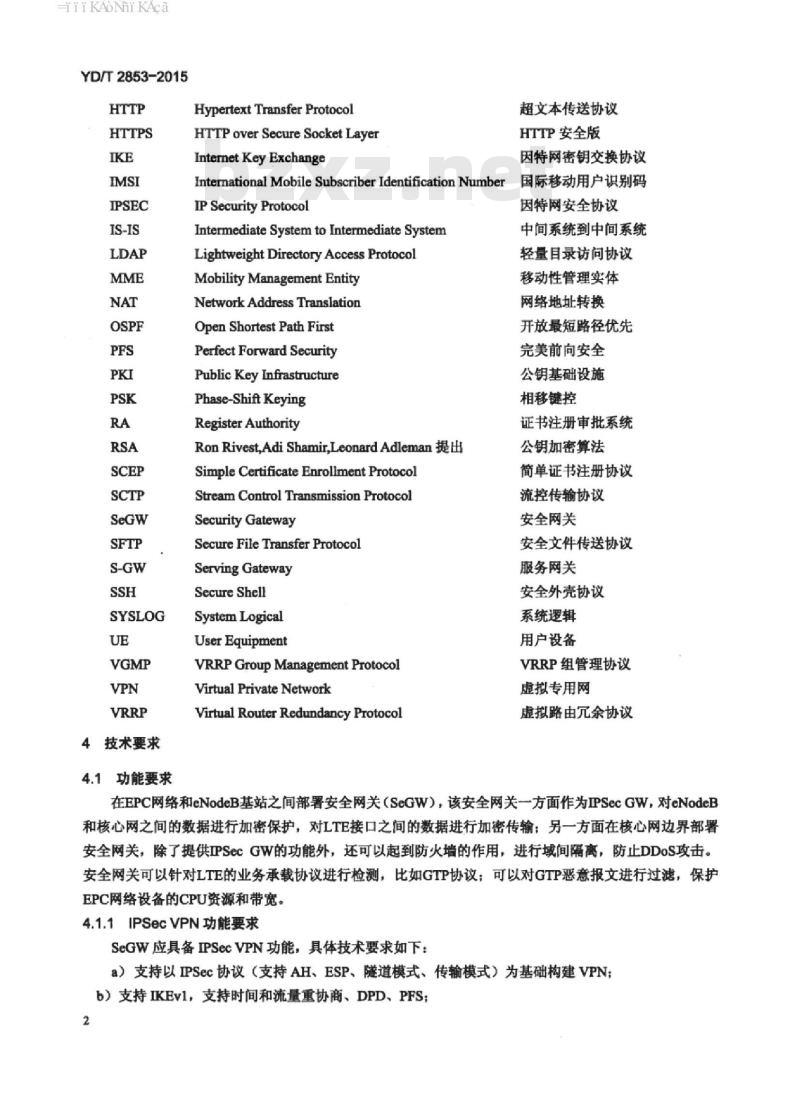

3缩略语

下列缩略语适用于本文件。

ACL Access Control List 访问控制列表

AH Authentication Head 认证报头协议

APN Access Point Name 接入点

4技术要求

4.1功能要求

在EPC网络和eNodeB基站之,间部署安全网关(SeGW),该安全网关一方面作为IPSec GW,对eNodeB和核心网之间的数据进行加密保护,对LTB接口之间的数据进行加密传输;另-方面在核心网边界部署安全网关,除了提供IPSec GW的功能外,还可以起到防火墙的作用,进行域间隔离,防止DDoS攻击。安全网关可以针对LTE的业务承载协议进行检测,比如GTP协议;可以对GTP恶意报文进行过滤,保护EPC网络设备的CPU资源和带宽。

部分标准内容:

中华人民共和国通信行业标准

YD/T2853-2015

LTE无线网络安全网关技术要求

Technical requirements for security gateway in LTE network2015-04-30发布

2015-07-01实施

中华人民共和国工业和信息化部发布前言

1范围

2术语和定义

2.1安全网关securitygateway

2.2服务网关servinggateway.

2.3拒绝服务攻击denialofservice......3缩略语

4技术要求

4.1功能要求·

4.2性能指标·

参考文献

YD/T2853-2015

YD/T2853-2015

本标准是LTE无线网络安全网关系列标准之一。该系列标准的名称如下:a)YD/T2853《LTE无线网络安全网关技术要求》:b)《LTE无线网络安全网关测试方法》。本标准按照GB/T1.1-2009给出的规则起草。请注意:本文件的某些内容可能涉及专利,本文件的发布机构不承担识别这些专利的责任。本标准由中国通信标准化协会提出并归口。本标准起草单位:北京交通大学、华为技术有限公司、中国联合网络通信集团有限公司。本标准主要起草人:吴昊、黄敏、张东、王光全、夏俊杰、马铮、白晓媛。H

HiiKAoNiKAca

1范围

LTE无线网络安全网关技术要求

本标准规定了LTE无线网络环境安全网关设备或系统的功能要求和性能指标。本标准适用于LTE无线网络环境安全网关设备或系统的设计、开发、测试和评价。2术语和定义

下列术语和定义适用于本文件。2.1

安全网关SecurityGateway

部署在EPC及E-UTRAN之间的设备,负责对传输的信息进行加密、过滤等功能。2.2

服务网关Servinggateway

与用户平面有关,从功能上来说,是连接E-UTRAN的分组数据接口的终点。2.3

拒绝服务攻击Denial ofServiceYD/T2853-2015

利用协议缺陷,发送大量伪造的连接请求,从而使得被攻击方资源耗尽的攻击方式。3缩略语

下列缩略语适用于本文件。

E-UTRAN

Access Control List

Authentication Head

Access Point Name

Bidirectional Forwarding DetectionBorderGatewayProtocol

Certificate Authority

CertificateManagementProtocol Version2Certificate Revocation List

Distributed Denial of ServiceDigital Pre-Distortion

Evolved Packet Core

Differentiated Services Code PointEncapsulating Security PayloadEvolvedUniversal TerrestrialRadioAccessNetworkFile Transfer Protocol

GPRSTunneling Protocol

访问控制列表

认证报头协议

接入点

双向转发检测

边界网关协议

数字证书认证中心

证书管理协议版本二

证书吊销列表

分布式拒绝服务政击

数字预失真

演进核心网

差分服务代码点

封装安全载荷

演进的无线接入网

文件传输协议

GPRS隧道协议

HiiKAoNiKAca

YD/T2853-2015

SYSLOG

4技术要求

4.1功能要求

Hypertext Transfer Protocol

HTTP over Secure Socket LayerInternet Key Exchange

超文本传送协议

HTTP安全版

因特网密钥交换协议

InternationalMobileSubscriberIdentificationNumber国际移动用户识别码

IP Security Protocol

Intermediate System to Intermediate SystemLightweight Directory Access ProtocolMobility Management Entity

Network Address Translation

Open Shortest Path First

Perfect Forward Security

Public Key Infrastructure

Phase-Shift Keying

Register Authority

RonRivestAdi Shamir,Leonard Adleman提出Simple Certificate Enrollment ProtocolStream Control Transmission ProtocolSecurity Gateway

SecureFile TransferProtocol

Serving Gateway

Secure Shell

System Logical

User Equipment

VRRP Group Management ProtocolVirtual Private Network

Virtual Router Redundancy Protocol因特网安全协议

中间系统到中间系统

轻量目录访问协议

移动性管理实体

网络地址转换

开放最短路径优先

完美前向安全

公钥基础设施

相移键控

证书注册审批系统

公钥加密算法

简单证书注册协议

流控传输协议

安全网关

安全文件传送协议

服务网关

安全外壳协议

系统逻辑

用户设备

VRRP组管理协议

虚拟专用网

虚拟路由穴余协议

在EPC网络和eNodeB基站之间部署安全网关(SeGW),该安全网关一方面作为IPSecGW,对eNodeB和核心网之间的数据进行加密保护,对LTE接口之间的数据进行加密传输:另一方面在核心网边界部署安全网关,除了提供IPSecGW的功能外,还可以起到防火墙的作用,进行域间隔离,防止DDoS攻击。安全网关可以针对LTE的业务承载协议进行检测,比如GTP协议:可以对GTP恶意报文进行过滤,保护EPC网络设备的CPU资源和带宽。4.1.1IPSecVPN功能要求

SeGW应具备IPSecVPN功能,具体技术要求如下:a)支持以IPSec协议(支持AH、ESP、隧道模式、传输模式)为基础构建VPN:b)支持IKEv1,支持时间和流量重协商、DPD、PFS;2

HiiKAoNiKAca

c)支持IKEv2,,支持时间和流量rekey、reauth、DPD、PFS:YD/T2853-2015

d)支持建立VPN的“远程接入”方式(模式配置,地址分配),可选支持“网关至网关”方式:e)支持预共享密钥和X509数字证书两种身份认证方式,EAP认证:在远端接入场景下,支持针对不同终端的采用不同的PSK密钥或证书认证方式(多点接入):f)支持基于安全策略的安全保护;g)安全网关所使用的密码算法(包括对称密码算法、非对称密码算法、哈希算法)应符合国家商用密码算法标准:

h)支持硬件随机数发生器生成密钥材料:i)支持IPv6overIPv4及IPv4overIPv6的IPSec的隧道封装:j)支持IPv6的IPSec

k)支持IPSecVPN的双机热备,支持IPsec的状态同步,支持主备和负载分担:1)支持与OSPF,BGP动态路由结合的反向路由注入功能;m)支持多级证书(4级),支持交叉认证,支持多个CA系统:n)支持IPSec多实例;

o)日志及网管告警:证书下载,更新,删除,到期提醒:p)支持多密钥对,RSA密钥对自动更新;q)支持基站之间接口X2业务模型:r)支持IPSec防重放窗口,大小可配,功能可关闭:s)支持先分片后加密和先加密后分片,可配;t)支持逻辑接口应用IPSec策略:u)支持IPSec多策略(多个proposal);v)支持IKEv2Redirect;

W)IPSecNAT穿越:

x)支持IKE协商报文的DSCP优先级调整:y)支持IPSec隧道协商失败原因查看。4.1.2PKI功能要求

为了保证良好地支持IPsecVPN功能,安全网关应支持PKI机制。4.1.2.1证书申请、撤销、更新

在SeGW与对端设备建立安全连接之前,必须首先获取设备本身证书,对端设备使用该证书对SeGW进行身份认证。

当SeGW管理员发现设备被废除或者私钥泄漏并且证书未到期时,需要向CA/RA申请吊销本设备证书,并及时更新发布CRL,防止设备证书和私钥被非法使用。证书是有期限的,在证书到期后需要更新证书。SeGW设备证书到期后将不能完成身份认证功能,必须更新。

4.1.2.2CRL分发

在PKI架构中,CRL中的证书是已经被吊销的证书,位于该列表中的证书是不可信的。用证书认证对端身份时,需要检查对端的证书是否在CRL中,因此SeGW应支持获取CRL。3

HiiKAoNiKAca

YD/T2853-2015

4.1.2.3证书管理

支持SCEP、CMPv2证书管理协议,支持LDAP、FTP、SFTP、HTTP等方式下载证书和CRL。支持证书的属性过滤。

支持便用OCSP、CRL、none等多种方式及其组合检查证书是否失效,4.1.2.4交叉证书管理

若需要认证的设备证书不是同一个CA颁发的,此时想要验证对端设备的身份,可以使用交又证书。交叉证书和普通设备证书一样,也需要对其进行生命周期管理,包括证书的申请、更新,撤销等。SeGW需要满足该要求,运营商是否使用,由运营商根据其实际情况而定。4.1.2.5在线更新/增加证书时业务不中断SeGW设备在与对端设备建立安全连接的时候可能发生申请证书、更新证书、撤销证书、获取CRL,更新CRL等操作,这些操作不应该影响已经建立的IPSec业务。4.1.2.6在线更新/增加证书异常处理SeGW设备在进行证书申请、证书更新、证书撤销、获取CRL、更新CRL等管理操作时可能发生错误而导致失败,SeGW设备应具有能对这种异常进行处理的能力。4.1.3攻击防范

4.1.3.1检测功能

SeGW应具有对SCTP报文进行状态检测及包过滤的功能,应具有对SCTP异常报文进行识别过滤的功能,防止恶意和非法的报文到达EPC核心网,消耗EPC网元资源,影响正常业务的使用。4.1.3.2攻击防范

SeGW应支持检测以下攻击行为:Ping-of-Death、Fraggle、圣诞树攻击、WinnukeFlood类攻击防御:syn-flood、icmp-flood,http-flood、NTPFlood4.1.4GTP防护

4.1.4.1内容过滤

SeGW应具有根据GTP报文内容进行过滤的功能,例如根据GTP报文中的APN、IMSI前缀等进行过滤,以使得指定用户才可使用网络资源。4.1.4.2消息类型过滤

SeGW应具有根据GTP消息类型进行过滤的功能,应具有可根据指定GTP版本、指定GTP消息类型进行过滤的功能,防止非期望的报文到送EPC核心网,消耗网络资源。4.1.5路由支持

4.1.5.1静态路由

SeGW应支持静态路由协议。

4.1.5.2OSPF

SeGW应支持OSPF协议。

SeGW应支持OSPFv3协议。

4.1.5.3IS-IS

SeGW应支持IS-IS动态路由协议。SeGW应支持IS-ISv6动态路由协议。4

HiiKAoNiKAca

4.1.5.4BGP

SeGW应支持BGP协议。

SeGW应支持BGP4+协议。

4.1.5.5策略路由

YD/T2853-2015

SeGW应支持策略路由,能够根据源接口、源地址、目的地址、协议、端口以及时间范围配置策略路由,控制数据包的转发路径。4.1.6IPv6

4.1.6.1双协议栈

SeGW应支持IPv4/IPv6双协议栈。4.1.6.2IPv6包过滤

SeGW应具有IPv6包过滤功能。应能根据源路由方式对IP包进行过滤,建议包过滤默认设置为丢弃所有源路由选择方式的数据包。4.1.7地址转换功能

4.1.7.1NAT-NOPAT

SeGW应支持NAT-NOPAT,即一对一地址转换。在地址转换过程中,数据包的源IP地址由私网地址转换为公网地址,这种地址转换关系是一一对应的。4.1.7.2目的NAT

SeGW应支持目的网络地址转换(NAT)功能。4.1.7.3源NAT

SeGW应支持网络端口地址转换功能,可以解决多个私网IP地址同时映射为少数或一个公网IP地址的问题。

4.1.7.4SmartNAT

SeGW应支持灵活的NAT配置方式SmartNAT。主要实现的功能是:SmartNo-PAT、NAT地址池中排除IP地址或端口、转换NAT地址池或地址池组状态。4.1.8可靠性要求Www.bzxZ.net

4.1.8.1双机热备

SeGW应支持主一主模式双机热备或主一备模式双机热备两种方式。其中主一主模式双机热备是两台设备同时工作。其中一台设备出现故障的时候,另一台设备能接管故障设备的工作:主一备模式双机热备是同时只有一台设备进行工作。当主设备出现故障的时候,备用设备应能切换为主设备继续工作。无论哪种方式,SeGW都应支持配置同步以及状态同步。4.1.8.2VRRP

SeGW应支持VRRP虚拟路由允余协议。4.1.8.3VGMP

SeGW应支持VGMP协议。

4.1.8.4链路检测

SeGW应支持IP-link检测和BFD检测功能,检测链路状态。4.1.9配置管理

HiiKAoNiKAca

YD/T2853-2015

4.1.9.1图形管理界面

应支持通过图形管理界面对SeGW进行配置管理,图形管理界面能够提供在线帮助文档。4.1.9.2CLI管理界面

应支持通过CLI管理界面对SeGW进行配置管理。4.1.9.3远程管理安全

SeGW应支持加密的远程管理,包括SSH、HTTPS等。4.1.9.4管理员身份鉴别

SeGW应支持管理员身份鉴别,只有通过身份鉴别的管理员才能对SeGW进行配置管理。4.1.9.5配重管理日志

SeGW应支持对配置过程产生日志。4.1.9.6管理员权限划分

SeGW应支持对管理员的权限进行划分,不同的管理员具有不同的权限。支持监视、配置、管理权限。

4.1.10日志管理

4.1.10.1日志发送

SeGW应支持按照SYSLOG标准发送日志到指定服务器。4.1.10.2日志存储

SeGW应支持保存日志到设备内部的非易失性存储器中。当日志存储空间耗尽后,需要向管理员进行告警,并提供存储空间耗尽处理机制。4.1.10.3日志的集中管理

SeGW应支持提供软件集中接收产生的日志。4.1.10.4日志统计分析和报表生成日志软件应支持对日志进行查询、分析,并且生成报表。4.2性能指标

4.2.1吞吐量

吞吐量指SeGW产品在丢包率为O的条件下网口上达到的双向数据最大流量。产品应满足用户网络环境场景对网络数据春吐性能的要求。4.2.2新建隧道连接数

新建隧道连接数是指SeGW在每秒钟的时间单位内能够建立IPsec隧道数目的最大值。产品应满足用户网络环境对每秒新建隧道连接数性能的要求。4.2.3并发隧道连接数

并发隧道连接数是指SeGW在同一时间内能够并发的IPsec隧道数目的最大值。产品应满足用户网络环境对并发隧道连接数性能的要求。4.2.4加解密时延

加解密时延指SeGW产品在丢包率为O的条件下,一个明文数据流经加密变为密文,再由密文解密还原为明文所消耗的平均时间。产品应满足用户网络环境对网络数据加解密时延性能的要求。6

TiiKAoNiKAca

参考文献

[1]3GPPTS33.401,Securityarchitecture[2]3GPPTS33.210,IPnetworklayersecurity[3]3GPPTS33.310,AuthenticationFramework (AF)[4]IETFRFC4301,SecurityArchitectureforTheInternetProtocol[5] IETF RFC4306, Internet Key Exchange (IKEv2) ProtocolYD/T2853-2015

[6] IETF RFC4210, Internet X.509 Public Key Infrastructure Certificate Management Protocol (CMP)[7]RFC2338:虚拟路由余协议(VirtualRouterRedundancyProtocol)(versionnumberOne1998)[8]RFC3768:虚拟路由余协议(VirtualRouterRedundancyProtocol)(versionnumberTwo2004)[9]RFC1631:IP网络地址转换

[10]RFFC2663:IPNAT术语及考虑[11]GB/T20010-2005,信息安全技术包过滤防火墙评估准则[12]GB/T18019-1999,信息技术应用级防火墙安全技术要求[13]GB/T18020-1999,信息技术包过滤防火墙安全技术要求[14]YD/T1132-2001,防火墙设备技术要求7

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。

标准图片预览:

- 热门标准

- YD通讯标准

- YD/T993-2016 代替 YD/T 993-2006 有线电信终端设备防雷技术要求及试验方法

- YD/T2855.3-2015 2GHz TD-SCDMA 数字蜂窝移动通信网多载波高速分组接入 Uu 接口物理层技术要求 第3部分:复用和信道编码

- YD/T2924-2015 移动分组核心网域名系统(DNS)设备测试方法

- YD/T2245-2011 域名注册系统安全防护要求

- YD/T2583.6-2018 代替 YD/T 1032-2000 蜂窝式移动通信设备电磁兼容性能要求和测量方法 第6部分: 900/1800MHz TDMA 用户设备及其辅助设备

- YD/T1049-2000 800MHz CDMA 数字蜂窝移动通信网设备总测试规范:交换子系统部分

- YD/T2881-2015 电信网视频监控系统 跨平台监控的统一客户端技术要求

- YD/T723.3-2007 通信电缆光缆用金属塑料复合带 第3部分:钢塑复合带

- YD/T1057-2000 900/1800MHz TDMA 数字蜂窝移动通信网基站子系统设备测试规范

- YD/T1393-2005 无线应用协议(WAP)网关设备测试方法

- YD/T1844-2009 WCDMA/GSM(GPRS) 双模数字移动通信终端技术要求和测试方法(第三阶段)

- YD/T1382-2005 IP网络技术要求——流量控制

- YD/T728-1994 电话机防雷技术要求及测试方法

- YD/T911-1997 Ku频段国内卫星通信系统进网技术要求

- YD5002-2005 邮电建筑防火设计标准

- 行业新闻

网站备案号:湘ICP备2025141790号-2