- 您的位置:

- 标准下载网 >>

- 标准分类 >>

- 国家标准(GB) >>

- GB/T 19715.1-2005 信息技术 信息技术安全管理指南 第1部分:信息技术安全概念和模型

【国家标准(GB)】 信息技术 信息技术安全管理指南 第1部分:信息技术安全概念和模型

本网站 发布时间:

2024-07-02 13:40:50

- GB/T19715.1-2005

- 现行

- 点击下载此标准

标准号:

GB/T 19715.1-2005

标准名称:

信息技术 信息技术安全管理指南 第1部分:信息技术安全概念和模型

标准类别:

国家标准(GB)

标准状态:

现行-

发布日期:

2005-04-19 -

实施日期:

2005-10-01 出版语种:

简体中文下载格式:

.rar.pdf下载大小:

966.76 KB

标准ICS号:

信息技术、办公机械设备>>35.040字符集和信息编码中标分类号:

电子元器件与信息技术>>信息处理技术>>L80数据加密

出版社:

中国标准出版社书号:

155066.1-23056页数:

平装16开, 页数:18, 字数:30000标准价格:

13.0 元出版日期:

2005-06-02计划单号:

20020159-T-339

点击下载

标准简介:

标准下载解压密码:www.bzxz.net

GB/T 19715包含IT安全管理的指南。本部分提出了基本的管理概念和模型,将这些概念和模型引入IT安全管理是必要的。在指南的其余部分还将进一步讨论和开发这些概念和模型以提供更详细的指南。为有助于标识和管理IT安全的各个方面可以同时使用本标准的各部分。本部分对全面理解本标准的后续各部分是必需的。 GB/T 19715.1-2005 信息技术 信息技术安全管理指南 第1部分:信息技术安全概念和模型 GB/T19715.1-2005

部分标准内容:

ICS 35. 040

中华人民共和国国家标准

GB/T 19715.1--2005/IS0/IEC TR 13335-1:1996信息技术此内容来自标准下载网

信息技术安全管理指南

第1部分:信息技术安全概念和模型Information technology-Guidelines for the management of IT security-Part 1:Concepts and models of IT security(ISO/IEC TR 13335-1:1996.ID1)2005-04-19发布

中华人民共和国国家质量监督检验检疫总局中国国家标准化管理委员会

2005-10-01实施

GB/T 19715.1—2005/IS0/IEC TR 13335-1 : 1996前言

GB/T19715≤信息技术信息技术安全管理指南>分为五个部分:第1部分:信息技术安全概念和模型:第2部分:管理和规划信息技术安全;“第3部分:信息技术安全管理技术:一第4部分:防护措施的选择;

.-第5部分:外部连接的防护措施本部分等同采用国际标准1SO/1EC:1R13335-1:1996《信息技术信息技术安金管理指南第1部分:信息技术安全概念和模型》。本部分提出基本的管理概念和模型,将这些概念和模型引人信息技术安全管理是必要的本部分由中华人民共和国信息产业部提出。本部分由全国信息安全标化技术委员会归[门本部分由中国电子技术标准化研究所(C上SI)、中国电子科技集团第十五研究所、中国电子科技集团第二十研究所、上海二零卫土信息安全有限公司负责起草。本部分主要起草人,安金海,林中,林望重、魏忠、罗锋盈、陈星。GB/T 19715.1-2005/1S0/IEC TR 13335-1:1996引

GB/T19715的日的是提供关于TT安全管埋方面的指南,而不是解决方案。那些在组织内负责IT安全的个人应该可以采用本标准中的资料来满足他们特定的需求。本标准的生要日标是:α)定义和描述与IT安全管理相关的概念;h)标识安全管理和一般的[T管理之闻的关系:提出了并个可用来解释I竹安全的模型:d)提供丁关于IT安全管理的一般的指南。GB/T19715由多个部分纠成,本部分为第1部分,提供了描述1T安全管理用基本概念和模型的概述。本部分适用于负责安全的管理者,及那些负责组织的总体安全大纲的管理者。第2部分描述了管现和规划方面。它和负责组织的IT系统的管理者相关。他们可以是:a)负责监督【T系统的设计、实施.测试、采购或运行的IT 管理者:的)负责制定1系统的实际使用活动的管理者。第3部分描逆了在个项目的生存周期(比如规划、设计,实施,测试,采办或运行)所涉及的管理活动中适于使用的安全技术,

第4部分提供了选择防护措施的指南,以及通过基线模型和控制的使用如何变到支持。它也描述了它如何补充了第3部分中描述的安全技术,如何使用附加的评估方法来选择防护措施。第5部分为组织提供了将它的1T系统连接到外部网络的指南。该指南包含了提供连接安全的防护措施的选择、使用.那些连接所支持的服务,以及进行逆接的IT系统的附如防护摧施,1范

GB/T 19715.1—2005/IS0/IEC TR 13335-1; 1996信思技术信息技术安全管理捐南第部分:信息技术安全概念和模型G/T19715包含IT安全臂理的指南:本部分提出了基本的管理概念和模型,将这些概念和模型引人I安全管理毫必要的。在指南的其余部分还将进一步讨论和开发这些概念和模型以提供更详细的指南。为有助于标识和管理IT安全的各个方面可以同时使用本标准的各部分。本部分对全面理解本标准的后续各部分是必需的。2规范性引用文件

下列文件中的条歉通过GB/119715的本部分的引用而成为本部分的条款。我是注日期的引用文件,其随后所有的修改单(不包括勘误的内容或修订版均不适用于本部分,然而,鼓励根据本部分达成协议的各方研究是否可使用这些文件的最新版本,凡是不注日期的引用文件,其最新版本适用于本部分。

GB/T9387.2—1995信息处理系统放系统互连基本参考模型第2部分:安全体系结构(idt ISO 7498 2:1989)

3术语和定义

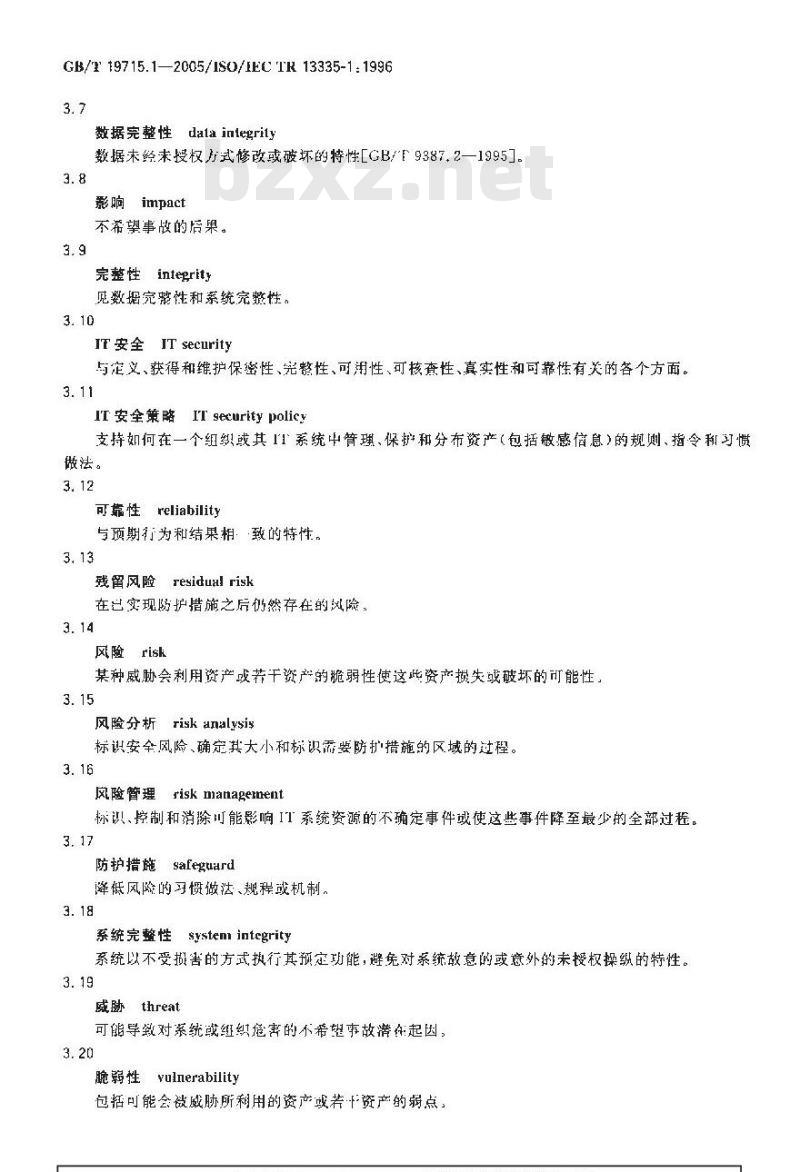

列术语和定义适用于GB/T19715的各个部分,3. 1

可核查性accountability

确保可将一个实体的行动唯—-地追踪到此实体的特性[GI3/T 9387.2一1995]。3.2

资产asse1

对组织具有价值的任何东西。

真实性authenticity

确保主体或资源的身份是所声称身份的特性。真实性适用于诸如用户、过程、系统和信息这样的实体,

可用性avaiabitity

已授权实体一里需要就可访问和使用的特性[GB/T9387.219951。3.5

基线控制baseline controls

为一个系统或组织建立的防护措施的最小集合,3.6

保密性confidentiality

使信息不泄露给末授权的个人、实休、过程或不使信息为其利用的特性。GB/1 19715.12005/IS0/IECTR 13335-1:19963.7

数据完整性 dala inlegrily

数据未经末授权方式修改或破坏的特性[GB/F9387.2—1995]。3.8

影响impact

不希事故的后果。

完整性 inteerits

见数据完整性和系统完整性。

IT安全ITsecurity

与定义、获得和维护保密性、宪整性、可用性、可核查性、真实性和可靠性有关的各个方面。3. 11

IT安全策略ITecuritypolicy

支持如何在一个组织或其I1系统中管理、保护和分布资产(包括敏感信息)的规则、指令利习惯做法。

可靠性reliability

与预期行为和结果相:致的特性。3.13

残留风险residun! risk

在巴实现防护措施之后仍然存在的风险。3.14

风险risk

某种威胁会利用资产或荞干资产的跪弱性使这些资产损失或破坏的可能性,3.15

风险分析risk analysis

标识安全风险、确定其大小和标识需要防扩措施的区域的过程。3.16

风险管理risk managernent

标识、控制和消除能影响IT系统资源的不确定事件或使这些事件降至最少的全部过程。3.17

防护措施safeguard

降低风险的习惯做法、规程或机制。3.18

system integrity

系统完整性

系统以不受损害的方式执行其预定功能,避免对系统故意的或意外的未授权操纵的特性。3.19

威胁:threat

可能导致对系统或组织危害的不希事故潜起因。3.20

脆鷄性yulnerability

包括可能会微威胁所利用的资产或若下资产的弱点4结构

GB/T 19715.12005/1S0/IEC TR 13335-1: 1996本部分结构如下:第5章概述本部分的目的;第6章提供IT安全管理要求的背景信息;第?章提出IT 安全概念和模型的综述;第 8 章研究 IT安全的要素;第 9 竞讨论 IT 安全管理所使用的过程;第 10章提供出对若干模型的一般讨论,这些模型对理解本部分提出的概念是有用的;最后,在第11章中对整个第1部分予以小结。

5目的

GB/T19715是为各种读者编写的。本部分的目的是要摘述IT安全管理范围内的各利专题,并简略介绍基木IT安全概念模型。为提供离层管理综述,本资料力求简浩。本部分适用于组织内负责安全的资深管理者,且为对GB/T19715其余部分感兴趣的人员提供1T安全简介。第2部分和第3部分为直接贫责IT安全实现和监臀的个人提供适宜的更为广泛的信息和资料。这是以本部分中提出的概念和模型为基础的。

GI/TL97I5并不打算建议-种具体的IT安全管理方法。而是,本部分首先对有用的概念和模型进行般讨论,最后讨论I安全管理有效的专门技术和工具。本资料是通用的并适用于许多不同管理风格的管理和组织坏境。本部分以充允许剪裁本资料的方式编排,以满足一个组织及其特定的管理风格的需要,

6背景

为进行业务活动,政府和商业组织极其依赖信息的使用。信息和服务的保密性,完整性,可用性、可核查性、真实性和可靠性的损失会给组织带来负面影响。因此.在组织中对保护信息和管理信息技术(1I)的安全有着重要的需求。在现今环境中,保护信息的这一要求尤为重要,因为许多组织通过IT系统的网络进行内部和外部的连接。1T安全管理是用来实现和维护保密性、完整性、可用性、而核套性、真实性和可靠性相应等级的过程。IT安全管理功能包括:

a)确定纽织II安全目标、战略和策略:b)确定组织IT安全要求;

标识和分析对组织内IT资产的安全威胁:a

标识和分析风险;

规定合适的防护措施;

监督防护措施的实现和运作.使费用花在有效保护组织内的信息和服务所必需的防护措施[:f

g)制订和实安全意识大纲;

h)对事故的检测和反应。

为了履行T系统的这些管理职责,安全必须是组织的整个替理计划不可分的组成部分。因此·本部分所提出的若干安全专题有广泛的臂理内涵。本部分将不义注广泛的臂理问题,而悬这些专题的安全方面以及它们与管理的关系如何:7IT安全管理概念

采用下列概念需要考虑到组织运行的文化和坏境,因为这些因素对实现安全的整个方法会有重要的影响。此外,它们对负责保护组织中待定部分的部门或人会有影。在某些情说下,认为由政府负责,并通过颁布和执行法律履行此职责。在另些情说下,而是认为由拥有者或管理者负责。这紫问题对所采用的方法有相当大的影响。GB/T19715.1—2005/IS0/IECTR13335-1:19967.1方法

系统方法对标认组纹中IT安全要求是必需的。这也是实现IT安全及其业务管理部门的实际情况。此过程称之为IT安全管翊并包括姓下活动:a?

制订1T安全策路:

标识在组织中的角色和职责!

风险管理:包括下列内容的标识和评估:1)

受保护的资产:

脆弱性:

影鸠;

风险;

防护措施:

残留风险:

约桌。

配置管理;

变更管理;

应急计划和灾难恢复计划:

防护措施的选择和实施:

安余意识:

直至,包括:

维护:

安全审核;

监督:

事故处理。

7.2目标、战略和策略

需形成总体安全目标、战略和策略(见图1)以作为组织有效IT安全的基础。它们支持组织的业务并保证各种防护措施之间的相容性,月标标识出应实现什么,略标识出如何实现这些口标、而策略标识出需要做什么。

尽标一战略·策脖

总体安全

层标一描略一策略

总体安全

月标一战略一策略

rT系统安全()

月标一吡略--第略

总体财务

日标一战略一策喀

总体人员安全

口标一战略一策略

系统安会(n)

目标一战略一筛嗪

目标战略和策略层次结构

GB/T19715.1—2005/IS0/1ECTR13335-1:1996可从组织的最高层到运行层分层制订日标、战略和策略。它们要反狭组的要求并考患组织的任何约束,它们要保证在每一层,直至所有层保持相容性。安全是组织中各管理层的职贡并在系统生存周期各个阶段予以重规。应根据定期安全评审(例如、风险分析、安全审核)的结果维扩和更新日标、战略和策略,并对业务目标进行更政。总体安全策略基本上由看作整体的组织安全原则和指令继成。总体安全策略必须反映更」的其同策略,包括致力个人权利、法律要求利标准的策略。总体IT安全策略必须反映适用丁总体安全策略和组织中普遍使用的IT系统的基本安全原则利方针,

IT系统安全策略必须反瑛总体I安全策略中所包含的安全愿则和指令,它还应包含详细的具体安全要求,要实现的防护措施以及如何正确使用它们以保证充分的安全。在各种情况中,重要的是所采用的方法对组织的业务需求而言必须是有效的,II系统安全月标、战略和策略,就安全而言,是对IT系统的要求。常使用自然语言表小它们,伺有可能要求使用某种机器语言的更为正式的方法表示它们,它们应给山I安全事项,例如;a)保密性;

b)完整性;

c)可用性:

rl)可核查性;

e)真实性:

f)可靠性。

目标、战略和策略要规定组织的安全等级、接受风险的限值和组织的应急要求。8安全要素

下列各条从高层描述厂在安全管理过程中所涉及的重要要素。将介绍每个要素和所标识的重要影响因素。这些要素的更详细描述和讨论以及它们的关系包含在本标准的其他部分。8.1资产

要善管理资产是组织成功不可或缺的因索,也是所有管理层的亚要职资。组织的资产包括:物理资产(例如,计算机硬件,通信设施,建筑物);a)

b)信息/数据(例如,文档·数据库);c)软件:

d)生产某种产品或提供服务的能力;e)人员;

士)无形资产(例如,信誉、形象),对大部分或全部资产保证有某种程度的保护是值得的。即使这些资未受保护,对要被接受的风险进行评估亦是必要的。

从安全观点来,如果组织的资产未予以标识,则不可能实现和维护成功的安全大纲,在许多情况中,标识资和确定价值的过程详在最高层完成并可以不要求费用高、详细和费时的分析。这种分析的详细程度必须根据间和成本与资产价值加以衡量。不管在么情况下,详细规程要根据安全日标加以确定。在许多情况,将资产分组是有帮助的。待考虑的资产特性包括其价值和/或敏感度,以及持有的防护措施。资产的保护要求受到存在特定威胁时其脆弱性影响。如果资产的抑有者明白这些方面,则应在此阶段予以专门的关注,组织运行的环境和文化影响资产及其特性。例如,某些文化认为保护个人信息是非常重要的,而另-“些文化则不太注意这个问题。这些环境和文化差异对国际纠织和跨境使用IT系统可能要特别重视。GB/T 19715.1--2005/IS0/1EC TR 13335-1: 19968.2威胁

资产可能经受多种威胁。威胁可能引起不希塑事故,导致系统或组织及其资产的损害。这种损害可能由对IT系统处理的信息或服务的直接或间接攻击产生、例如,信息未经批准的销毁、泄露、修改、损坏和不可用或去弃。威胁要利用资产存在的脆弱性才能成功地使资产受到损害。威胁可能源于自然或人为因素,可能是意外的或故意的,要标识意外和故意的威胁,要评估其程度和可能性。威胁的例子有:

人为的

故意的

信息修改

系统被熙客攻出

悉意代码

意外的

疏恐都差错

文件珊除

不正确的路出选择

物理率故

环境的

可以利用有关多种环境威胁的统计数据。在威胁评估过程期,组织应获得并使用这些数括。威胁可以影响个组织的特殊部分,例如,破坏个人计算机。有些胁对系统或组织所处的特定位置的围环境造成普遍的影啊,例如,飓风或需电对建筑物的破坏,威胁可能来自组织内部(例如员工的破坏活动)或外部(例如,恶意的黑客或工业间谋)。不希望事故引起的损害可能是暂时性的或是永久性的(如资产毁坏的情况)。

当威胁每次出现时,出此造成的损害程度可能很不相同。例如:a)软件病毒可能引起不同的损害程度,视其机能而定;6某个特定地这的地链欢发生射可能有不燕的强度:这些威胁经常用与它们有关的严重程度描述。例如:a)病毒可以述成被坏性的或非被坏性的;b)地强度可用里氏等级来描述。某些威胁可能影响一个以上的资产。在此情况时·它们可引起不同的影响·这视受影响的资产而定。例如,个人计算机上的软件病毒只具有限的或局部的影响。然而,在一个基于网络的文件服务器上的相同软件病毒可能具有广泛的影响。不同的威胁或不同地方的相同威胁,它们引起的损害程度可能是致的。如果这种威胁引起的损害是一致的,则可以采取共同的方法。如果,损害很不相同,则应对此种威胁的每欢出现采用更为专门的方搭方才合适,威助具有一些特征,这些特征中可以提供有关胁自身的有用信息。这种信息的例子有:a)来源,即内部人员和外部人员:b)动机,例如财务赢利,竞争利益:c)出现频饮;

d)威胁严重程度:

组织所处于的环境和文化对如何处理对组织的威胁具有重要意义和影响,在极个别情祝下,有些威胁在某些文化下不认为有害。当讨论戚胁时必须考虑坏境和文化的方方面面。8.3脆弱性

与资产相关的搅弱性包括物理布局,组织、规耦、人贯、臂理、行敢部门、硬件、软件或信息方面的弱点。这些弱点可能会被威胁利用,引起IT系统或业务目标的损害。脆弱性本身不会引起损害;脆弱性只是一种条件或一组条件。避些亲件会便感胁影响资产。要考虑不同源引起的脆弱性,例如,资产内在的腌弱性,除非资产本身改变以致脆骗鞋不再适用,否则脆弱性可能依然荐在:脆弱性包括系统中可能被利用并可导致不希望后果的弱点。它们是使贼胁产生损坏的机会。例如,缺乏访问控制机制是可能发生人侵威胁,并使资产丢尖这-类的脆弱性,在一特定的系统或组织GB/T 19715.1—2005/IS0/IEC TR 13335-1:1996内,不足所有的跪弱性都会对-种威胁敏感。具有椎对应胁的脆弱性才需要文即关注。然而,因为环境是动态变化的,应蓝所有跪弱性以识剂已暴露于新老威胁的那些脆弱性,脆弱性分析是指对被已标识的威胁利用的弱点的分析。这种分析必须考虑环境和现有的防护措施。特定系统或资产相对某种减胁而言,脆弱性是此系统或资产易受损害的容易程度的说明。8.4影响

影响是意或意外引起的,影响资产的不希望事故的后果,此后果可能是某些资产的毁坏、IT系统的损坏和保密性、完整性,可用性、可核查性、真实性或可靠性的丧失。可能的间接后果包括财务损失以及市场份额或组织形象的丧失。影响的度量可以在不希望事敏的结果和防止这种不希塑事故的防护措施的费用之间作出乎衡。不希望事故发生的频度离予以考愁。当每次出现所引起的损害程度虽不人,但多次发生的聚集效应叫能是有害的时候,这一点特别重要。影啊的评估是风险评估和选用防护措施的一个重要的要系,

可用多种方法实现对影响的定性和定量的度量,例如:a)制订财务费用;

规定严重程度经验等级,例如,1到10;b)

c)从预定表中选用修饰词,例如,离,中,低。8. 5风验

风险是某种威胁将利用跪弱性自接或间接引起组织资产或若下资产去失或拥坏的可能性。单个或多个威胁可能利用单个惑多个脆弱性:风险说明描述一特定威胁或若下威胁可能如何利用特定的髋弱性或若干脆弱性使资产受到损坏。风险由两个因素组合予以表征:不希望事故发生的概率放其影响,对资产,威胁,脆弱性和防护措施的任何改变对风险会有重要的影响。早期检测或知道环境和系统的变化将增圳采取合适行动降低风险的机会。

8.6防护措施

防护措施是惯做法,规猴机制,它们可以防正威融,感少脆弱性,约束不希翠事敬的影啊,检测不希望事故和促使恢复。有效的安全通常要求不同防护措施的组合以提供资产的多种安全层次。例如,审核控,人员规程、培训和物理全妻支持应用于计算机的访向控制机制:某些防护措施可能已经作为环境的一部分或作为资产的内在方式存在,或可能已经在系统或组中实施广。防护措施可以看成执行下列一种或多种功能:检测、威慢、防护、约束,纠正,恢复,监督和了解。适当选用防护措施对正确实现安全大纲是重要的。许多防护措施能起多种功能的作用。选用能满足多种能要的防护措施,费用上是更为经济的。能够使用防护猎施的方面的例子有a)呦理环境;

b)技术环境(硬件、软件和通信);)人员:

l)行政管理。

安全意识是种防护措施并与人员方面有关。然而由于它的重要性,我们将在9.6中讨论。组织运行的坏境和文化对所选用的防护措施和组织的安全意识具有影响。有防护措施表达了组织对安全的态度的有力而清晰的信息,就此而言,重要的是不要选用违背组织运行的文化和/或社会的防护措施。防护措施的例子有;

a)网络火墙:

网络监督和分析;

)用于保密性的加密;

d)数孚签名:

c)病毒软件;

GB/T19715.1-2005/IS0/IECTR13335-1:1996f)信息备份;

书)备用电源:

h)访问控制机制。

8.7残留风险

风险通常只能通过防护措施部分减轻。部分减轻是通常可能达到的全部,共且达到越多,花费也越多。这意味脊通常存在着残留风险。判断安念是否活于组织需要的要素是接受残留风险。此过程称为风险接受,

管理部门应利用一次事件发生的影响和可能性了解所有的残留风险,必须由负资接受不希望事故的影响后果和如果残留风险不能接受,可以授权实施附加防扩措施的人做出是否可接受残留风险的判定。

8.8约束

通常组织管理部门要设立或考虑一些约東,而这些纳束会受到组织运行的坏境影响,要考虑的,些约束例子有:

)纵织的:

b)财务的;

r)环境的:

d)人员:

e)时间:

f)法律;

9)技;

h)文化/社会,

在选用和实施防护措施附·必须要考虑所有这些因素。必须定期评审既有的和新的约束、任何收变成于以标识。还要注意这些约束可以随时间,区域租社会发展,以及组文化的变化而变化,组织运行的环境独文化可能对若平安全要素,特别是威胁、风验和防护措施有影响。9IT安全管理过程

IT安全管理是中若干其他过程组成的不断前进的过程。一些过程,例如配置管理和变更管理,对纪律前不是对安全具有适用性。经验表明在1T安全管埋中非常有用的一个过程是风险管理及其子过程的风险分析。IT安全臂理的若方面,包括风险笋理、风险分析、变更管理和配置管理,小于图2。9.1配置管理

配置管理是保持跟踪系统变更的过程,可以正式或非正式进行。配置管理的主要安全日的是保证系统变更不降低防护措施和组织总的安全的有效性。配置管理的安全国的是要知道已经发生哪些变更,面不是将安金用作阻止对系统变更的于段。在某些情况中,作出会降低安全的一·些变更可能是有源因的。在这些情说时,应对安全的降低进行评估并根所有相关因素作出管理决策。换句话说对系统的变史必须充分考虑安全问题。配置管理的劳一个目的是保证系统的变更要在其他文件(炎难恢复和应急计划)中予以反映。如果是重要的变,厕问能需要重新分析部分或全部系统防护措施。9.2变更管理

变更管理是当IT系统发生变更时协助标识新的安念要求的过程。IT系统以及它们运行的环境在不断变更,这些变更是有了新的IT特性利服务可用性,或显露新的威胁我脆弱性的个后果T系统变更包括:在)新规程:

b)新特性:

软件更新:

d)硬件更换;

c)新用户,包括外部组或名组:附加网络和互连。

GB/T19715.1—2005/IS0/IECTR13335-1:1996当IT系统发生变更或计划要变更时,重要的是要确定这种变更将会对系统的安全产生什么影响(如果有的话)。如果系统有·个配置控制部门或其他线织机构管理技术系统变更,那么,应向此部门指派竹安全官员并负贵作出这种变里是否会影响安全的判定,如果有影响将作出如何影响的判定。对重要的泌及新硬件、软件或服务采购的变史,要求作出分析以确定新的安全要求。另一方面,对系统作出的者产次要变更并不要求进行像重要变更那样的广泛分析,对这两种类型的变更,应进行估量利益和成本的风险评估。对次要更改,一般可在会议上非正式进行.但是结果和管理决定应形成文件。安全管理

变里节理

配置管理

风避理

安企感识

风险分析

2安金管理的各方面

9. 3风险管理

如果在整个系统生存周期中存在风险,邢么风险管埋活动是最有效的。风险管理过程本身是个士要的活动周期。当对个新系统可以采用完整的调期时,在传统系统情况中,可在系统生存周期中作何个时刻启动它。此战略可以厥定在系统生存周期的某些时刻进行评市,或以预先规定的次数逃行评中。在「:-次评之后会有…些后续活动,其月的足险查实现防护措施的过程,叫要求在系统设计和开发期间进行风险管理因而保证以最低减本的有效叶间设计和实现安全,在汇划对系统作重要变更时,也应相动风险管理,第10 ,图1表示了在风险管理中所涉及的要素。不管使用什么风险管理力法或技术,重要的是要在花费在标识和实现防护措施上的时间和资源最小和仍保证所有系统受到合适保护之间提供良好的平衡。风险管理是将所评估的风险与防护措施带来的好处和:或戒本进行比较并得出实现战略和系统安

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。

中华人民共和国国家标准

GB/T 19715.1--2005/IS0/IEC TR 13335-1:1996信息技术此内容来自标准下载网

信息技术安全管理指南

第1部分:信息技术安全概念和模型Information technology-Guidelines for the management of IT security-Part 1:Concepts and models of IT security(ISO/IEC TR 13335-1:1996.ID1)2005-04-19发布

中华人民共和国国家质量监督检验检疫总局中国国家标准化管理委员会

2005-10-01实施

GB/T 19715.1—2005/IS0/IEC TR 13335-1 : 1996前言

GB/T19715≤信息技术信息技术安全管理指南>分为五个部分:第1部分:信息技术安全概念和模型:第2部分:管理和规划信息技术安全;“第3部分:信息技术安全管理技术:一第4部分:防护措施的选择;

.-第5部分:外部连接的防护措施本部分等同采用国际标准1SO/1EC:1R13335-1:1996《信息技术信息技术安金管理指南第1部分:信息技术安全概念和模型》。本部分提出基本的管理概念和模型,将这些概念和模型引人信息技术安全管理是必要的本部分由中华人民共和国信息产业部提出。本部分由全国信息安全标化技术委员会归[门本部分由中国电子技术标准化研究所(C上SI)、中国电子科技集团第十五研究所、中国电子科技集团第二十研究所、上海二零卫土信息安全有限公司负责起草。本部分主要起草人,安金海,林中,林望重、魏忠、罗锋盈、陈星。GB/T 19715.1-2005/1S0/IEC TR 13335-1:1996引

GB/T19715的日的是提供关于TT安全管埋方面的指南,而不是解决方案。那些在组织内负责IT安全的个人应该可以采用本标准中的资料来满足他们特定的需求。本标准的生要日标是:α)定义和描述与IT安全管理相关的概念;h)标识安全管理和一般的[T管理之闻的关系:提出了并个可用来解释I竹安全的模型:d)提供丁关于IT安全管理的一般的指南。GB/T19715由多个部分纠成,本部分为第1部分,提供了描述1T安全管理用基本概念和模型的概述。本部分适用于负责安全的管理者,及那些负责组织的总体安全大纲的管理者。第2部分描述了管现和规划方面。它和负责组织的IT系统的管理者相关。他们可以是:a)负责监督【T系统的设计、实施.测试、采购或运行的IT 管理者:的)负责制定1系统的实际使用活动的管理者。第3部分描逆了在个项目的生存周期(比如规划、设计,实施,测试,采办或运行)所涉及的管理活动中适于使用的安全技术,

第4部分提供了选择防护措施的指南,以及通过基线模型和控制的使用如何变到支持。它也描述了它如何补充了第3部分中描述的安全技术,如何使用附加的评估方法来选择防护措施。第5部分为组织提供了将它的1T系统连接到外部网络的指南。该指南包含了提供连接安全的防护措施的选择、使用.那些连接所支持的服务,以及进行逆接的IT系统的附如防护摧施,1范

GB/T 19715.1—2005/IS0/IEC TR 13335-1; 1996信思技术信息技术安全管理捐南第部分:信息技术安全概念和模型G/T19715包含IT安全臂理的指南:本部分提出了基本的管理概念和模型,将这些概念和模型引人I安全管理毫必要的。在指南的其余部分还将进一步讨论和开发这些概念和模型以提供更详细的指南。为有助于标识和管理IT安全的各个方面可以同时使用本标准的各部分。本部分对全面理解本标准的后续各部分是必需的。2规范性引用文件

下列文件中的条歉通过GB/119715的本部分的引用而成为本部分的条款。我是注日期的引用文件,其随后所有的修改单(不包括勘误的内容或修订版均不适用于本部分,然而,鼓励根据本部分达成协议的各方研究是否可使用这些文件的最新版本,凡是不注日期的引用文件,其最新版本适用于本部分。

GB/T9387.2—1995信息处理系统放系统互连基本参考模型第2部分:安全体系结构(idt ISO 7498 2:1989)

3术语和定义

列术语和定义适用于GB/T19715的各个部分,3. 1

可核查性accountability

确保可将一个实体的行动唯—-地追踪到此实体的特性[GI3/T 9387.2一1995]。3.2

资产asse1

对组织具有价值的任何东西。

真实性authenticity

确保主体或资源的身份是所声称身份的特性。真实性适用于诸如用户、过程、系统和信息这样的实体,

可用性avaiabitity

已授权实体一里需要就可访问和使用的特性[GB/T9387.219951。3.5

基线控制baseline controls

为一个系统或组织建立的防护措施的最小集合,3.6

保密性confidentiality

使信息不泄露给末授权的个人、实休、过程或不使信息为其利用的特性。GB/1 19715.12005/IS0/IECTR 13335-1:19963.7

数据完整性 dala inlegrily

数据未经末授权方式修改或破坏的特性[GB/F9387.2—1995]。3.8

影响impact

不希事故的后果。

完整性 inteerits

见数据完整性和系统完整性。

IT安全ITsecurity

与定义、获得和维护保密性、宪整性、可用性、可核查性、真实性和可靠性有关的各个方面。3. 11

IT安全策略ITecuritypolicy

支持如何在一个组织或其I1系统中管理、保护和分布资产(包括敏感信息)的规则、指令利习惯做法。

可靠性reliability

与预期行为和结果相:致的特性。3.13

残留风险residun! risk

在巴实现防护措施之后仍然存在的风险。3.14

风险risk

某种威胁会利用资产或荞干资产的跪弱性使这些资产损失或破坏的可能性,3.15

风险分析risk analysis

标识安全风险、确定其大小和标识需要防扩措施的区域的过程。3.16

风险管理risk managernent

标识、控制和消除能影响IT系统资源的不确定事件或使这些事件降至最少的全部过程。3.17

防护措施safeguard

降低风险的习惯做法、规程或机制。3.18

system integrity

系统完整性

系统以不受损害的方式执行其预定功能,避免对系统故意的或意外的未授权操纵的特性。3.19

威胁:threat

可能导致对系统或组织危害的不希事故潜起因。3.20

脆鷄性yulnerability

包括可能会微威胁所利用的资产或若下资产的弱点4结构

GB/T 19715.12005/1S0/IEC TR 13335-1: 1996本部分结构如下:第5章概述本部分的目的;第6章提供IT安全管理要求的背景信息;第?章提出IT 安全概念和模型的综述;第 8 章研究 IT安全的要素;第 9 竞讨论 IT 安全管理所使用的过程;第 10章提供出对若干模型的一般讨论,这些模型对理解本部分提出的概念是有用的;最后,在第11章中对整个第1部分予以小结。

5目的

GB/T19715是为各种读者编写的。本部分的目的是要摘述IT安全管理范围内的各利专题,并简略介绍基木IT安全概念模型。为提供离层管理综述,本资料力求简浩。本部分适用于组织内负责安全的资深管理者,且为对GB/T19715其余部分感兴趣的人员提供1T安全简介。第2部分和第3部分为直接贫责IT安全实现和监臀的个人提供适宜的更为广泛的信息和资料。这是以本部分中提出的概念和模型为基础的。

GI/TL97I5并不打算建议-种具体的IT安全管理方法。而是,本部分首先对有用的概念和模型进行般讨论,最后讨论I安全管理有效的专门技术和工具。本资料是通用的并适用于许多不同管理风格的管理和组织坏境。本部分以充允许剪裁本资料的方式编排,以满足一个组织及其特定的管理风格的需要,

6背景

为进行业务活动,政府和商业组织极其依赖信息的使用。信息和服务的保密性,完整性,可用性、可核查性、真实性和可靠性的损失会给组织带来负面影响。因此.在组织中对保护信息和管理信息技术(1I)的安全有着重要的需求。在现今环境中,保护信息的这一要求尤为重要,因为许多组织通过IT系统的网络进行内部和外部的连接。1T安全管理是用来实现和维护保密性、完整性、可用性、而核套性、真实性和可靠性相应等级的过程。IT安全管理功能包括:

a)确定纽织II安全目标、战略和策略:b)确定组织IT安全要求;

标识和分析对组织内IT资产的安全威胁:a

标识和分析风险;

规定合适的防护措施;

监督防护措施的实现和运作.使费用花在有效保护组织内的信息和服务所必需的防护措施[:f

g)制订和实安全意识大纲;

h)对事故的检测和反应。

为了履行T系统的这些管理职责,安全必须是组织的整个替理计划不可分的组成部分。因此·本部分所提出的若干安全专题有广泛的臂理内涵。本部分将不义注广泛的臂理问题,而悬这些专题的安全方面以及它们与管理的关系如何:7IT安全管理概念

采用下列概念需要考虑到组织运行的文化和坏境,因为这些因素对实现安全的整个方法会有重要的影响。此外,它们对负责保护组织中待定部分的部门或人会有影。在某些情说下,认为由政府负责,并通过颁布和执行法律履行此职责。在另些情说下,而是认为由拥有者或管理者负责。这紫问题对所采用的方法有相当大的影响。GB/T19715.1—2005/IS0/IECTR13335-1:19967.1方法

系统方法对标认组纹中IT安全要求是必需的。这也是实现IT安全及其业务管理部门的实际情况。此过程称之为IT安全管翊并包括姓下活动:a?

制订1T安全策路:

标识在组织中的角色和职责!

风险管理:包括下列内容的标识和评估:1)

受保护的资产:

脆弱性:

影鸠;

风险;

防护措施:

残留风险:

约桌。

配置管理;

变更管理;

应急计划和灾难恢复计划:

防护措施的选择和实施:

安余意识:

直至,包括:

维护:

安全审核;

监督:

事故处理。

7.2目标、战略和策略

需形成总体安全目标、战略和策略(见图1)以作为组织有效IT安全的基础。它们支持组织的业务并保证各种防护措施之间的相容性,月标标识出应实现什么,略标识出如何实现这些口标、而策略标识出需要做什么。

尽标一战略·策脖

总体安全

层标一描略一策略

总体安全

月标一战略一策略

rT系统安全()

月标一吡略--第略

总体财务

日标一战略一策喀

总体人员安全

口标一战略一策略

系统安会(n)

目标一战略一筛嗪

目标战略和策略层次结构

GB/T19715.1—2005/IS0/1ECTR13335-1:1996可从组织的最高层到运行层分层制订日标、战略和策略。它们要反狭组的要求并考患组织的任何约束,它们要保证在每一层,直至所有层保持相容性。安全是组织中各管理层的职贡并在系统生存周期各个阶段予以重规。应根据定期安全评审(例如、风险分析、安全审核)的结果维扩和更新日标、战略和策略,并对业务目标进行更政。总体安全策略基本上由看作整体的组织安全原则和指令继成。总体安全策略必须反映更」的其同策略,包括致力个人权利、法律要求利标准的策略。总体IT安全策略必须反映适用丁总体安全策略和组织中普遍使用的IT系统的基本安全原则利方针,

IT系统安全策略必须反瑛总体I安全策略中所包含的安全愿则和指令,它还应包含详细的具体安全要求,要实现的防护措施以及如何正确使用它们以保证充分的安全。在各种情况中,重要的是所采用的方法对组织的业务需求而言必须是有效的,II系统安全月标、战略和策略,就安全而言,是对IT系统的要求。常使用自然语言表小它们,伺有可能要求使用某种机器语言的更为正式的方法表示它们,它们应给山I安全事项,例如;a)保密性;

b)完整性;

c)可用性:

rl)可核查性;

e)真实性:

f)可靠性。

目标、战略和策略要规定组织的安全等级、接受风险的限值和组织的应急要求。8安全要素

下列各条从高层描述厂在安全管理过程中所涉及的重要要素。将介绍每个要素和所标识的重要影响因素。这些要素的更详细描述和讨论以及它们的关系包含在本标准的其他部分。8.1资产

要善管理资产是组织成功不可或缺的因索,也是所有管理层的亚要职资。组织的资产包括:物理资产(例如,计算机硬件,通信设施,建筑物);a)

b)信息/数据(例如,文档·数据库);c)软件:

d)生产某种产品或提供服务的能力;e)人员;

士)无形资产(例如,信誉、形象),对大部分或全部资产保证有某种程度的保护是值得的。即使这些资未受保护,对要被接受的风险进行评估亦是必要的。

从安全观点来,如果组织的资产未予以标识,则不可能实现和维护成功的安全大纲,在许多情况中,标识资和确定价值的过程详在最高层完成并可以不要求费用高、详细和费时的分析。这种分析的详细程度必须根据间和成本与资产价值加以衡量。不管在么情况下,详细规程要根据安全日标加以确定。在许多情况,将资产分组是有帮助的。待考虑的资产特性包括其价值和/或敏感度,以及持有的防护措施。资产的保护要求受到存在特定威胁时其脆弱性影响。如果资产的抑有者明白这些方面,则应在此阶段予以专门的关注,组织运行的环境和文化影响资产及其特性。例如,某些文化认为保护个人信息是非常重要的,而另-“些文化则不太注意这个问题。这些环境和文化差异对国际纠织和跨境使用IT系统可能要特别重视。GB/T 19715.1--2005/IS0/1EC TR 13335-1: 19968.2威胁

资产可能经受多种威胁。威胁可能引起不希塑事故,导致系统或组织及其资产的损害。这种损害可能由对IT系统处理的信息或服务的直接或间接攻击产生、例如,信息未经批准的销毁、泄露、修改、损坏和不可用或去弃。威胁要利用资产存在的脆弱性才能成功地使资产受到损害。威胁可能源于自然或人为因素,可能是意外的或故意的,要标识意外和故意的威胁,要评估其程度和可能性。威胁的例子有:

人为的

故意的

信息修改

系统被熙客攻出

悉意代码

意外的

疏恐都差错

文件珊除

不正确的路出选择

物理率故

环境的

可以利用有关多种环境威胁的统计数据。在威胁评估过程期,组织应获得并使用这些数括。威胁可以影响个组织的特殊部分,例如,破坏个人计算机。有些胁对系统或组织所处的特定位置的围环境造成普遍的影啊,例如,飓风或需电对建筑物的破坏,威胁可能来自组织内部(例如员工的破坏活动)或外部(例如,恶意的黑客或工业间谋)。不希望事故引起的损害可能是暂时性的或是永久性的(如资产毁坏的情况)。

当威胁每次出现时,出此造成的损害程度可能很不相同。例如:a)软件病毒可能引起不同的损害程度,视其机能而定;6某个特定地这的地链欢发生射可能有不燕的强度:这些威胁经常用与它们有关的严重程度描述。例如:a)病毒可以述成被坏性的或非被坏性的;b)地强度可用里氏等级来描述。某些威胁可能影响一个以上的资产。在此情况时·它们可引起不同的影响·这视受影响的资产而定。例如,个人计算机上的软件病毒只具有限的或局部的影响。然而,在一个基于网络的文件服务器上的相同软件病毒可能具有广泛的影响。不同的威胁或不同地方的相同威胁,它们引起的损害程度可能是致的。如果这种威胁引起的损害是一致的,则可以采取共同的方法。如果,损害很不相同,则应对此种威胁的每欢出现采用更为专门的方搭方才合适,威助具有一些特征,这些特征中可以提供有关胁自身的有用信息。这种信息的例子有:a)来源,即内部人员和外部人员:b)动机,例如财务赢利,竞争利益:c)出现频饮;

d)威胁严重程度:

组织所处于的环境和文化对如何处理对组织的威胁具有重要意义和影响,在极个别情祝下,有些威胁在某些文化下不认为有害。当讨论戚胁时必须考虑坏境和文化的方方面面。8.3脆弱性

与资产相关的搅弱性包括物理布局,组织、规耦、人贯、臂理、行敢部门、硬件、软件或信息方面的弱点。这些弱点可能会被威胁利用,引起IT系统或业务目标的损害。脆弱性本身不会引起损害;脆弱性只是一种条件或一组条件。避些亲件会便感胁影响资产。要考虑不同源引起的脆弱性,例如,资产内在的腌弱性,除非资产本身改变以致脆骗鞋不再适用,否则脆弱性可能依然荐在:脆弱性包括系统中可能被利用并可导致不希望后果的弱点。它们是使贼胁产生损坏的机会。例如,缺乏访问控制机制是可能发生人侵威胁,并使资产丢尖这-类的脆弱性,在一特定的系统或组织GB/T 19715.1—2005/IS0/IEC TR 13335-1:1996内,不足所有的跪弱性都会对-种威胁敏感。具有椎对应胁的脆弱性才需要文即关注。然而,因为环境是动态变化的,应蓝所有跪弱性以识剂已暴露于新老威胁的那些脆弱性,脆弱性分析是指对被已标识的威胁利用的弱点的分析。这种分析必须考虑环境和现有的防护措施。特定系统或资产相对某种减胁而言,脆弱性是此系统或资产易受损害的容易程度的说明。8.4影响

影响是意或意外引起的,影响资产的不希望事故的后果,此后果可能是某些资产的毁坏、IT系统的损坏和保密性、完整性,可用性、可核查性、真实性或可靠性的丧失。可能的间接后果包括财务损失以及市场份额或组织形象的丧失。影响的度量可以在不希望事敏的结果和防止这种不希塑事故的防护措施的费用之间作出乎衡。不希望事故发生的频度离予以考愁。当每次出现所引起的损害程度虽不人,但多次发生的聚集效应叫能是有害的时候,这一点特别重要。影啊的评估是风险评估和选用防护措施的一个重要的要系,

可用多种方法实现对影响的定性和定量的度量,例如:a)制订财务费用;

规定严重程度经验等级,例如,1到10;b)

c)从预定表中选用修饰词,例如,离,中,低。8. 5风验

风险是某种威胁将利用跪弱性自接或间接引起组织资产或若下资产去失或拥坏的可能性。单个或多个威胁可能利用单个惑多个脆弱性:风险说明描述一特定威胁或若下威胁可能如何利用特定的髋弱性或若干脆弱性使资产受到损坏。风险由两个因素组合予以表征:不希望事故发生的概率放其影响,对资产,威胁,脆弱性和防护措施的任何改变对风险会有重要的影响。早期检测或知道环境和系统的变化将增圳采取合适行动降低风险的机会。

8.6防护措施

防护措施是惯做法,规猴机制,它们可以防正威融,感少脆弱性,约束不希翠事敬的影啊,检测不希望事故和促使恢复。有效的安全通常要求不同防护措施的组合以提供资产的多种安全层次。例如,审核控,人员规程、培训和物理全妻支持应用于计算机的访向控制机制:某些防护措施可能已经作为环境的一部分或作为资产的内在方式存在,或可能已经在系统或组中实施广。防护措施可以看成执行下列一种或多种功能:检测、威慢、防护、约束,纠正,恢复,监督和了解。适当选用防护措施对正确实现安全大纲是重要的。许多防护措施能起多种功能的作用。选用能满足多种能要的防护措施,费用上是更为经济的。能够使用防护猎施的方面的例子有a)呦理环境;

b)技术环境(硬件、软件和通信);)人员:

l)行政管理。

安全意识是种防护措施并与人员方面有关。然而由于它的重要性,我们将在9.6中讨论。组织运行的坏境和文化对所选用的防护措施和组织的安全意识具有影响。有防护措施表达了组织对安全的态度的有力而清晰的信息,就此而言,重要的是不要选用违背组织运行的文化和/或社会的防护措施。防护措施的例子有;

a)网络火墙:

网络监督和分析;

)用于保密性的加密;

d)数孚签名:

c)病毒软件;

GB/T19715.1-2005/IS0/IECTR13335-1:1996f)信息备份;

书)备用电源:

h)访问控制机制。

8.7残留风险

风险通常只能通过防护措施部分减轻。部分减轻是通常可能达到的全部,共且达到越多,花费也越多。这意味脊通常存在着残留风险。判断安念是否活于组织需要的要素是接受残留风险。此过程称为风险接受,

管理部门应利用一次事件发生的影响和可能性了解所有的残留风险,必须由负资接受不希望事故的影响后果和如果残留风险不能接受,可以授权实施附加防扩措施的人做出是否可接受残留风险的判定。

8.8约束

通常组织管理部门要设立或考虑一些约東,而这些纳束会受到组织运行的坏境影响,要考虑的,些约束例子有:

)纵织的:

b)财务的;

r)环境的:

d)人员:

e)时间:

f)法律;

9)技;

h)文化/社会,

在选用和实施防护措施附·必须要考虑所有这些因素。必须定期评审既有的和新的约束、任何收变成于以标识。还要注意这些约束可以随时间,区域租社会发展,以及组文化的变化而变化,组织运行的环境独文化可能对若平安全要素,特别是威胁、风验和防护措施有影响。9IT安全管理过程

IT安全管理是中若干其他过程组成的不断前进的过程。一些过程,例如配置管理和变更管理,对纪律前不是对安全具有适用性。经验表明在1T安全管埋中非常有用的一个过程是风险管理及其子过程的风险分析。IT安全臂理的若方面,包括风险笋理、风险分析、变更管理和配置管理,小于图2。9.1配置管理

配置管理是保持跟踪系统变更的过程,可以正式或非正式进行。配置管理的主要安全日的是保证系统变更不降低防护措施和组织总的安全的有效性。配置管理的安全国的是要知道已经发生哪些变更,面不是将安金用作阻止对系统变更的于段。在某些情况中,作出会降低安全的一·些变更可能是有源因的。在这些情说时,应对安全的降低进行评估并根所有相关因素作出管理决策。换句话说对系统的变史必须充分考虑安全问题。配置管理的劳一个目的是保证系统的变更要在其他文件(炎难恢复和应急计划)中予以反映。如果是重要的变,厕问能需要重新分析部分或全部系统防护措施。9.2变更管理

变更管理是当IT系统发生变更时协助标识新的安念要求的过程。IT系统以及它们运行的环境在不断变更,这些变更是有了新的IT特性利服务可用性,或显露新的威胁我脆弱性的个后果T系统变更包括:在)新规程:

b)新特性:

软件更新:

d)硬件更换;

c)新用户,包括外部组或名组:附加网络和互连。

GB/T19715.1—2005/IS0/IECTR13335-1:1996当IT系统发生变更或计划要变更时,重要的是要确定这种变更将会对系统的安全产生什么影响(如果有的话)。如果系统有·个配置控制部门或其他线织机构管理技术系统变更,那么,应向此部门指派竹安全官员并负贵作出这种变里是否会影响安全的判定,如果有影响将作出如何影响的判定。对重要的泌及新硬件、软件或服务采购的变史,要求作出分析以确定新的安全要求。另一方面,对系统作出的者产次要变更并不要求进行像重要变更那样的广泛分析,对这两种类型的变更,应进行估量利益和成本的风险评估。对次要更改,一般可在会议上非正式进行.但是结果和管理决定应形成文件。安全管理

变里节理

配置管理

风避理

安企感识

风险分析

2安金管理的各方面

9. 3风险管理

如果在整个系统生存周期中存在风险,邢么风险管埋活动是最有效的。风险管理过程本身是个士要的活动周期。当对个新系统可以采用完整的调期时,在传统系统情况中,可在系统生存周期中作何个时刻启动它。此战略可以厥定在系统生存周期的某些时刻进行评市,或以预先规定的次数逃行评中。在「:-次评之后会有…些后续活动,其月的足险查实现防护措施的过程,叫要求在系统设计和开发期间进行风险管理因而保证以最低减本的有效叶间设计和实现安全,在汇划对系统作重要变更时,也应相动风险管理,第10 ,图1表示了在风险管理中所涉及的要素。不管使用什么风险管理力法或技术,重要的是要在花费在标识和实现防护措施上的时间和资源最小和仍保证所有系统受到合适保护之间提供良好的平衡。风险管理是将所评估的风险与防护措施带来的好处和:或戒本进行比较并得出实现战略和系统安

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。

标准图片预览:

- 热门标准

- 国家标准(GB)

- GB/T18204.4-2000 公共场所毛巾、床上卧具微生物检验方法细菌总数测定

- GB/T23892.3-2009 滑动轴承 稳态条件下流体动压可倾瓦块止推轴承 第3部分:可倾瓦块止推轴承计算的许用值

- GB/T11839-1989 二氧化铀芯块中硼的测定 姜黄素萃取光度法

- GB/T7433-1987 对称电缆载波通信系统抗无线电广播和通信干扰的指标

- GB/T21238-2007 玻璃纤维增强塑料夹砂管

- GB/T28809-2012 轨道交通 通信、信号和处理系统 信号用安全相关电子系统

- GB15603-2022 危险化学品仓库储存通则

- GB6819-1996 溶解乙炔

- GB/T9239-1988 刚性转子平衡品质 许用不平衡的确定

- GB/T15917.3-1995 金属镝及氧化镝化学分析方法 对氯苯基荧光酮--溴化十六烷基三甲基胺分光光度法测定钽量

- GB/T5738-1995 瓶装酒、饮料塑料周转箱

- GB/T13985-1992 照相机操作力和强度

- GB/T6397-1986 金属拉伸试验试样

- GB5793-1986 字鼓式行式打印机色带卷轴基本尺寸

- GB/T16483-2008 化学品安全技术说明书 内容和项目顺序

- 行业新闻

请牢记:“bzxz.net”即是“标准下载”四个汉字汉语拼音首字母与国际顶级域名“.net”的组合。 ©2025 标准下载网 www.bzxz.net 本站邮件:bzxznet@163.com

网站备案号:湘ICP备2025141790号-2

网站备案号:湘ICP备2025141790号-2