- 您的位置:

- 标准下载网 >>

- 标准分类 >>

- 通信行业标准(YD) >>

- YD/T 1190-2002 基于网络的虚拟IP专用网(IP-VPN)框架

标准号:

YD/T 1190-2002

标准名称:

基于网络的虚拟IP专用网(IP-VPN)框架

标准类别:

通信行业标准(YD)

标准状态:

现行-

发布日期:

2002-04-22 -

实施日期:

2002-04-22 出版语种:

简体中文下载格式:

.rar.pdf下载大小:

1.11 MB

点击下载

标准简介:

标准下载解压密码:www.bzxz.net

本标准规定了基于网络的虚拟IP专用网(IP-VPN)的业务定义,并分别定义了VR模式的业务体系、BGP背负模式的业务体系及VPDN接入模式的业务体系。主要内容包括VPN业务的组网与设备要求、业务定义、实现要求、业务体系等。本标准适用于国内各种IP-VPN设备的生产、销售和使用以及IP-VPN业务的提供。 YD/T 1190-2002 基于网络的虚拟IP专用网(IP-VPN)框架 YD/T1190-2002

部分标准内容:

中华人民共和国通信行业标准

YD/T 119--2002

基于网络的虚拟

IP专用网(IP-VPN)框架

Network-based IP VPN

2002-04-22发布

2002-04-22实施

中华人民共和国倍息业部

规范性引用文件

定义和缩略语

3.1定义

3.2缩略语

4组网与设备总体要求

TP-VPV 的参号模型

IP-PN体系模型

基于网络的IP-VPN参考模型

5.3 基丁用户驻地设备的 IP-VPN 参考模型6业务定义·

6.1基于网络的IP-VPV业务

6.2基于网络IP-VPV的业务数求

6.3基于网络的IP-VFN分类

7实现要求

学习用户站点的可达性信息

7.2在 VPN 内部发布可达性信息7.3

限制性的路由信息发布

7.4隧道的建立和使用·

8业务体系

8.1VR模式的业务体系

8.2RCP背负模式的业务体系

8.3VPDV接人模式的业务体系

附录A(资料性附录)

附录B(资料性附录)

关丁VPIN的多种实际应用情况说明参考文献

YD/T 1190—2002

YD/T 1190-2002

本标准规定了基于公用电信网的IP-VPN框架本标推以IFTF的RFC文挡与草案及ITU-T相关规范为依据,针对我国具体要求制定而成。本标准规定了一个基公用电信网IP-VPN的板架体系,费求设备具有基于单个VPN粒度的路由、转发、QoS、业务管理、业务提供等能力。随着技术的不断发展,本标推将不断补充和完善。本标准的附录A是提示的附录。

本标难由信息产业部电信研究院提出并归口。本标雄起草单位:华为技术有限公司信息产业部电信传输研究所

信息产业部数据通信科学技术研究所深圳市中兴通讯股份有限公司

本标准主要起草人:张家峰

荷宝宏

刘志伟

熊小明

许志军

1范围

YD/T 1190—2002

基于网络的虚拟IP专用网(IPVPN)框架本标准规定广基于网络的密拟IP专用网(IP-VPN)的业务延义,并分别定义了VR模式的业务体系、RGP背负模式的业务体系及VPDN接人模式的业务体系。主要内容包括VPN业务的组网与设备要求,业务定义、实现要求,业务体系等。本标准适用于国内各种IP-VPN设备的生产、销售和使用以及IP-VPN业务的提供。2规范性引用文件

下列文件中的条款通过本标准的引用而成为本标准的条款。凡是注日期的引用文件,其随后所有的修改单(不包括勘误的内容)或修订版均不适用于本标准,然而,鼓励根据本标准达成协议的各方研究是否可使用这些文件的最新版本。凡是不注日期的引用文件,其最新版本适用于本标准。RFC2764 (2000)

RFC2685 (1999)

RFC2661(1999

RFC2784(2000)

RFC2402(199*)

RFC2406 (1998)

RFC2409 (1998)

RFC2212 (1997)

RFC2475 (1998)

RFC2547 (1999)

RFC1771 (1995)

RFC2858 (20K)

RFC3036 (2000)

FTL-T Y.131I(2000)

3定义和缩略语

3.1定义

基于IP的虚拟专用网框架体系,AF'ramework for IPBased Virtual PrivateNetwrks [Informational]

拟专用网标识符,VirlualPrivuteNetworks Identifier[StandardsTrark]二层隧道协议, Iayer Two Tunneling Protocol L2TP [Standards Trnck]通J路由封装协议,Generic Routing FEincarsulalion(CRE)[Standards Track]IP鉴权头协议,IPAuthenticationHeader(StandardsTrack]IP 安全封装净荷协议, LP Encapsulating Secumity Payload (FSP)[Standartks Track]因特网密钥交换协议,The IntermetKeyExchangt:(IKE)[StandandsTracki确保服务质量业务规范,Specification of GuaranteedQualily of Service[Standards Track]

区分业务的框架体系,An architecture for Diflerentiated Services[Infommational]基于BGP的MPLSVPN规范,BGP/MPLSYPN[Informatiunal]边界网关协议A,Border Gateway Prterol 4(BGP-4)[Standards Trark]对BGP-4的多协议扩展,MuitiProtocnl Extensinn forBGP-4[StandardsTrack]T.DP技术规范,LDP Specification[Standards Tra:k][TU-T 13 T作组 Y.1311 Gencric Architectur and Serviec Requiremenls[Approved]

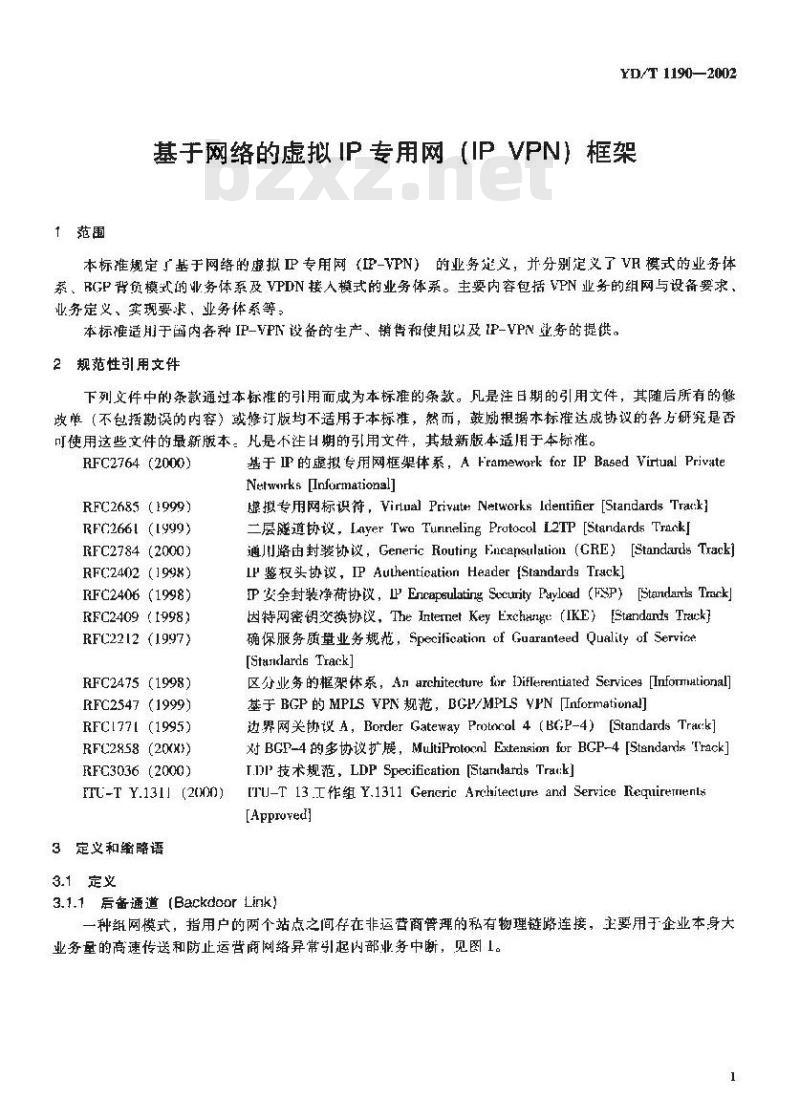

3.1.1后备通道(Backdoor Link)一种组网模式,指用户的两个站点之间存在非运营商管理的私有物理链路连接,主要用于企业本身大业务量的高速传送和防止运营商网络异常引起内部业务中断,见图1。1

YD/T 11902002

用户站

Barkdoor Link

用产站点

适营商网络

目 1 后备通道组网模式

3.1.2边练设备隧道EDTUNNEL(Edg DeviceTUNNEL)边缘设备隧道,创建和终结丁边缘设备,用于透明传送VPN业务报文。3.t.3 虚拟 IP 专用网 IP_VPN (IP Virtual Private Network)用户站点

利用IP设施(包括公用的internet或专用的IP骨网等)实现专用广网设备专线业务(远程按号、DDN等)的业务仿真。对应于象种广域网业务组网模式,有多种类孕的IP-VPN与其对应(如VLL、VPDN, VFLS., VPRN).

3.1.4多点接入[Multi-Home}

一种组网模式,企业站点通过物理链路连接到多个边缘设备上,可以用于系统备份或负荷分扣,见图2

Multi-hoene

IP公网

图 2多点接入组网模式

3.1.5基于网络的虚拟IP专用网(Network-BasedIP-VPN)缘

基于网络的IP-VPV是指将关于VPV的继护等外包给运营商实施(也允诈川广在一定程度上进行业务管理和控制),并且将其功能特性集中在网络侧设备实现,这样在简化用户复杂度(成本)、增加业务灵活性和扩展性的同时也为运营商带来新的收人,2

3.1.6运营商核心路由器PProvider router)指运营商骨下网上的核心路由器,主要完成路由和快速转发功能。3.1.7运营商边缴路由器 PE [Provider Edge router]指运营商骨干网上的边缘路由器,与CE相连,主要负责VPY业务的接人。3.1.8 末梢连接 [Stub Link]

YD/T 1190--2002

如果网络设备到最终用户驻地设备的链路连接在IP层只体现为IP路由的一跳,则本链路接为SIubLink 类型链路。

3.1.9虚拟路由器VR(VirtualRauter)在软、硬件层实现物理路由器的功能仿真,属于一种逻辑设备。每个VR应该具有逻辑独文的路由表和转发表,这样就使不同VPN间的地址空间可以重用,并保证了VPN内部路由和转发的隔离性。3.1.10闭合用户群 CUG:Closed User Graup)指很多特定的用户站点形成一个闭台的用户群,通过基于网络的I沪-VPN业务来保证其间的通讯,并防止未经授权的其他站点访间这些站点;某个CUC内部使用私有的IP地址,多个CUC之间的地址空间可以重川。本业务特性防止了未经授权的包扩散到网络内部,包撤骗、在传输中修改数据包等攻击方式,并可以对不同类型包进行处理,统计和计费。3.1.11隧道 (Tunnel)

是利用一种协议来传输另外一种协议的技术,主要利用隧道协议来实现这种功能。隧道技术涉及了3种协议,隧道协议,隧道协议下面的承载协议和隧道协议所承载的被承载协议。如果被承载协议是网络层协议(如IP)则此隧道称之为3层隧道:如果被承载协议是链路层协议(如PIP)则称之为二层隧道,见图3。

被承鼓协设

隧道协议

平载协议

图3隧道协议的承载协议和被承载协议3.1.12虚拟专用网 VPN [Virtuai Private Network]简单定义为在共享网络中,通过多种技术(如隧道,加举等)实现原有专用网络的能力,并在保证网络的安全性、可靠性、可管理性的同时提供更强的扩展性和灵活性。3.2缩略语

BGP-MP

ATM Adaptatiun Layer 5

Accees Control List

Address Resolution Protocol

Autonomous Systen

Autonomous System Boundary RouterAsynchronous Transfer Made

Border Cateway Protocol

Border Gateway Protocol

MultiProtocol Exlension for BGP-4Cuslomer Edige

Commor Open Policy Service

Custorer Preigcs Equiprnenl

ATM适配层 S

接人控制列表

地址解析协设

自治域

自治域边界路由器

弊步传输模式

近界网关协议

逆界网关协议第4版

多协议扩展的BCP协议

用产边缘

公共开放策略业务

用广驻地设备

YD/T 11902002

RADIUS

Customer Premises Network

Closed User Group

Defense Data Network

Dynamic Host Configuration ProlocalDala-Link Connection ldentifierDemilitarized Zone

Digilel Subseriber Line

Edgc Device

Frame Relay

Internet Protncol

Internetwork Peckect Fxc:hangeIPSecurity

Integrated Services Digital NetworkLayer 2 Transport Prutocol

L2TP Acoess Concentrator

Lightweight Directory Aceess ProtocolLogical Link Control

1.2TP Network Server

Multiprotocol Label SwitrhingMaximum Transmission tnit

Network Address TranslationiNelwork Tayer Protocol ldentificationNelwork Managenient System

用户驻地网

闭合用户群

防卫数据网

动态主机配置协设

数据链略连接标识

隔离区

数字用户线

边缘设备

頔中继

因特网协议

包交换协议

IPSee协议

综合业务数字网

二层传送协议

L2TP接人案合器

轻量目录访问协议

逻辑链路控制

L2TP网络服务器

多协设标练交换

最大传送单元

网络地址转换

网络层协议标识符

网络管理系统

Operation, Administration, uud MuirtenanceOpen Short Path First

Pider router

Prvider Edge rouler

Pinl to Point Protocal

PpP over Ethernet Protoal

PPP ovcr ATM Protacol

Pnblic Switched 'Telephone NetworkQuality uf Scrvie

Remute Access Dial-In User ServiceRauling Infoimation ProtocolService Level Agreencnt

Servic: Managemcnt System

Sabnetwurk Accesy Protocol

Virlual Charunel Cannection

Virlual Channel Identifier

Virtual Leascd Line

Virtual Privale Dial NetworkVirtual Path Identifer

Virtual Private LAN Scgment

Virtual Private Roule Network操作、管理和维护

开效最短路径

运营商路由器

运营商边缘路由器

点到点协议

PPPoE 协议

PPPaA协议

公众交换电话网

服务质量

远程接入/拨号用户业务

踏由信息协议

业务等级协商

业务管理系统

子网接人协议

虚通道连接

虚拟通道标识符

虚拟租用线

虚拟专用拨号网络

虚拟路径标识符

虚拟专用 LAN 网段

虚拟专用路由网络

Virtual Router

Exchange IDerrtificalion

组网与设备总体要求

虚拟路由器

交接标识符

YD/T 1190—2002

本章规定了IP-VPN业务的设备功能实现和IP-VPN业务提供的总体技术要求,用于确保IP-VPN的实现及业务互通。

1)支持不同等级的安全机制

2)基于网络的TP-VPV业务特性由边缘设备实现,核心设备只完成标准的路由、转发。3)不限制在VPN域中或在骨干网中便用的路由协议。4)多个VPN间助址空间可以重用。5)每个不同的VFN允许有不间的QoS配置。6)VPN大小只受设备资源限制(如CPU处理能力、内存人小等);在PE设备上,对一个VPN的任何动作不能影响其他VPN。

7)支持VPN站点不通过运营商骨干网直接相连的组网模式(如后备通道),并灵活的使用末梢连接(Stub Link)和后备通道【Backdoor Link)作为外部路径和内部路径。8)适应不同的业务供模式(如业务提供商通过自己的网络提供VPN业务或通过租用其他运营商网络实现VPN业务)。

5 IP-VPN 的参考模型

本章主要描述了于IP-VPV的框架原理,并采用图例说明在VPN的实现过程中的相关功能模块以及相互的逻辑位置。

5.1IP_VPN 体系模型

图4主要描述了基于网练的P-VPV业务的关键特性集中于运营商网络的边缘设备实现:基丁网络的IP-PN采用端到端模型,其业务管理和网终管理需进行全网一体化管理;数据包通过骨下网传输时带要使用IF隧道技术。

网络管理和业务管理框架

IP公网

TP能道

图 4IP-VPN业务逐辑结构模型

YD/T 1190—2002

图 5 中描述了基于网络的 IP-VPN 的组网模型,并以两个 VPN 的组网应用为例,体现了 VPN 业务要求地址重用等特性

VPNB/站点2

VPNA/站点士

CEI-AI

VPNB/站点1

IPorMPLS

102/16

VPNA/站点2

IP OFMPIS

VPNA/站点3

PEl:运营商边蒙设备(ProviderEdgeDevice)P1、P2、P3:运师设备(Provider Derine)CE:用户边缘改备(CuatomerEdgeDevice)图 5IP-VPN组网糖型

适标展

CPE景

VPNB/站点3

在运营网络中,将网络分为3个层次:核心层(CoreLayer)、边缘层(FalgtLayer)和用户驻地层(CPE层),基于网络的IP-VPV业务对于每个层面中的设备,功能要求有很大差异:CPE层设备功能尽可能简单;边缘层具有复杂的业务娅理能力、用户接人控制能力和隧道处理能力;骨1层只需要完成通用的快速IP转发。基于网络的[P-VPNV 业务的或能特性实现主要体现于边缘设备。5.2基于网络的 IP-VPN 参考模型基于网络的[I-VPN参考模型见图6,由用户站点、边缘改备、ED隧道、NMSSMSforCustomer、NMSSMS forDevice及ResourceFarm多个功能特性模块组成。个用户站点在逻转体系模型中表现为一个CPE设备下辖的子网,它可与其他VFN的站点共同组建ExtranetVPV。一个用户站点一般只与一个PE设备相连,也可以存在多点连接(Mfulti-Hosme)或后备通道(BackdourLink)等多种连接h式。一个边缘设各通常支持多个虚拟路由器,存在丁运营商网络的边缘,完成终结接人链路、隧道建立维护等复杂业务控制功能,

EDTunulel是边缘设备间的隧道连接,多个虑拟路由器用户接入的数据流可以会聚到多个EDTunnel中;可以采用多种现存的IP隧道协议实现,如MPLS、IPSec和L2TP等。6

面询用户馨携口

IP健进

用户量

面向网路制接口

设备制www.bzxz.net

NMSSMS

NMSSMS

Reource Farm

多个周路

个或多个运普商域

图 6基于网结的 IP-VPN 替考模型鸡续

YD/T 1190-2002

面向用户橱提口

SMS部分负责管理VFN用户的信息;NMS负责管理VPN业务设备的信息:基于网络的IP-VPN业务一般由运营商管理,但也可以授权给用户完成部分管理功能,分别由网络侧/用广侧的NMS和SMS完成ReuurceFarm是统一存诺相关数据的区域,是:个逻辑模块,可以采用MIB方式实现,也可以来旧巨求方式;数据库本身可以采用分布式结构跨地域存在。5.3基于用户驻地设备的IP-VPN参考模型图7是基于用户设备的F-VPV参考模型。IP-VPN的业务处理功能全部由用户设备完成:用户设备之问建文端到端的IP隧道,骨于网设备只需要完成标准的IP转发功能,并不需要也不可能知道VPN用户的存在。

用户站点

EP随道

IP骨干网

IP随通

用户站点

图?基于用户设备的IP-VPN参考模型VPN用户站点之间的拓扑关系完全由用户维护。IP降避

用户站点

YD/T1190—2002

6业务定义

本章主要描述基于网络的[P-VPN的相关概念和业务需求,以规范后续标准的内容,并为设备功能设计、业务运营提供借监依据。

6.1基于两络的IP-VPN业务

基于网络的IP-VPN为用户提供端到端的互连型业务。对于基于网络的TP-VPN业务,在特定的IP-VPV域,一个用户站点连接到运营商某个PE设备中的虚拟路器上,由运营商设备完成用广的数据包到适当的的地的路由和转发;运营商的边缘设备负责学习和发布与它直接相连用户站点的路由信息。按照以下规则创建“了集”;两个站点只有在至少有一个“子集”同时包含了它们的时候才会通过骨十网建辽精互连接。这些“-于集“就是“虚拟专用网一一VirtualPrivateNelwork\。全少有一个VPN同时包含了两个站点时,两个站点间才会存在通过骨干网建立的“相互连接”。如果属于某个VPN的所有站点都属于同一个企业,则称为“IntranetVPN\,如果不同的站点属于多个企业,则称为“Extrume.VPN\。一个站点可以同时属于一个或多个VPN,即一个站点可以同时届于一个“Tnlrancl VPN”和多个“Extrunet VPN\6.2基于网络 IP-VPN 的业务要求6.2.1支持多种实施模式

I)支持站点接人VPN的同时能够接入Intemel。2)支持VPN站点归属一个或多个企业情况(Intrane/Extranct):在整个网络中,多个VPN存在着相连接的问题,VPN问建立连接时河倦需要按照策略实施接入控制功能(如包过滤和地划转换功能)。3)支持跨越多个自治域端到端的提供VN业务。4)支持VPN嵌套(CarrierafCarriers:Hierarchica)VPN):在某个VPN域内允许定义多个子VPN,每个子VPV都遵循本标推的柑关要求。6.2.2地址空间

1)单个 VPV 中所有地址惟一,多个VPV间的地址可以重用。2)最小程度地使用[P地址资源。3)允许采用NAT技术(如果用户采用IP作为3层协议接人)4)用户地址分配方式可采用自动分配(DHCP等)。6.2.3QoS/SLA

在基于网络的IP-VPN业务实施过程中,需要保证SLA参数规定的QoS相关属性(如丢包率、抖动、时延、带宽等等),并提供用户监控和审核执行情况的相应方案和工具。具体实现依赖现有的些QoS技术,比如InISery[RFC2211]、[RFC2212],DifServ[RFC2474]、[RFC2475]】和其他的二层流量工程技术[如ATM等。

应当支持多种级别的QoS能力,如尽力传送业务(Best-ellort)、基于每个VPV的SLA实施保证、严格QoS业务(VPN带宽保证GuaranteedBandwidthVN)等6.2.4支持多种用户连接接入

基于网络的IP_VPV业务实施用户的接人方式光关【如CABLEModem、xDSL,Etlrnet等)。6.2.5支持用户接入多种组网形态1)水久连接;

2)多点接人:

3)后备道:

4)临时性连接。

6.2.6动态路由

单播路由信息通过标准的路由协议在IP-VPN城内的各个用户端点间扩散(如OSPF、RIP、BCP-48

YD/T 11902002

等)。通过IP-VPNV网络,客个用户站点间可以交换路日信息。IP-VPN必须支持多点接入(Multi-home)模式的组网连接,以提高网络的可靠性。6.2.7多协设传输

承载的用户信息流量可以来用多种形式,用户站点可以根据需要选择使用的协议(如IPX、IP等)。6.2.8安全性要求

作为专网的替代型业务,IP-VPN必须保证数据的安全传送(如数据完整性、授权,验证、加密等)数据安全性是IP-VPN的一个重要的基本特性;为了方便用户应用和提高业务实施的灵活,IP-VPN设备还要支持按照用户需求的不同提供不同的安全级别保障,如用户鉴权和用户授权机制、用户资源保护(自动检测机制、接人控制机制)、可选的数据加密功能、数据完整性等。6.2.9跨越多业务提供商实施

对于基于网络的IP-VPN业务。必须具有狠强网络扩展能力,一个VPN 中的多个站点间允许跨越大范围地域位置存在。为了使此业务具有更强的适应性和确保其可操作性,IP-VPN业务必须能够支持多运营商协同提供此端到端业务。

6.2.10支持多种用户情息流

IP-VPN业务应当支持多种用产信息流,如IPv4/1Pv6、单播/组播。用户站点和网络侧的组播路由信息通过标雅组播路由协议扩散。用户站点的组播数据包将在向网缩发送时进行复制开发送到多个目的用户站点以实现组播业务的支持。6.2.11业务管理要求

a)基于网络的IP-VPV在管理的各个层面(网元、网络、业务、应用等)要为用户和提供商提供方便的错误定位、配微、计费、性能监测、安全性配置等一系列管理支撑能方。1)提供基于 VPN粒度和基于不同设备级别的 MIB库:2)基于VPN的故障臂理;

3) 基于 YPN 的 SLA 管理;

4)基于VPN的策略管理;

5)基于 YPN的安全臂理;

6)管理多种用户站点连接模式:7)管理多样的拓扑图;

名)管理多种业务实施模式:

9)管理多种用IP流(IPv4/IPv6、单播/组播/广播)b)每个站点/VPV的配置必须不能影响具他站点/VPN。1)添加/删除个站点将且仅将只在与它直接拥连的PE设备上完成:2)添加/删除一个指定VPN的某个站点应该与其他VP的站点无关(即使它们连接在同一PE设备。

c)实现标准的、支持自动维护和互通的管理平台是IP-VPN业务管理的月标:6.2.12计费要求

提供IP-VPN业务按照流量、时间、业务种类等多种方式计费,并提供相应工具按照用户需要灵活设置。

6.3基于网络的IPVPN分类

根据RFC2764,基于网络的IP-VPN可以按照不同应用产生的不同组网形态分为4种类型:虚拟租用线(VII)、虚拟专用路由网(VPRN)、虚拟专用授号网(VPDN)以及虚拟专用LAN网段(VPIS)。6.3.1 虚撤租用线 (Virtual Leased Line)VIL是YPN最简单的一形式,采用了点到点的连接模型,不支持Partial-Mfesh的拓扑能力,它通过运商的过缘节点问用户提供两个IF设备间的点到点连接业务。运营商的边缘节点与CPF设备之间可以采用任何类型的连接(如ATM,顿中继等),CPE设备之间传送的数据对于IF隧道透明。从用户角9

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。

YD/T 119--2002

基于网络的虚拟

IP专用网(IP-VPN)框架

Network-based IP VPN

2002-04-22发布

2002-04-22实施

中华人民共和国倍息业部

规范性引用文件

定义和缩略语

3.1定义

3.2缩略语

4组网与设备总体要求

TP-VPV 的参号模型

IP-PN体系模型

基于网络的IP-VPN参考模型

5.3 基丁用户驻地设备的 IP-VPN 参考模型6业务定义·

6.1基于网络的IP-VPV业务

6.2基于网络IP-VPV的业务数求

6.3基于网络的IP-VFN分类

7实现要求

学习用户站点的可达性信息

7.2在 VPN 内部发布可达性信息7.3

限制性的路由信息发布

7.4隧道的建立和使用·

8业务体系

8.1VR模式的业务体系

8.2RCP背负模式的业务体系

8.3VPDV接人模式的业务体系

附录A(资料性附录)

附录B(资料性附录)

关丁VPIN的多种实际应用情况说明参考文献

YD/T 1190—2002

YD/T 1190-2002

本标准规定了基于公用电信网的IP-VPN框架本标推以IFTF的RFC文挡与草案及ITU-T相关规范为依据,针对我国具体要求制定而成。本标准规定了一个基公用电信网IP-VPN的板架体系,费求设备具有基于单个VPN粒度的路由、转发、QoS、业务管理、业务提供等能力。随着技术的不断发展,本标推将不断补充和完善。本标准的附录A是提示的附录。

本标难由信息产业部电信研究院提出并归口。本标雄起草单位:华为技术有限公司信息产业部电信传输研究所

信息产业部数据通信科学技术研究所深圳市中兴通讯股份有限公司

本标准主要起草人:张家峰

荷宝宏

刘志伟

熊小明

许志军

1范围

YD/T 1190—2002

基于网络的虚拟IP专用网(IPVPN)框架本标准规定广基于网络的密拟IP专用网(IP-VPN)的业务延义,并分别定义了VR模式的业务体系、RGP背负模式的业务体系及VPDN接人模式的业务体系。主要内容包括VPN业务的组网与设备要求,业务定义、实现要求,业务体系等。本标准适用于国内各种IP-VPN设备的生产、销售和使用以及IP-VPN业务的提供。2规范性引用文件

下列文件中的条款通过本标准的引用而成为本标准的条款。凡是注日期的引用文件,其随后所有的修改单(不包括勘误的内容)或修订版均不适用于本标准,然而,鼓励根据本标准达成协议的各方研究是否可使用这些文件的最新版本。凡是不注日期的引用文件,其最新版本适用于本标准。RFC2764 (2000)

RFC2685 (1999)

RFC2661(1999

RFC2784(2000)

RFC2402(199*)

RFC2406 (1998)

RFC2409 (1998)

RFC2212 (1997)

RFC2475 (1998)

RFC2547 (1999)

RFC1771 (1995)

RFC2858 (20K)

RFC3036 (2000)

FTL-T Y.131I(2000)

3定义和缩略语

3.1定义

基于IP的虚拟专用网框架体系,AF'ramework for IPBased Virtual PrivateNetwrks [Informational]

拟专用网标识符,VirlualPrivuteNetworks Identifier[StandardsTrark]二层隧道协议, Iayer Two Tunneling Protocol L2TP [Standards Trnck]通J路由封装协议,Generic Routing FEincarsulalion(CRE)[Standards Track]IP鉴权头协议,IPAuthenticationHeader(StandardsTrack]IP 安全封装净荷协议, LP Encapsulating Secumity Payload (FSP)[Standartks Track]因特网密钥交换协议,The IntermetKeyExchangt:(IKE)[StandandsTracki确保服务质量业务规范,Specification of GuaranteedQualily of Service[Standards Track]

区分业务的框架体系,An architecture for Diflerentiated Services[Infommational]基于BGP的MPLSVPN规范,BGP/MPLSYPN[Informatiunal]边界网关协议A,Border Gateway Prterol 4(BGP-4)[Standards Trark]对BGP-4的多协议扩展,MuitiProtocnl Extensinn forBGP-4[StandardsTrack]T.DP技术规范,LDP Specification[Standards Tra:k][TU-T 13 T作组 Y.1311 Gencric Architectur and Serviec Requiremenls[Approved]

3.1.1后备通道(Backdoor Link)一种组网模式,指用户的两个站点之间存在非运营商管理的私有物理链路连接,主要用于企业本身大业务量的高速传送和防止运营商网络异常引起内部业务中断,见图1。1

YD/T 11902002

用户站

Barkdoor Link

用产站点

适营商网络

目 1 后备通道组网模式

3.1.2边练设备隧道EDTUNNEL(Edg DeviceTUNNEL)边缘设备隧道,创建和终结丁边缘设备,用于透明传送VPN业务报文。3.t.3 虚拟 IP 专用网 IP_VPN (IP Virtual Private Network)用户站点

利用IP设施(包括公用的internet或专用的IP骨网等)实现专用广网设备专线业务(远程按号、DDN等)的业务仿真。对应于象种广域网业务组网模式,有多种类孕的IP-VPN与其对应(如VLL、VPDN, VFLS., VPRN).

3.1.4多点接入[Multi-Home}

一种组网模式,企业站点通过物理链路连接到多个边缘设备上,可以用于系统备份或负荷分扣,见图2

Multi-hoene

IP公网

图 2多点接入组网模式

3.1.5基于网络的虚拟IP专用网(Network-BasedIP-VPN)缘

基于网络的IP-VPV是指将关于VPV的继护等外包给运营商实施(也允诈川广在一定程度上进行业务管理和控制),并且将其功能特性集中在网络侧设备实现,这样在简化用户复杂度(成本)、增加业务灵活性和扩展性的同时也为运营商带来新的收人,2

3.1.6运营商核心路由器PProvider router)指运营商骨下网上的核心路由器,主要完成路由和快速转发功能。3.1.7运营商边缴路由器 PE [Provider Edge router]指运营商骨干网上的边缘路由器,与CE相连,主要负责VPY业务的接人。3.1.8 末梢连接 [Stub Link]

YD/T 1190--2002

如果网络设备到最终用户驻地设备的链路连接在IP层只体现为IP路由的一跳,则本链路接为SIubLink 类型链路。

3.1.9虚拟路由器VR(VirtualRauter)在软、硬件层实现物理路由器的功能仿真,属于一种逻辑设备。每个VR应该具有逻辑独文的路由表和转发表,这样就使不同VPN间的地址空间可以重用,并保证了VPN内部路由和转发的隔离性。3.1.10闭合用户群 CUG:Closed User Graup)指很多特定的用户站点形成一个闭台的用户群,通过基于网络的I沪-VPN业务来保证其间的通讯,并防止未经授权的其他站点访间这些站点;某个CUC内部使用私有的IP地址,多个CUC之间的地址空间可以重川。本业务特性防止了未经授权的包扩散到网络内部,包撤骗、在传输中修改数据包等攻击方式,并可以对不同类型包进行处理,统计和计费。3.1.11隧道 (Tunnel)

是利用一种协议来传输另外一种协议的技术,主要利用隧道协议来实现这种功能。隧道技术涉及了3种协议,隧道协议,隧道协议下面的承载协议和隧道协议所承载的被承载协议。如果被承载协议是网络层协议(如IP)则此隧道称之为3层隧道:如果被承载协议是链路层协议(如PIP)则称之为二层隧道,见图3。

被承鼓协设

隧道协议

平载协议

图3隧道协议的承载协议和被承载协议3.1.12虚拟专用网 VPN [Virtuai Private Network]简单定义为在共享网络中,通过多种技术(如隧道,加举等)实现原有专用网络的能力,并在保证网络的安全性、可靠性、可管理性的同时提供更强的扩展性和灵活性。3.2缩略语

BGP-MP

ATM Adaptatiun Layer 5

Accees Control List

Address Resolution Protocol

Autonomous Systen

Autonomous System Boundary RouterAsynchronous Transfer Made

Border Cateway Protocol

Border Gateway Protocol

MultiProtocol Exlension for BGP-4Cuslomer Edige

Commor Open Policy Service

Custorer Preigcs Equiprnenl

ATM适配层 S

接人控制列表

地址解析协设

自治域

自治域边界路由器

弊步传输模式

近界网关协议

逆界网关协议第4版

多协议扩展的BCP协议

用产边缘

公共开放策略业务

用广驻地设备

YD/T 11902002

RADIUS

Customer Premises Network

Closed User Group

Defense Data Network

Dynamic Host Configuration ProlocalDala-Link Connection ldentifierDemilitarized Zone

Digilel Subseriber Line

Edgc Device

Frame Relay

Internet Protncol

Internetwork Peckect Fxc:hangeIPSecurity

Integrated Services Digital NetworkLayer 2 Transport Prutocol

L2TP Acoess Concentrator

Lightweight Directory Aceess ProtocolLogical Link Control

1.2TP Network Server

Multiprotocol Label SwitrhingMaximum Transmission tnit

Network Address TranslationiNelwork Tayer Protocol ldentificationNelwork Managenient System

用户驻地网

闭合用户群

防卫数据网

动态主机配置协设

数据链略连接标识

隔离区

数字用户线

边缘设备

頔中继

因特网协议

包交换协议

IPSee协议

综合业务数字网

二层传送协议

L2TP接人案合器

轻量目录访问协议

逻辑链路控制

L2TP网络服务器

多协设标练交换

最大传送单元

网络地址转换

网络层协议标识符

网络管理系统

Operation, Administration, uud MuirtenanceOpen Short Path First

Pider router

Prvider Edge rouler

Pinl to Point Protocal

PpP over Ethernet Protoal

PPP ovcr ATM Protacol

Pnblic Switched 'Telephone NetworkQuality uf Scrvie

Remute Access Dial-In User ServiceRauling Infoimation ProtocolService Level Agreencnt

Servic: Managemcnt System

Sabnetwurk Accesy Protocol

Virlual Charunel Cannection

Virlual Channel Identifier

Virtual Leascd Line

Virtual Privale Dial NetworkVirtual Path Identifer

Virtual Private LAN Scgment

Virtual Private Roule Network操作、管理和维护

开效最短路径

运营商路由器

运营商边缘路由器

点到点协议

PPPoE 协议

PPPaA协议

公众交换电话网

服务质量

远程接入/拨号用户业务

踏由信息协议

业务等级协商

业务管理系统

子网接人协议

虚通道连接

虚拟通道标识符

虚拟租用线

虚拟专用拨号网络

虚拟路径标识符

虚拟专用 LAN 网段

虚拟专用路由网络

Virtual Router

Exchange IDerrtificalion

组网与设备总体要求

虚拟路由器

交接标识符

YD/T 1190—2002

本章规定了IP-VPN业务的设备功能实现和IP-VPN业务提供的总体技术要求,用于确保IP-VPN的实现及业务互通。

1)支持不同等级的安全机制

2)基于网络的TP-VPV业务特性由边缘设备实现,核心设备只完成标准的路由、转发。3)不限制在VPN域中或在骨干网中便用的路由协议。4)多个VPN间助址空间可以重用。5)每个不同的VFN允许有不间的QoS配置。6)VPN大小只受设备资源限制(如CPU处理能力、内存人小等);在PE设备上,对一个VPN的任何动作不能影响其他VPN。

7)支持VPN站点不通过运营商骨干网直接相连的组网模式(如后备通道),并灵活的使用末梢连接(Stub Link)和后备通道【Backdoor Link)作为外部路径和内部路径。8)适应不同的业务供模式(如业务提供商通过自己的网络提供VPN业务或通过租用其他运营商网络实现VPN业务)。

5 IP-VPN 的参考模型

本章主要描述了于IP-VPV的框架原理,并采用图例说明在VPN的实现过程中的相关功能模块以及相互的逻辑位置。

5.1IP_VPN 体系模型

图4主要描述了基于网练的P-VPV业务的关键特性集中于运营商网络的边缘设备实现:基丁网络的IP-PN采用端到端模型,其业务管理和网终管理需进行全网一体化管理;数据包通过骨下网传输时带要使用IF隧道技术。

网络管理和业务管理框架

IP公网

TP能道

图 4IP-VPN业务逐辑结构模型

YD/T 1190—2002

图 5 中描述了基于网络的 IP-VPN 的组网模型,并以两个 VPN 的组网应用为例,体现了 VPN 业务要求地址重用等特性

VPNB/站点2

VPNA/站点士

CEI-AI

VPNB/站点1

IPorMPLS

102/16

VPNA/站点2

IP OFMPIS

VPNA/站点3

PEl:运营商边蒙设备(ProviderEdgeDevice)P1、P2、P3:运师设备(Provider Derine)CE:用户边缘改备(CuatomerEdgeDevice)图 5IP-VPN组网糖型

适标展

CPE景

VPNB/站点3

在运营网络中,将网络分为3个层次:核心层(CoreLayer)、边缘层(FalgtLayer)和用户驻地层(CPE层),基于网络的IP-VPV业务对于每个层面中的设备,功能要求有很大差异:CPE层设备功能尽可能简单;边缘层具有复杂的业务娅理能力、用户接人控制能力和隧道处理能力;骨1层只需要完成通用的快速IP转发。基于网络的[P-VPNV 业务的或能特性实现主要体现于边缘设备。5.2基于网络的 IP-VPN 参考模型基于网络的[I-VPN参考模型见图6,由用户站点、边缘改备、ED隧道、NMSSMSforCustomer、NMSSMS forDevice及ResourceFarm多个功能特性模块组成。个用户站点在逻转体系模型中表现为一个CPE设备下辖的子网,它可与其他VFN的站点共同组建ExtranetVPV。一个用户站点一般只与一个PE设备相连,也可以存在多点连接(Mfulti-Hosme)或后备通道(BackdourLink)等多种连接h式。一个边缘设各通常支持多个虚拟路由器,存在丁运营商网络的边缘,完成终结接人链路、隧道建立维护等复杂业务控制功能,

EDTunulel是边缘设备间的隧道连接,多个虑拟路由器用户接入的数据流可以会聚到多个EDTunnel中;可以采用多种现存的IP隧道协议实现,如MPLS、IPSec和L2TP等。6

面询用户馨携口

IP健进

用户量

面向网路制接口

设备制www.bzxz.net

NMSSMS

NMSSMS

Reource Farm

多个周路

个或多个运普商域

图 6基于网结的 IP-VPN 替考模型鸡续

YD/T 1190-2002

面向用户橱提口

SMS部分负责管理VFN用户的信息;NMS负责管理VPN业务设备的信息:基于网络的IP-VPN业务一般由运营商管理,但也可以授权给用户完成部分管理功能,分别由网络侧/用广侧的NMS和SMS完成ReuurceFarm是统一存诺相关数据的区域,是:个逻辑模块,可以采用MIB方式实现,也可以来旧巨求方式;数据库本身可以采用分布式结构跨地域存在。5.3基于用户驻地设备的IP-VPN参考模型图7是基于用户设备的F-VPV参考模型。IP-VPN的业务处理功能全部由用户设备完成:用户设备之问建文端到端的IP隧道,骨于网设备只需要完成标准的IP转发功能,并不需要也不可能知道VPN用户的存在。

用户站点

EP随道

IP骨干网

IP随通

用户站点

图?基于用户设备的IP-VPN参考模型VPN用户站点之间的拓扑关系完全由用户维护。IP降避

用户站点

YD/T1190—2002

6业务定义

本章主要描述基于网络的[P-VPN的相关概念和业务需求,以规范后续标准的内容,并为设备功能设计、业务运营提供借监依据。

6.1基于两络的IP-VPN业务

基于网络的IP-VPN为用户提供端到端的互连型业务。对于基于网络的TP-VPN业务,在特定的IP-VPV域,一个用户站点连接到运营商某个PE设备中的虚拟路器上,由运营商设备完成用广的数据包到适当的的地的路由和转发;运营商的边缘设备负责学习和发布与它直接相连用户站点的路由信息。按照以下规则创建“了集”;两个站点只有在至少有一个“子集”同时包含了它们的时候才会通过骨十网建辽精互连接。这些“-于集“就是“虚拟专用网一一VirtualPrivateNelwork\。全少有一个VPN同时包含了两个站点时,两个站点间才会存在通过骨干网建立的“相互连接”。如果属于某个VPN的所有站点都属于同一个企业,则称为“IntranetVPN\,如果不同的站点属于多个企业,则称为“Extrume.VPN\。一个站点可以同时属于一个或多个VPN,即一个站点可以同时届于一个“Tnlrancl VPN”和多个“Extrunet VPN\6.2基于网络 IP-VPN 的业务要求6.2.1支持多种实施模式

I)支持站点接人VPN的同时能够接入Intemel。2)支持VPN站点归属一个或多个企业情况(Intrane/Extranct):在整个网络中,多个VPN存在着相连接的问题,VPN问建立连接时河倦需要按照策略实施接入控制功能(如包过滤和地划转换功能)。3)支持跨越多个自治域端到端的提供VN业务。4)支持VPN嵌套(CarrierafCarriers:Hierarchica)VPN):在某个VPN域内允许定义多个子VPN,每个子VPV都遵循本标推的柑关要求。6.2.2地址空间

1)单个 VPV 中所有地址惟一,多个VPV间的地址可以重用。2)最小程度地使用[P地址资源。3)允许采用NAT技术(如果用户采用IP作为3层协议接人)4)用户地址分配方式可采用自动分配(DHCP等)。6.2.3QoS/SLA

在基于网络的IP-VPN业务实施过程中,需要保证SLA参数规定的QoS相关属性(如丢包率、抖动、时延、带宽等等),并提供用户监控和审核执行情况的相应方案和工具。具体实现依赖现有的些QoS技术,比如InISery[RFC2211]、[RFC2212],DifServ[RFC2474]、[RFC2475]】和其他的二层流量工程技术[如ATM等。

应当支持多种级别的QoS能力,如尽力传送业务(Best-ellort)、基于每个VPV的SLA实施保证、严格QoS业务(VPN带宽保证GuaranteedBandwidthVN)等6.2.4支持多种用户连接接入

基于网络的IP_VPV业务实施用户的接人方式光关【如CABLEModem、xDSL,Etlrnet等)。6.2.5支持用户接入多种组网形态1)水久连接;

2)多点接人:

3)后备道:

4)临时性连接。

6.2.6动态路由

单播路由信息通过标准的路由协议在IP-VPN城内的各个用户端点间扩散(如OSPF、RIP、BCP-48

YD/T 11902002

等)。通过IP-VPNV网络,客个用户站点间可以交换路日信息。IP-VPN必须支持多点接入(Multi-home)模式的组网连接,以提高网络的可靠性。6.2.7多协设传输

承载的用户信息流量可以来用多种形式,用户站点可以根据需要选择使用的协议(如IPX、IP等)。6.2.8安全性要求

作为专网的替代型业务,IP-VPN必须保证数据的安全传送(如数据完整性、授权,验证、加密等)数据安全性是IP-VPN的一个重要的基本特性;为了方便用户应用和提高业务实施的灵活,IP-VPN设备还要支持按照用户需求的不同提供不同的安全级别保障,如用户鉴权和用户授权机制、用户资源保护(自动检测机制、接人控制机制)、可选的数据加密功能、数据完整性等。6.2.9跨越多业务提供商实施

对于基于网络的IP-VPN业务。必须具有狠强网络扩展能力,一个VPN 中的多个站点间允许跨越大范围地域位置存在。为了使此业务具有更强的适应性和确保其可操作性,IP-VPN业务必须能够支持多运营商协同提供此端到端业务。

6.2.10支持多种用户情息流

IP-VPN业务应当支持多种用产信息流,如IPv4/1Pv6、单播/组播。用户站点和网络侧的组播路由信息通过标雅组播路由协议扩散。用户站点的组播数据包将在向网缩发送时进行复制开发送到多个目的用户站点以实现组播业务的支持。6.2.11业务管理要求

a)基于网络的IP-VPV在管理的各个层面(网元、网络、业务、应用等)要为用户和提供商提供方便的错误定位、配微、计费、性能监测、安全性配置等一系列管理支撑能方。1)提供基于 VPN粒度和基于不同设备级别的 MIB库:2)基于VPN的故障臂理;

3) 基于 YPN 的 SLA 管理;

4)基于VPN的策略管理;

5)基于 YPN的安全臂理;

6)管理多种用户站点连接模式:7)管理多样的拓扑图;

名)管理多种业务实施模式:

9)管理多种用IP流(IPv4/IPv6、单播/组播/广播)b)每个站点/VPV的配置必须不能影响具他站点/VPN。1)添加/删除个站点将且仅将只在与它直接拥连的PE设备上完成:2)添加/删除一个指定VPN的某个站点应该与其他VP的站点无关(即使它们连接在同一PE设备。

c)实现标准的、支持自动维护和互通的管理平台是IP-VPN业务管理的月标:6.2.12计费要求

提供IP-VPN业务按照流量、时间、业务种类等多种方式计费,并提供相应工具按照用户需要灵活设置。

6.3基于网络的IPVPN分类

根据RFC2764,基于网络的IP-VPN可以按照不同应用产生的不同组网形态分为4种类型:虚拟租用线(VII)、虚拟专用路由网(VPRN)、虚拟专用授号网(VPDN)以及虚拟专用LAN网段(VPIS)。6.3.1 虚撤租用线 (Virtual Leased Line)VIL是YPN最简单的一形式,采用了点到点的连接模型,不支持Partial-Mfesh的拓扑能力,它通过运商的过缘节点问用户提供两个IF设备间的点到点连接业务。运营商的边缘节点与CPF设备之间可以采用任何类型的连接(如ATM,顿中继等),CPE设备之间传送的数据对于IF隧道透明。从用户角9

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。

标准图片预览:

- 热门标准

- 通信行业标准(YD)

- YD/T1684-2007 数字蜂窝移动通信网点对点短消息业务计费技术要求和检测方法

- YDC029-2003 电信设备和系统的高低频电磁兼容性改善技术要求

- YD/T1307-2004 800MHz CDMA 数字蜂窝移动通信网无线智能网(WIN)阶段1:接口测试方法

- YD/T1108-2001 CDMA 数字蜂窝移动通信网无线同步双模(GPS/GLONASS)接收机性能要求及与基站间接口技术规范

- YD/T1319-2004 通信电缆 —— 无线通信用 50Ω 泡沫聚乙烯绝缘编织外导体射频同轴电缆

- YD/T206.4-1997 架空通信线路铁件交叉支架

- YD/T1344-2005 IPv6 地址结构协议 —— IPv6 无状态地址自动配置

- YD/T2068.3-2010 2GHz TD-SCDMA 数字蜂窝移动通信网多媒体广播系统(TD-MBMS)网络管理技术要求(第一阶段) 第3部分:基于 CORBA 技术的网络资源模型设计

- YD/T1875-2009 800MHz/2GHz cdma2000 数字蜂窝移动通信网设备测试方法传统终端域(LMSD)移动交换子系统

- YD/T1763.3-2008 TD-SCDMA/WCDMA 数字蜂窝移动通信网通用用户识别模块(USIM)与终端间 Cu 接口测试方法 第3部分:通用用户识别模块应用工具箱(USAT)特性

- YD/T2941.2-2015 会话初始协议与传统网络协议互通的测试方法 第2部分:SIP和BICC互通

- YD/T1049-2000 800MHz CDMA 数字蜂窝移动通信网设备总测试规范:交换子系统部分

- YD/T1456.2-2006 900/1800MHz TDMA 数字蜂窝移动通信网业务交换点(SSP)设备测试方法(CAMEL3) 第2部分分组域(PS)

- YD/T1688.3-2011 xPON 光收发合一模块技术条件 第3部分:用于 GPON 光线路终端/光网络单元(OLT/ONU)的光收发合一模块

- YD/T1374.7-2007 2GHz TD-SCDMA/WCDMA 数字蜂窝移动通信网 lu 接口技术要求(第二阶段) 第7部分:服务区广播协议(SABP)

- 行业新闻

请牢记:“bzxz.net”即是“标准下载”四个汉字汉语拼音首字母与国际顶级域名“.net”的组合。 ©2025 标准下载网 www.bzxz.net 本站邮件:bzxznet@163.com

网站备案号:湘ICP备2025141790号-2

网站备案号:湘ICP备2025141790号-2