- 您的位置:

- 标准下载网 >>

- 标准分类 >>

- 通信行业标准(YD) >>

- YD/T 849-1996 开放系统互连安全体系结构

标准号:

YD/T 849-1996

标准名称:

开放系统互连安全体系结构

标准类别:

通信行业标准(YD)

标准状态:

现行-

发布日期:

1996-05-22 -

实施日期:

1996-11-01 出版语种:

简体中文下载格式:

.rar.pdf下载大小:

1.64 MB

点击下载

标准简介:

标准下载解压密码:www.bzxz.net

本标准扩大CCITTX .200的应用领域,增加了开放系统之间的安全保密通信的有关建议。本标准对参考模型各层使用的基本安全服务和机制及其适当的位性均作了明确的说明。此外对安全服务和机制与参考模吧之间在结构上的关系也作了描述在端系统、装配和组织中有可能需要附加的安全措施,这些安全措施在各种应用中均涉及到。支持这种附加措施所需要的安全服务的定义爪属于本标准的范围。 YD/T 849-1996 开放系统互连安全体系结构 YD/T849-1996

部分标准内容:

YD/T849---1996

本标准等同采用CCITTX.800(1991年版本)。CCITTX.800和IS)7498-2(售息处理系统放系统连

基本参考模型第2部分:安全体系结树》在技术1是完全等同的本标准的附录A,B,C为提示的附录本标准山邮电部电信科学研究规划院提出并归口。本标准出邮电部数据通信技术研究所负责起草。本标准主要起草人:钟嘉强。

YD/T849-1996

CCITT前言

CCITT(国际电报电话咨询委员会)是国际电信联盟(ITU)的-个常设机构,CCITT负责研究技个的、操作的和资费的问题,并且为了实现全世界电信标准化,对上述问题发布建议,每4年召开次的CCITT全体会议确定研究课题并批准中各研究组起草的建议.在两次全体会议之间,CCITT的成员可按CCITT第2号决议(1988年订于墨尔本)拟定的程序批准建议建议X.800由第V研究组起草,并根据第2号决议的程序于1991年3月22被批准16

中华人民共和国通信行业标准

开放系统互连安全体系结构

YD/T849.1996

idtCCITTx.800:1991

CCITTX.200阐述开放系统互连(OSI)参考模型。它为协调开放系统4连的现有建议和未来建议的开发提供框架

开放系统互连的标乃使不同类型的计算机系统能够相互连接,从而达到应用进程之间效通借的目的。在不同的场合,必须设置安全控制以保护在应用进程之间进行交换的信息。这种安全控制应出使非法获取成修政数据的行为得不偿失,或设法延长非法获取数据的时间,直到该数据失去价值。本标准定义的安全保密总体结构要素,可在需要保护开放系统之间的通信的场合使用。为保证通信的安全和保密,许在()SI范围内提供始终致的安全保密措施,本建议根据参考模型的框架为改进现有的(OSI建议或制定新的(OSI建议制定-些指导性准则和规定-些限制条件。有关安全保密通信的背景知识,对理解本建议是有帮助的。那些不熟悉安全保密通信的读择,不妨先参阅附录A。

本标准扩大了参考模型(CCITTX.200)的范围,增加了安全保密方面的内容。安全保密是通借协议的总体结构要素,但在参考模型中并未论述。1范围与应用领域

本标准:

a)提供参考模型可能提供的安全服务及其相关机制的总体说明;h)定义参考模型能够提供上述服务和机制的位置。本标准扩人CCITTX,200的应用领域,增加了开放系统之间的安全保密通信的有关建议。本标准对参考模型各层使用的基本安全服务和机制及其适当的位翼均作了明确的说明。此外,对安全服务和机制与参考模型之间在结构上的关系也作了描述。在端系统、装配和组织中有可能需要附加的安全措施,这些安全措施在各种应用中均涉及到。支持这种附加措施所需要的安全服务的定义不属于本标准的范围。

OSI的安全功能只关心端系统完成向其他端系统安全传递信息所使用的通信路径的可见方而,OSI的安全功能不涉及端系统、装配和组织中的安全措施,唯当涉及到在(SI内看得见的安全服务的选择及其位置的确定时例外。后一种安全服务应当有:·个标准,任不属于OSI建议的范围。本标准对CCITTX.200作了概念和原理上的补充,但未作任何修改。本标准不是实施方面的规范,也不是检定具体实施的-致性依据。2引用标准

下列标准所包含的条文,通过在本标准中引用而构成为本标准的条文。本标准山版时.所示版本均为有效。所有标准都会被修订,使用本标准的各方应探讨使用下列标准最新版本的可能性、CCITTX.200CCITT应用的开放系统互连参考模型IS0)7498:1984信息处理系统---开放系统互连—-基本参考模型中华人民共和国邮电部1996-05-22批准1996-11-01实施

YD/T 849-- 1996

IS07498-4:1989信息处理系统-开放系统互连基本参考模型-第4部分:管理租架1S07498/AD1:1987信息处理系统开放系统丘连基本参考模型传输

1s0 8648:1988

3定义与缩写词

信息处理系统

开放系统互连一—网络层的内部组织3.1本标准根据(CITTX.200的概念制定并使用该建议定义的下列术语:a)(N)连接

h)(N)数据传输

c)(N)实体

d)(N)设施

e)(N)层

f)开放系统

g)对等实休

h)(N)协议

j)(N)协议数据单元

k)(N)中继

1)路由选择

m)排序

n)(N)服务

P)(N)服务数据单元

()(N)用户数据

r)子网

s)OSI资源

t)传送语法

3.2本标准使用引自相应的CCITT建议/国际标准的术语如下:无连接型传输(ISO7498/AD1)

端系统(CCIIT X.200/ISO 7498)中继与路出选择功能(IS()8648)管理信息库(MIB)(ISO)7498-4)此外还使用广下列缩写词:

(OSI开放系统4连,

SDU服务数据单元;

SMIB安全管理信息库;

MIB管理信息库,

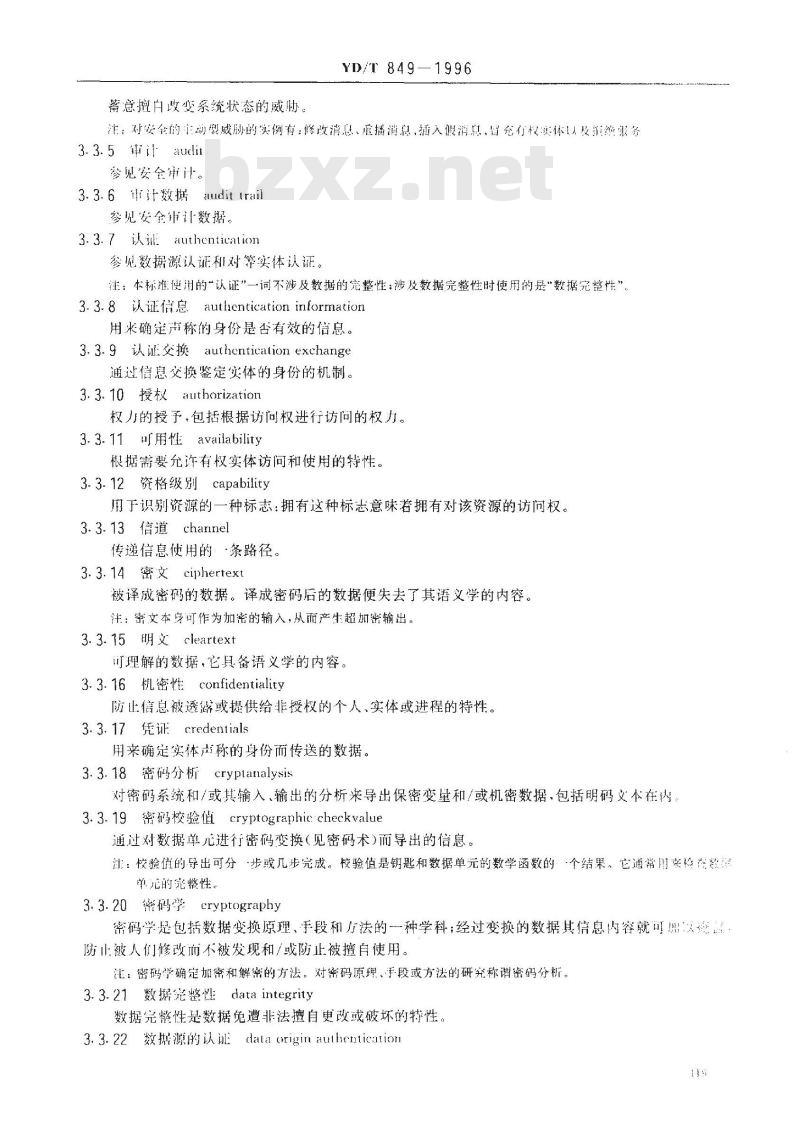

3.3本标准使用的定义如下:

3.3.1访问控制access cantrol

防止未经授权擅自使用资源,包括对以无权方式使用资源的预防。3.3.2访问控制表access control list有权访问资源的实体及其访问权的对照表。3.3.3可追性accountability

保证实体的行为可追溯到唯的实体的…种特性。3.3.4十动型威胁active threat118

增补1:无连接型

蓄意拽白变系统状态的威胁

YD/T 849—1996

注:对安金的主动型威胁的实例有:修改消息、重播消息,插入假消息,国充有权实体人及拍绝眼务3.3.5 t audlit

参见安全审计。

3.3.6计数据udit trail此内容来自标准下载网

参见安全市计数据。

3.3.7 认证 authcnticalion

参见数据源认证和对等实体认证。注:本标准使用的“认证”一词不涉及数据的完整性;涉及数据完整性时使用的是\数据完整性”,3.3.8认证信息authentication information用来确定声称的身份是否有效的信息。3.3.9 认i交换 authenticalion exchange通过信患交换鉴定实体的身份的机制。3.3.10授权authorization

权力的授予,包括根据访问权进行访问的权力。3.3.11可用性avaiiability

根据需要允许有权实体访问和使用的特性。3.3.12资格级别capability

用于识别资源的一种标志:拥有这种标志意味着拥有对该资源的访问权。3.3.13信道channel

传递信息使用的:条路径。

3.3.14密文 ciphertext

被译成密码的数据。译成密码后的数据便失去了其语义学的内容。注:密文本身可作为加密的输入,从而产生超加密输出。3.3.15明义 cleartext

可理解的数据,它具备语义学的内容。3.3.16机密性confidentiality

防止信息被透露或提供给非授权的个人、实体或进程的特性。3. 3. 17 凭证 credentials

用来确定实体声称的身份而传送的数据。3.3.18密码分析cryplanalysis

对密码系统和/或其输入、输出的分析来导出保密变量和/或机密数据,包括明码文本在内。3.3.19密码校验值cryptographiccheckvalue通过对数据单儿进行密码变换(见密码术)而导出的信息。江:校验值的导出可分步或几步完成。校验值是钥匙和数据单元的数学函数的·个结果,它通常用来给我整单兆的完整性。

3.3.20密码学cryptography

密码学是包括数据变换原理、手段和方法的一种学科;经过变换的数据其信息内容就可期以换点防止被人们修改而不被发现和/或防止被擅自使用。注:密码学确定加密和解密的方法。对密码原理、手段或方法的研究称谓密码分析。3.3.21数据究整性:data integrity数据完整性是数据免遭非法擅自更改或破坏的特性。3.3.22数据源的认证dala origin authentieation119

YD/T849-1996

检验收到的数据的发送源是否与击明内容相符。3.3.23解密dccipherment

解密是可逆加密操作的相应逆过程3.3.24解密处dccryption

参见解密。

3.3.25拒绝服务:derial ol service阻止合法的资源存取,或延迟对时间敏感的操作。3.3.26数字签名digital signatutc数字签名是附在数据单元的数据,或数据单元的密码变换(见密码学):通过该数据单儿的接收者能够证明数据单元的来源及其完整性和防止假冒。3.3.27加密encipherment

将数据变换为密码(见密码学)来产生密文。注:如密操作有可能是不可逆的,它使相应的解密过程成为不可能。3.3.28加密处理cncryption

参见加密。

3.3.29端至端加密end-to-end cncipherment数据在源端系统内或系统上的加密,并且只允许在目的地端系统内或系统上进行解密。(参见逐条链路加密)

3.3.30基于身份的安全策略identity-based securitypolicy凭用户、一群用户、或代表用广和被访问的资源/客体的实体的身份和/或属性的安全政策3.3.31完整性integrity

参见数据完整性。

3.3.32密钥key

控制加密和解密操作使用的一序列符号。3.3.33密钥管理key management根据安全政策,生成、储存、分布、删除、存档和应用密钥。3.3.34逐条链路加密link-by-link encipherment在通信系统的每一条链路上对数据分别进行加密(参见端至端加密)。注:在逐条链路加密的情况下,各个转接实体内的数据均以明文的形式裁示。3.3.35燥纵检测manipulation detection用来检验数据单元是否已被修改(偶然或有意的)的机制。3.3.36冒充 masqueradc

一个实体冒充为别的实体。

3.3.37公证notarization

将数据委托第三方进行登记,使第三方能够保证该数据的特性(如内容、源、时间和传递)的正确性。3.3.38被动型威胁passivethreat对借息的擅自透露(但不改变系统状态的一种威胁。3.3.39口令password

保密性认证信息,通常是由字符串构成。3.3.40对等实体认证peer-entity authcntication确证关联中的对等实体与所声称的相符。3.3.41物理安全physical security保护资源免遭蓄意和偶然性威胁使用的措施。120

3.3.42政策policy

参见安全政策。

3.3.43隐私权privacy

YI)/T849—1996

属了个人的控制权或影响,邸对于哪些与他们有关的信息可以采集和储存、哪些人间以间哪些六落露该信息的控制权和影响。

注:用于这个术语涉及个人权力,故不可能十分确切,而且除了作为申请安全的动机之外应当避免使用3.3.44否认repudiation

参与通信的实体之否认参加了通信的全部或部分过程。3.3.45路由选择控制routing control在进行路山选择的过程中使用一些规则来选择通过或绕过特定网络链路或转接点。3.3.46 基于规则的安全政策 rule-based security policy以全局规则为基础的安全政策对所有的用户均有效。这些规则通常依赖于被访间的资源保密程度以及用户、群用户、或代理用户的实体拥有的对应属性之间的比较。3.3.47安全审计security audit对系统记录和活动的独立复查和检查,以便检验系统的控制是否充分,确保该系统与现行政策同管理程序保持:-致,检测违反安全保密程序的行为以及介绍控制、政策和程序中被指出的任何变化。3.3.48安全审计数据security audit trail为了便于进行安全审查而收集的数据。3.3.49安全标签security label挂在资源(如数据单元)上的标签,指名或指出该资源的安全保密属性。注:上述标签的标记和/或耦合可以明显方式或隐含方式表示。3.3.50 安全政策security policy提供安全服务使用的-套准则(参见基于身份利基于规则的安全政策)。注:完整的安全政策照例应当包含诸多方面,从而超出了开放系统互边的范围。3.3.51安全服务security service山进行通信的开放系统的某一层提供的服务,对系统或数据传递提供充分的安全保障3.3.52有选择的字段保护selectivcfield protection为准备发送的信息中的特定字段提供保护。3.3.53敏感性sensitivity

敏感性是资源的种特性,表示资源的价值或重要性,并且可以包括易受袭击的敏感性3.3.54签名signature

参见数字签名。

3.3.55威胁threat

破坏安全的潜在危险。

3.3.56业务f分析traffic analysis根据业务流量的观察(有、无、数量、方向和频率)对信息进行推断。3.3.57业务流量的保密traficflowconfidentiality保护业务流量不被局外人分析的·种保密服务。3.3.58业务量填充trafficpadding生成假通信实例、假数据单元和/或在数据单元中生成假数据。3.3.59可信功能Trusted functionality根据某些准则,如安全政策所规笑的准则,被认为正确的功能4符号规则

YD/T 849--1996

本标雅使用的层符号与(CCITTX.200相同。若不加形容词,“服务”一词均指安全服务。5安全服务与机制的一般描述

5.1概述

本章介绍属于(OSI安全体系结构的安全服务和实现这些服务的机制。下述安全服务是基机的安全服务。实际上他们通常随非(SI服务和机制用在对应的层上及对应的组合中以满是安全政策利/或用要求。特殊的安全机制可用于实现基本安全机制的组合。实际的系统构造可实现直接调用的基本法全服务的特殊组合。

5.2安全服务

下列服务认为是安全服务。这些服务在(SI参考模型的框架内有选择地提供,认证服务要求有不地存储的认证信息和为认证而传送的数据(见证)。5.2. 1认证

这些服务规定下述的通信对等实体和数据源的认证。5.2.1.1对等实体认证

当由(N)层提供时,该服务向(N十1)实体保证,对等实体与声称的(N十1)实体相符。本服务在连接建立阶段或往往在数据传送阶段可用来确认一个或多个实体同·个或多个实体相连接时的身份。本服务仅在有效使用时间内确保某实体冒充另一个实体或擅自重放前·个连接的尝试成为不可能。无论使用或不使用完好性自诊机制都可以使用单方和对等实体之间的相认证机制,从确获得一定程度的安全保护。

5.2.1.2数据源认证

当本服务出(N)层提供时,它向(N十1)层证实,某数据源与所声称的对等(N+1)实体相符数据源认证服务提供数据单元资源的证实。本服务不提供对数据单元的复制或修改的预防性保护。5.2.2访问控制

本服务防山无权用户通过OSI擅自使用可访问的资源。这些资源可能是通过(SI协议访间的(S1资源或非()SI资源。本保护服务可用于对个资源的多种访问(如通信资源的使用,信息资源的读、写删除,处理资源的执行)或对一个资源的所有访间。访问控制应符合各种安全政策(见6.2.1.1)。5.2.3数据保密

这些服务按下述方法保护数据未经许可不得透露。5.2.3.1连接保密

本服务为(N)连接的所有(N)用户数据提供保密。注:取决于使用和层,它可能不适合于保护所有数据,如经处理的数据或连接请求中的数据。5.2.3.2光连接保密

本服务为单个无连接型(N)-SDU中的所有(N)用户数据提供保密5.2.3.3选择字段保密

本服务为(N)连接或单个无连接型(N)-SDU的(N)用户数据中的所选字段提供机密性5.2.3.4业务流量保密

本服务为有可能从业务流量的观测结果中得到的信息提供保护,5.2.4数据完整性

YD/T 8491996

这些服务对抗主动型威胁,并可采用下列的形式之“:注:在连接,潜在该连接开始附使用对等实体认证服务,在该注接的生存期使用数搬究整性服务,便可其尚地为在连接传举的所有数据的资源提供认证,为这些数据单元的完整性提供保证,附解地为数据单心约复制选行检测(如使川序号)

5.2.4.1有恢复能力的连接完整性本服务为(V)连接的所有(N)用户数据提供完整性保证,对,-个完整的SDU序列内的任何数据的修收,拍人,删除或重放的检测(试图进行恢复)5.2.4.2无恢复能力的连接光整性如5.2.4.1.但无恢复企图。

5.2.4.3有选择的等段连接完整性本服务为在连接I:传送(N)-SDU的(N)用户数据内的所选字段提供完整性,检测所选字段是否L被修政、插人、删除或重放。

5.2.4.4无连接完整性

当由(N)偿提供时,本服务对所中请的(N十1)实体提供完整性保证。本服务为单无连接SDU提供完整性,检测收到的SDUI是否已被修改。此外,还可以有限形式提供对重放行为进行检测。

5.2.4.5有选择的字段无连接完整性本服务为单无连接SIUI内的被选字段提供完整性,检测被选字段是否被修改。5.2.5抗否认

本服务可采用-种或两种形式。

5.2.5.1凭源端证据的抗否认服务接收数据的一方获得发送方发送数据的证据,以防止发送方以欺骗的手段否认发送数据或其内容的任何企图

5.2.5.2凭交付证据的抗否认型服务发送数据的方获得交付数据的证据,以防止收方以欺骗的手段否认收到数据或其内容的任何图。

5.3特定安全机制

下列机制可加到适当的N)层以便提供5.2所述的些服务5.3.1删密

5.3.1.1加密机制能够为数据或业务流量信息提供保密,并补充其他的安全机制或扮演其中的某个价色如下节所述。

5.3.1.2加密算法有可逆和不可逆两种形式。可逆加密算法大致又可分为两种类型:a)对称(如秘密密钥)型加密:知道加密密钥意味着知道解密钥,反之亦然;b)不对称(如公开密钥)型加密:知道加密密钥并不意味着知道解密密钥,反之亦然,这种系统便用的两把密钥有时也叫做“公开密钥\和专用密钥”。不可逆加密弹法可使用或不使用密钥。在使用密钥的场合可使用公开或专用密钥(密钥),5.3.1.3除在:-些不可道加密算法的情况下,加密机制的存在意味着应出使用密钥管理机制有关密钥管理方法论的·些指导性原则在8.4中给出。5.3.2数字签名机制

本机制定义两顶程序:

a)签署数据单元;

b)检验被签器的数据单元。

第·项进程使用签名者的专用(即独-一无二和保密的)信息。第项进程使用公开的程序和请息.值123

YD/T 849--1996

该程序和信息不能用来守出签名渐的专用信息。5.3.2.1签名进程包括使用签者的专用信息对数据单元进行加密,或生成数册单元的密码学校验值。

5.3.2.2检验进程包括使用公开的程序和信息来确定所签的名是否使用签名者的专用信息签罩的5.3.2.3签名机制的主要特性是保证只能使用签名者的专用信息进行签名。因此,出检验签名时、任何时候都应当能够向第三方(例如裁判或仲裁)证明只有专用信息的唯-所有者能够生成签名。5.3.3访问控制机

5.3.3.1这些机制可使用实体的合法身份或资料(例如在给定实体集的成员身份)或实体的能力以确定和实施实体的访问权。若实体企图使用非法资源,或企图通过不合理的访问方式使用合法资源,见访问控制功能将阻止这种企图并可报告这种情况的发生以便产生聲告和/或作为安全审查数据的:-部分进行记录。仪当发起者实施访问控制权时方能向发信方发送拒绝接受无连接型数据传输的通知。5.3.3.2访问控制机制可使用下列各项之项或若十项实现:)存放对等实体的访问权的访问控制信息库。这种信息可出认证中心或被访间的实体,以访问控翻表成以等级式或分布式结构矩阵的形式保存。本项要求首先通过对等实体的认证b)认证信息,如门令,凭实体是否拥有认证信息并能在适当场合出示信息就可证实该实体是否有防问权

c)资格,凭实体是否具备资格并能在适当场合出示该资格就可证明该实体是否有权访问该功能所定义的实体或资源。

注:资格不应当是强制性的,而应当是通过信用的方式提供。d)安全标签,通常是根据安全政策使用此种标签来批准或拒绝实体的访问权。e)试探访问的时间。

{)试探访问的路由。

g)访问持续时间。

5.3.3.3访问控制机制可加在通信关联的任-端和/或中间的任-点。加在发端或中间的任一点的访问控制用来确定发信方是否有权同收信方进行通信,利/或可以使用听要求的通信资源,

连接型数据传输的目的端要求对等层访问控制机制,必须首先在源端给比,并求人安全管理信息库(见6.2和8.1)。

5.3.4数据完整性机制

5.3.4.1数据完整性包括两个方面:单个数据单元或段的完整性;数据单元流或字段流的先整性。提供这两种完整性服务时,通常分别使用不同的机制,虽然提供后种服务时不提供前·种服务是不切实际的。

5.3.4.2确定单个数据单元的完整性包括在发送实体和接收实体进行的两个过程。发送实体在数据单元附…个分量;这个分量是该数据本身的函数。这个分量可能是补充信息.例如数据块校验码或密码段验道、而它本身义可生成密码.接收实体生成相应的分量并同收到的分量相比较来确楚该数据是否在传输过程曾经被修改过。这个机制本身并不能够保护单个数据单元免遭重放。若在适出结构层检测到数抛单元巴被处理过,则势将导致该层或高层采取恢复措施(例如进行重发或纠错)。5.3.4.3在连接型数据传送的情况下,为了保护数据单元序列究整(即防止数据序号错乱和失、重放、插或修改数据),就应当使用某种明排序的形式,如序列编号、加盖时戳或密码链。5.3.4.4在无连接型数据传输中,可使用时戳在有限范围内保护分别数据单元免遇重放。5.3.5认证交换机制

5.35.1罚用于认证交换的…此技术如下:a)使用认证信息,例如出发送实体提供的口令并由接收实体检验【令;124

h)密码技术;

()便用实体的某些特性和/或所有权YD/T849-1996

5.3.5.2为了提供认证对等实体的服务,可将认证机制设在(V层。若该机制在认证某实体时置告实败,则其结果将是拒绝建立或中止连接,另外还可能导致向安全审计数据输入数据和/成间安全管弹中心报告,

5.3.5.3当使用密码技术时.可同时使用“握手”协议来保护这些密码免遭重放(即保证其保密状态5.3.5.4选择认证交换技术时,可根据不同情况分别使用下列方法:a)时戳与周步时钟;

b)两方和:方握于(分别使用于单向和相五认证场合);<)使用数字签名和/或公证机制的抗否认型服务5.3.6业务填充机制

业务量填充机制可用来提供各种等级的保护以防止业务量分析。本机制仅当业务填充受服务明保护时才能奏效。

5.3.7路由选择控制机制

5.3.7.1路由可通过动态方式或预先安排方式选择,即只使用物理上稳定可靠的子网、继网成链路,5.3.7.2当端系统发现数据受到持续性的非法处理时,它可以指示网络服务提供考另选路出来文连接。

5.3.7.3带某种安全标签的数据有可能受安全政策的约束,禁通过某些子网、中继网或链路,另外连接的发起者(或无连接型数据单元的发送者)可以提出有关路由选择的警告,要求避免通过特定子网、链路或中继网。

5.3.8公证机制

5.3.8.1有关在两个或多个实体之间进行传递的数据特性:如数据的完整性、数据源,传递时间和用的地,均可借助于公证机制加以保证。保证是由第三方公证人提供的,公证人接受通信实体的委托并掌据提供可证明的保证所需要的信息。根据公证人提供的服务的需要,每一个通信实例可分别使用数据签名、密码和完整性机制。当调用上述公证机制时,数据就通过受保护的通信实例和公证人在进行通信的实体之问进行传递。

5.4普遍适用的安全机制

本章阐述的多种机制并非只适用于某一种服务。因此,在第7章中所述的“些机制准未明品地指出用哪特定层。这些安全机制的某一部分可以看成为安全管理的某些方面(见第8章),这此机制能重要性通常是直接与所需要的安全等级有关。5.4.1可倍功能

5.4.7.1可信功能可用来扩大其他安全机制的范围或发挥它的效力。任何直接提供安全机制或使用该机制的功能,应当是有信用的。5.4.1.2用来保证1述信用的规程不属于本标准的范围。这样的规程可用硬件和软件实现.而在1何情况下均随可看到的威胁的程度以及受保护的信息的价值而异。5.4.1.3这些规程的成本通常是昂贵的,而且难于实现。为了尽量减少上述困难,可选择采用模块化结构来实现上述安全功能,把这些模块同非安全功能加以分开,并允许该非安全功能提供上述安全功能。

5.4.7.4在受保护的层的上层,对相关的任何保护均应当通过其他于段提供,例如适当的可借功5.4.2安全标签

5.4.2.1包含数据的资源可携带安全标签,例如敏感度指示。传递数据时,往往需要问时传递适客全保密标签。这种标签可能是被传递的数据中携带的附加数据,出可能是隐含的标签,例如使用特宝谢楚对数据进行加密,或者是数据的上下文,源或路出。显式安全标签必须易识别和下检验,班外这些标餐与数据之问的连接必须准固。5.4.3非件两检测

YIT849--1996

5.4.3.1安全事件的检测包括对明显违反安全措施的检溯.也可以包括对“正常”件的检测.例如成谢的语尚成登)、安全事件可由(S内的实体(包折安全机制)检测,行美害件的构成说明用事件理的理(觅8.3.1)负覆提供,:·检测到某种安全事件就可能导改下列动作:1)件的本地报告;

中件的远端报告;

2,证蒙事件:见5.4.3);

0)恢复动作(见5.4.4)。

1选安全相关事件的实例如下:

)对特定安全的违章:

b)有选择的特定事件;

()非件发生计数的溢出

5.4.3.2有关这方面的标准将考虑有关事件报告和记录的信息的传输,以及这种传输使用的谱法利语义学的能义

5.4.4安全审计数据

5.4.4.1安全审计数据提供有价值的安全机制,通过安全审查可检测和观察对安全的违章行为安全审查是专门检查系统记录和活动情况的独立业务,其月的是测试系统控制是否足够,是否符合现行政策和操作规程,帮助评估损失并推荐对控制、政策和规程应做哪此修改。安全审查要求把安全审在数据中!有关安全方面的信息记录下来,并对从该数据中获得的信息进行分析并生成报告。对这些信息的让可视为安全机制的内容,并将在本条中描述。至于分析和报告的生成则被认为应当列入安全管理功能(见- 3. 2).

.4.4.2安全审查数据中的信息可以根据拟记录的安全相关事件的性质加以分类(例如,对安全的明融违章或成功的操作)来满足各种不同的要求。了解安全审查数据记录的信息就可以防止产生威胁安全的潜在隐患。5.4.4.3开放系统互连的安全审查数据应考虑哪些信感可以记录·在什么情况小需要记录,以及对用广换安全审查信息的语法和语义学的定义。5.4.5安全的恢复

5.4.5.1安全的恢复机制的作用是处理来自事件处理和管理功能的机制的请求,许使·套规则完成恢复动作。恢复动作有以下三种:a)瞬时性;

bh)脂时性;

c)长期性,

铡如:

瞬时动作可立即中止操作,如拆线:临时性动作能导致某一实体暂时失去效用;长期性动作可以把某-一实体列入“黑名单”,或者改变…把密销。5、4.5.2应当标准化的协议包括恢复动作和安全恢复管理协议(8.3.3)。5.5安全服务与机制之间的相互关系表!列出哪些机制在某种场合适合于单独或联合提供哪些服务的实例,本表括地列出机制与服务之间的关系,但并不是最后确定的。表中的各项服务与机制分别了5.2利5.3说期,十美系的详细说明你第6章中给出。

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。

本标准等同采用CCITTX.800(1991年版本)。CCITTX.800和IS)7498-2(售息处理系统放系统连

基本参考模型第2部分:安全体系结树》在技术1是完全等同的本标准的附录A,B,C为提示的附录本标准山邮电部电信科学研究规划院提出并归口。本标准出邮电部数据通信技术研究所负责起草。本标准主要起草人:钟嘉强。

YD/T849-1996

CCITT前言

CCITT(国际电报电话咨询委员会)是国际电信联盟(ITU)的-个常设机构,CCITT负责研究技个的、操作的和资费的问题,并且为了实现全世界电信标准化,对上述问题发布建议,每4年召开次的CCITT全体会议确定研究课题并批准中各研究组起草的建议.在两次全体会议之间,CCITT的成员可按CCITT第2号决议(1988年订于墨尔本)拟定的程序批准建议建议X.800由第V研究组起草,并根据第2号决议的程序于1991年3月22被批准16

中华人民共和国通信行业标准

开放系统互连安全体系结构

YD/T849.1996

idtCCITTx.800:1991

CCITTX.200阐述开放系统互连(OSI)参考模型。它为协调开放系统4连的现有建议和未来建议的开发提供框架

开放系统互连的标乃使不同类型的计算机系统能够相互连接,从而达到应用进程之间效通借的目的。在不同的场合,必须设置安全控制以保护在应用进程之间进行交换的信息。这种安全控制应出使非法获取成修政数据的行为得不偿失,或设法延长非法获取数据的时间,直到该数据失去价值。本标准定义的安全保密总体结构要素,可在需要保护开放系统之间的通信的场合使用。为保证通信的安全和保密,许在()SI范围内提供始终致的安全保密措施,本建议根据参考模型的框架为改进现有的(OSI建议或制定新的(OSI建议制定-些指导性准则和规定-些限制条件。有关安全保密通信的背景知识,对理解本建议是有帮助的。那些不熟悉安全保密通信的读择,不妨先参阅附录A。

本标准扩大了参考模型(CCITTX.200)的范围,增加了安全保密方面的内容。安全保密是通借协议的总体结构要素,但在参考模型中并未论述。1范围与应用领域

本标准:

a)提供参考模型可能提供的安全服务及其相关机制的总体说明;h)定义参考模型能够提供上述服务和机制的位置。本标准扩人CCITTX,200的应用领域,增加了开放系统之间的安全保密通信的有关建议。本标准对参考模型各层使用的基本安全服务和机制及其适当的位翼均作了明确的说明。此外,对安全服务和机制与参考模型之间在结构上的关系也作了描述。在端系统、装配和组织中有可能需要附加的安全措施,这些安全措施在各种应用中均涉及到。支持这种附加措施所需要的安全服务的定义不属于本标准的范围。

OSI的安全功能只关心端系统完成向其他端系统安全传递信息所使用的通信路径的可见方而,OSI的安全功能不涉及端系统、装配和组织中的安全措施,唯当涉及到在(SI内看得见的安全服务的选择及其位置的确定时例外。后一种安全服务应当有:·个标准,任不属于OSI建议的范围。本标准对CCITTX.200作了概念和原理上的补充,但未作任何修改。本标准不是实施方面的规范,也不是检定具体实施的-致性依据。2引用标准

下列标准所包含的条文,通过在本标准中引用而构成为本标准的条文。本标准山版时.所示版本均为有效。所有标准都会被修订,使用本标准的各方应探讨使用下列标准最新版本的可能性、CCITTX.200CCITT应用的开放系统互连参考模型IS0)7498:1984信息处理系统---开放系统互连—-基本参考模型中华人民共和国邮电部1996-05-22批准1996-11-01实施

YD/T 849-- 1996

IS07498-4:1989信息处理系统-开放系统互连基本参考模型-第4部分:管理租架1S07498/AD1:1987信息处理系统开放系统丘连基本参考模型传输

1s0 8648:1988

3定义与缩写词

信息处理系统

开放系统互连一—网络层的内部组织3.1本标准根据(CITTX.200的概念制定并使用该建议定义的下列术语:a)(N)连接

h)(N)数据传输

c)(N)实体

d)(N)设施

e)(N)层

f)开放系统

g)对等实休

h)(N)协议

j)(N)协议数据单元

k)(N)中继

1)路由选择

m)排序

n)(N)服务

P)(N)服务数据单元

()(N)用户数据

r)子网

s)OSI资源

t)传送语法

3.2本标准使用引自相应的CCITT建议/国际标准的术语如下:无连接型传输(ISO7498/AD1)

端系统(CCIIT X.200/ISO 7498)中继与路出选择功能(IS()8648)管理信息库(MIB)(ISO)7498-4)此外还使用广下列缩写词:

(OSI开放系统4连,

SDU服务数据单元;

SMIB安全管理信息库;

MIB管理信息库,

3.3本标准使用的定义如下:

3.3.1访问控制access cantrol

防止未经授权擅自使用资源,包括对以无权方式使用资源的预防。3.3.2访问控制表access control list有权访问资源的实体及其访问权的对照表。3.3.3可追性accountability

保证实体的行为可追溯到唯的实体的…种特性。3.3.4十动型威胁active threat118

增补1:无连接型

蓄意拽白变系统状态的威胁

YD/T 849—1996

注:对安金的主动型威胁的实例有:修改消息、重播消息,插入假消息,国充有权实体人及拍绝眼务3.3.5 t audlit

参见安全审计。

3.3.6计数据udit trail此内容来自标准下载网

参见安全市计数据。

3.3.7 认证 authcnticalion

参见数据源认证和对等实体认证。注:本标准使用的“认证”一词不涉及数据的完整性;涉及数据完整性时使用的是\数据完整性”,3.3.8认证信息authentication information用来确定声称的身份是否有效的信息。3.3.9 认i交换 authenticalion exchange通过信患交换鉴定实体的身份的机制。3.3.10授权authorization

权力的授予,包括根据访问权进行访问的权力。3.3.11可用性avaiiability

根据需要允许有权实体访问和使用的特性。3.3.12资格级别capability

用于识别资源的一种标志:拥有这种标志意味着拥有对该资源的访问权。3.3.13信道channel

传递信息使用的:条路径。

3.3.14密文 ciphertext

被译成密码的数据。译成密码后的数据便失去了其语义学的内容。注:密文本身可作为加密的输入,从而产生超加密输出。3.3.15明义 cleartext

可理解的数据,它具备语义学的内容。3.3.16机密性confidentiality

防止信息被透露或提供给非授权的个人、实体或进程的特性。3. 3. 17 凭证 credentials

用来确定实体声称的身份而传送的数据。3.3.18密码分析cryplanalysis

对密码系统和/或其输入、输出的分析来导出保密变量和/或机密数据,包括明码文本在内。3.3.19密码校验值cryptographiccheckvalue通过对数据单儿进行密码变换(见密码术)而导出的信息。江:校验值的导出可分步或几步完成。校验值是钥匙和数据单元的数学函数的·个结果,它通常用来给我整单兆的完整性。

3.3.20密码学cryptography

密码学是包括数据变换原理、手段和方法的一种学科;经过变换的数据其信息内容就可期以换点防止被人们修改而不被发现和/或防止被擅自使用。注:密码学确定加密和解密的方法。对密码原理、手段或方法的研究称谓密码分析。3.3.21数据究整性:data integrity数据完整性是数据免遭非法擅自更改或破坏的特性。3.3.22数据源的认证dala origin authentieation119

YD/T849-1996

检验收到的数据的发送源是否与击明内容相符。3.3.23解密dccipherment

解密是可逆加密操作的相应逆过程3.3.24解密处dccryption

参见解密。

3.3.25拒绝服务:derial ol service阻止合法的资源存取,或延迟对时间敏感的操作。3.3.26数字签名digital signatutc数字签名是附在数据单元的数据,或数据单元的密码变换(见密码学):通过该数据单儿的接收者能够证明数据单元的来源及其完整性和防止假冒。3.3.27加密encipherment

将数据变换为密码(见密码学)来产生密文。注:如密操作有可能是不可逆的,它使相应的解密过程成为不可能。3.3.28加密处理cncryption

参见加密。

3.3.29端至端加密end-to-end cncipherment数据在源端系统内或系统上的加密,并且只允许在目的地端系统内或系统上进行解密。(参见逐条链路加密)

3.3.30基于身份的安全策略identity-based securitypolicy凭用户、一群用户、或代表用广和被访问的资源/客体的实体的身份和/或属性的安全政策3.3.31完整性integrity

参见数据完整性。

3.3.32密钥key

控制加密和解密操作使用的一序列符号。3.3.33密钥管理key management根据安全政策,生成、储存、分布、删除、存档和应用密钥。3.3.34逐条链路加密link-by-link encipherment在通信系统的每一条链路上对数据分别进行加密(参见端至端加密)。注:在逐条链路加密的情况下,各个转接实体内的数据均以明文的形式裁示。3.3.35燥纵检测manipulation detection用来检验数据单元是否已被修改(偶然或有意的)的机制。3.3.36冒充 masqueradc

一个实体冒充为别的实体。

3.3.37公证notarization

将数据委托第三方进行登记,使第三方能够保证该数据的特性(如内容、源、时间和传递)的正确性。3.3.38被动型威胁passivethreat对借息的擅自透露(但不改变系统状态的一种威胁。3.3.39口令password

保密性认证信息,通常是由字符串构成。3.3.40对等实体认证peer-entity authcntication确证关联中的对等实体与所声称的相符。3.3.41物理安全physical security保护资源免遭蓄意和偶然性威胁使用的措施。120

3.3.42政策policy

参见安全政策。

3.3.43隐私权privacy

YI)/T849—1996

属了个人的控制权或影响,邸对于哪些与他们有关的信息可以采集和储存、哪些人间以间哪些六落露该信息的控制权和影响。

注:用于这个术语涉及个人权力,故不可能十分确切,而且除了作为申请安全的动机之外应当避免使用3.3.44否认repudiation

参与通信的实体之否认参加了通信的全部或部分过程。3.3.45路由选择控制routing control在进行路山选择的过程中使用一些规则来选择通过或绕过特定网络链路或转接点。3.3.46 基于规则的安全政策 rule-based security policy以全局规则为基础的安全政策对所有的用户均有效。这些规则通常依赖于被访间的资源保密程度以及用户、群用户、或代理用户的实体拥有的对应属性之间的比较。3.3.47安全审计security audit对系统记录和活动的独立复查和检查,以便检验系统的控制是否充分,确保该系统与现行政策同管理程序保持:-致,检测违反安全保密程序的行为以及介绍控制、政策和程序中被指出的任何变化。3.3.48安全审计数据security audit trail为了便于进行安全审查而收集的数据。3.3.49安全标签security label挂在资源(如数据单元)上的标签,指名或指出该资源的安全保密属性。注:上述标签的标记和/或耦合可以明显方式或隐含方式表示。3.3.50 安全政策security policy提供安全服务使用的-套准则(参见基于身份利基于规则的安全政策)。注:完整的安全政策照例应当包含诸多方面,从而超出了开放系统互边的范围。3.3.51安全服务security service山进行通信的开放系统的某一层提供的服务,对系统或数据传递提供充分的安全保障3.3.52有选择的字段保护selectivcfield protection为准备发送的信息中的特定字段提供保护。3.3.53敏感性sensitivity

敏感性是资源的种特性,表示资源的价值或重要性,并且可以包括易受袭击的敏感性3.3.54签名signature

参见数字签名。

3.3.55威胁threat

破坏安全的潜在危险。

3.3.56业务f分析traffic analysis根据业务流量的观察(有、无、数量、方向和频率)对信息进行推断。3.3.57业务流量的保密traficflowconfidentiality保护业务流量不被局外人分析的·种保密服务。3.3.58业务量填充trafficpadding生成假通信实例、假数据单元和/或在数据单元中生成假数据。3.3.59可信功能Trusted functionality根据某些准则,如安全政策所规笑的准则,被认为正确的功能4符号规则

YD/T 849--1996

本标雅使用的层符号与(CCITTX.200相同。若不加形容词,“服务”一词均指安全服务。5安全服务与机制的一般描述

5.1概述

本章介绍属于(OSI安全体系结构的安全服务和实现这些服务的机制。下述安全服务是基机的安全服务。实际上他们通常随非(SI服务和机制用在对应的层上及对应的组合中以满是安全政策利/或用要求。特殊的安全机制可用于实现基本安全机制的组合。实际的系统构造可实现直接调用的基本法全服务的特殊组合。

5.2安全服务

下列服务认为是安全服务。这些服务在(SI参考模型的框架内有选择地提供,认证服务要求有不地存储的认证信息和为认证而传送的数据(见证)。5.2. 1认证

这些服务规定下述的通信对等实体和数据源的认证。5.2.1.1对等实体认证

当由(N)层提供时,该服务向(N十1)实体保证,对等实体与声称的(N十1)实体相符。本服务在连接建立阶段或往往在数据传送阶段可用来确认一个或多个实体同·个或多个实体相连接时的身份。本服务仅在有效使用时间内确保某实体冒充另一个实体或擅自重放前·个连接的尝试成为不可能。无论使用或不使用完好性自诊机制都可以使用单方和对等实体之间的相认证机制,从确获得一定程度的安全保护。

5.2.1.2数据源认证

当本服务出(N)层提供时,它向(N十1)层证实,某数据源与所声称的对等(N+1)实体相符数据源认证服务提供数据单元资源的证实。本服务不提供对数据单元的复制或修改的预防性保护。5.2.2访问控制

本服务防山无权用户通过OSI擅自使用可访问的资源。这些资源可能是通过(SI协议访间的(S1资源或非()SI资源。本保护服务可用于对个资源的多种访问(如通信资源的使用,信息资源的读、写删除,处理资源的执行)或对一个资源的所有访间。访问控制应符合各种安全政策(见6.2.1.1)。5.2.3数据保密

这些服务按下述方法保护数据未经许可不得透露。5.2.3.1连接保密

本服务为(N)连接的所有(N)用户数据提供保密。注:取决于使用和层,它可能不适合于保护所有数据,如经处理的数据或连接请求中的数据。5.2.3.2光连接保密

本服务为单个无连接型(N)-SDU中的所有(N)用户数据提供保密5.2.3.3选择字段保密

本服务为(N)连接或单个无连接型(N)-SDU的(N)用户数据中的所选字段提供机密性5.2.3.4业务流量保密

本服务为有可能从业务流量的观测结果中得到的信息提供保护,5.2.4数据完整性

YD/T 8491996

这些服务对抗主动型威胁,并可采用下列的形式之“:注:在连接,潜在该连接开始附使用对等实体认证服务,在该注接的生存期使用数搬究整性服务,便可其尚地为在连接传举的所有数据的资源提供认证,为这些数据单元的完整性提供保证,附解地为数据单心约复制选行检测(如使川序号)

5.2.4.1有恢复能力的连接完整性本服务为(V)连接的所有(N)用户数据提供完整性保证,对,-个完整的SDU序列内的任何数据的修收,拍人,删除或重放的检测(试图进行恢复)5.2.4.2无恢复能力的连接光整性如5.2.4.1.但无恢复企图。

5.2.4.3有选择的等段连接完整性本服务为在连接I:传送(N)-SDU的(N)用户数据内的所选字段提供完整性,检测所选字段是否L被修政、插人、删除或重放。

5.2.4.4无连接完整性

当由(N)偿提供时,本服务对所中请的(N十1)实体提供完整性保证。本服务为单无连接SDU提供完整性,检测收到的SDUI是否已被修改。此外,还可以有限形式提供对重放行为进行检测。

5.2.4.5有选择的字段无连接完整性本服务为单无连接SIUI内的被选字段提供完整性,检测被选字段是否被修改。5.2.5抗否认

本服务可采用-种或两种形式。

5.2.5.1凭源端证据的抗否认服务接收数据的一方获得发送方发送数据的证据,以防止发送方以欺骗的手段否认发送数据或其内容的任何企图

5.2.5.2凭交付证据的抗否认型服务发送数据的方获得交付数据的证据,以防止收方以欺骗的手段否认收到数据或其内容的任何图。

5.3特定安全机制

下列机制可加到适当的N)层以便提供5.2所述的些服务5.3.1删密

5.3.1.1加密机制能够为数据或业务流量信息提供保密,并补充其他的安全机制或扮演其中的某个价色如下节所述。

5.3.1.2加密算法有可逆和不可逆两种形式。可逆加密算法大致又可分为两种类型:a)对称(如秘密密钥)型加密:知道加密密钥意味着知道解密钥,反之亦然;b)不对称(如公开密钥)型加密:知道加密密钥并不意味着知道解密密钥,反之亦然,这种系统便用的两把密钥有时也叫做“公开密钥\和专用密钥”。不可逆加密弹法可使用或不使用密钥。在使用密钥的场合可使用公开或专用密钥(密钥),5.3.1.3除在:-些不可道加密算法的情况下,加密机制的存在意味着应出使用密钥管理机制有关密钥管理方法论的·些指导性原则在8.4中给出。5.3.2数字签名机制

本机制定义两顶程序:

a)签署数据单元;

b)检验被签器的数据单元。

第·项进程使用签名者的专用(即独-一无二和保密的)信息。第项进程使用公开的程序和请息.值123

YD/T 849--1996

该程序和信息不能用来守出签名渐的专用信息。5.3.2.1签名进程包括使用签者的专用信息对数据单元进行加密,或生成数册单元的密码学校验值。

5.3.2.2检验进程包括使用公开的程序和信息来确定所签的名是否使用签名者的专用信息签罩的5.3.2.3签名机制的主要特性是保证只能使用签名者的专用信息进行签名。因此,出检验签名时、任何时候都应当能够向第三方(例如裁判或仲裁)证明只有专用信息的唯-所有者能够生成签名。5.3.3访问控制机

5.3.3.1这些机制可使用实体的合法身份或资料(例如在给定实体集的成员身份)或实体的能力以确定和实施实体的访问权。若实体企图使用非法资源,或企图通过不合理的访问方式使用合法资源,见访问控制功能将阻止这种企图并可报告这种情况的发生以便产生聲告和/或作为安全审查数据的:-部分进行记录。仪当发起者实施访问控制权时方能向发信方发送拒绝接受无连接型数据传输的通知。5.3.3.2访问控制机制可使用下列各项之项或若十项实现:)存放对等实体的访问权的访问控制信息库。这种信息可出认证中心或被访间的实体,以访问控翻表成以等级式或分布式结构矩阵的形式保存。本项要求首先通过对等实体的认证b)认证信息,如门令,凭实体是否拥有认证信息并能在适当场合出示信息就可证实该实体是否有防问权

c)资格,凭实体是否具备资格并能在适当场合出示该资格就可证明该实体是否有权访问该功能所定义的实体或资源。

注:资格不应当是强制性的,而应当是通过信用的方式提供。d)安全标签,通常是根据安全政策使用此种标签来批准或拒绝实体的访问权。e)试探访问的时间。

{)试探访问的路由。

g)访问持续时间。

5.3.3.3访问控制机制可加在通信关联的任-端和/或中间的任-点。加在发端或中间的任一点的访问控制用来确定发信方是否有权同收信方进行通信,利/或可以使用听要求的通信资源,

连接型数据传输的目的端要求对等层访问控制机制,必须首先在源端给比,并求人安全管理信息库(见6.2和8.1)。

5.3.4数据完整性机制

5.3.4.1数据完整性包括两个方面:单个数据单元或段的完整性;数据单元流或字段流的先整性。提供这两种完整性服务时,通常分别使用不同的机制,虽然提供后种服务时不提供前·种服务是不切实际的。

5.3.4.2确定单个数据单元的完整性包括在发送实体和接收实体进行的两个过程。发送实体在数据单元附…个分量;这个分量是该数据本身的函数。这个分量可能是补充信息.例如数据块校验码或密码段验道、而它本身义可生成密码.接收实体生成相应的分量并同收到的分量相比较来确楚该数据是否在传输过程曾经被修改过。这个机制本身并不能够保护单个数据单元免遭重放。若在适出结构层检测到数抛单元巴被处理过,则势将导致该层或高层采取恢复措施(例如进行重发或纠错)。5.3.4.3在连接型数据传送的情况下,为了保护数据单元序列究整(即防止数据序号错乱和失、重放、插或修改数据),就应当使用某种明排序的形式,如序列编号、加盖时戳或密码链。5.3.4.4在无连接型数据传输中,可使用时戳在有限范围内保护分别数据单元免遇重放。5.3.5认证交换机制

5.35.1罚用于认证交换的…此技术如下:a)使用认证信息,例如出发送实体提供的口令并由接收实体检验【令;124

h)密码技术;

()便用实体的某些特性和/或所有权YD/T849-1996

5.3.5.2为了提供认证对等实体的服务,可将认证机制设在(V层。若该机制在认证某实体时置告实败,则其结果将是拒绝建立或中止连接,另外还可能导致向安全审计数据输入数据和/成间安全管弹中心报告,

5.3.5.3当使用密码技术时.可同时使用“握手”协议来保护这些密码免遭重放(即保证其保密状态5.3.5.4选择认证交换技术时,可根据不同情况分别使用下列方法:a)时戳与周步时钟;

b)两方和:方握于(分别使用于单向和相五认证场合);<)使用数字签名和/或公证机制的抗否认型服务5.3.6业务填充机制

业务量填充机制可用来提供各种等级的保护以防止业务量分析。本机制仅当业务填充受服务明保护时才能奏效。

5.3.7路由选择控制机制

5.3.7.1路由可通过动态方式或预先安排方式选择,即只使用物理上稳定可靠的子网、继网成链路,5.3.7.2当端系统发现数据受到持续性的非法处理时,它可以指示网络服务提供考另选路出来文连接。

5.3.7.3带某种安全标签的数据有可能受安全政策的约束,禁通过某些子网、中继网或链路,另外连接的发起者(或无连接型数据单元的发送者)可以提出有关路由选择的警告,要求避免通过特定子网、链路或中继网。

5.3.8公证机制

5.3.8.1有关在两个或多个实体之间进行传递的数据特性:如数据的完整性、数据源,传递时间和用的地,均可借助于公证机制加以保证。保证是由第三方公证人提供的,公证人接受通信实体的委托并掌据提供可证明的保证所需要的信息。根据公证人提供的服务的需要,每一个通信实例可分别使用数据签名、密码和完整性机制。当调用上述公证机制时,数据就通过受保护的通信实例和公证人在进行通信的实体之问进行传递。

5.4普遍适用的安全机制

本章阐述的多种机制并非只适用于某一种服务。因此,在第7章中所述的“些机制准未明品地指出用哪特定层。这些安全机制的某一部分可以看成为安全管理的某些方面(见第8章),这此机制能重要性通常是直接与所需要的安全等级有关。5.4.1可倍功能

5.4.7.1可信功能可用来扩大其他安全机制的范围或发挥它的效力。任何直接提供安全机制或使用该机制的功能,应当是有信用的。5.4.1.2用来保证1述信用的规程不属于本标准的范围。这样的规程可用硬件和软件实现.而在1何情况下均随可看到的威胁的程度以及受保护的信息的价值而异。5.4.1.3这些规程的成本通常是昂贵的,而且难于实现。为了尽量减少上述困难,可选择采用模块化结构来实现上述安全功能,把这些模块同非安全功能加以分开,并允许该非安全功能提供上述安全功能。

5.4.7.4在受保护的层的上层,对相关的任何保护均应当通过其他于段提供,例如适当的可借功5.4.2安全标签

5.4.2.1包含数据的资源可携带安全标签,例如敏感度指示。传递数据时,往往需要问时传递适客全保密标签。这种标签可能是被传递的数据中携带的附加数据,出可能是隐含的标签,例如使用特宝谢楚对数据进行加密,或者是数据的上下文,源或路出。显式安全标签必须易识别和下检验,班外这些标餐与数据之问的连接必须准固。5.4.3非件两检测

YIT849--1996

5.4.3.1安全事件的检测包括对明显违反安全措施的检溯.也可以包括对“正常”件的检测.例如成谢的语尚成登)、安全事件可由(S内的实体(包折安全机制)检测,行美害件的构成说明用事件理的理(觅8.3.1)负覆提供,:·检测到某种安全事件就可能导改下列动作:1)件的本地报告;

中件的远端报告;

2,证蒙事件:见5.4.3);

0)恢复动作(见5.4.4)。

1选安全相关事件的实例如下:

)对特定安全的违章:

b)有选择的特定事件;

()非件发生计数的溢出

5.4.3.2有关这方面的标准将考虑有关事件报告和记录的信息的传输,以及这种传输使用的谱法利语义学的能义

5.4.4安全审计数据

5.4.4.1安全审计数据提供有价值的安全机制,通过安全审查可检测和观察对安全的违章行为安全审查是专门检查系统记录和活动情况的独立业务,其月的是测试系统控制是否足够,是否符合现行政策和操作规程,帮助评估损失并推荐对控制、政策和规程应做哪此修改。安全审查要求把安全审在数据中!有关安全方面的信息记录下来,并对从该数据中获得的信息进行分析并生成报告。对这些信息的让可视为安全机制的内容,并将在本条中描述。至于分析和报告的生成则被认为应当列入安全管理功能(见- 3. 2).

.4.4.2安全审查数据中的信息可以根据拟记录的安全相关事件的性质加以分类(例如,对安全的明融违章或成功的操作)来满足各种不同的要求。了解安全审查数据记录的信息就可以防止产生威胁安全的潜在隐患。5.4.4.3开放系统互连的安全审查数据应考虑哪些信感可以记录·在什么情况小需要记录,以及对用广换安全审查信息的语法和语义学的定义。5.4.5安全的恢复

5.4.5.1安全的恢复机制的作用是处理来自事件处理和管理功能的机制的请求,许使·套规则完成恢复动作。恢复动作有以下三种:a)瞬时性;

bh)脂时性;

c)长期性,

铡如:

瞬时动作可立即中止操作,如拆线:临时性动作能导致某一实体暂时失去效用;长期性动作可以把某-一实体列入“黑名单”,或者改变…把密销。5、4.5.2应当标准化的协议包括恢复动作和安全恢复管理协议(8.3.3)。5.5安全服务与机制之间的相互关系表!列出哪些机制在某种场合适合于单独或联合提供哪些服务的实例,本表括地列出机制与服务之间的关系,但并不是最后确定的。表中的各项服务与机制分别了5.2利5.3说期,十美系的详细说明你第6章中给出。

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。

标准图片预览:

- 热门标准

- 通信行业标准(YD)

- YDC029-2003 电信设备和系统的高低频电磁兼容性改善技术要求

- YD/T1344-2005 IPv6 地址结构协议 —— IPv6 无状态地址自动配置

- YD/T1319-2004 通信电缆 —— 无线通信用 50Ω 泡沫聚乙烯绝缘编织外导体射频同轴电缆

- YD/T1875-2009 800MHz/2GHz cdma2000 数字蜂窝移动通信网设备测试方法传统终端域(LMSD)移动交换子系统

- YD/T5174-2008 2GHz TD-SCDMA 数字蜂窝移动通信网工程验收暂行规定

- YD/T2924-2015 移动分组核心网域名系统(DNS)设备测试方法

- YD/T901-2001 核心网用光缆层绞式通信用室外光缆

- YD/T1049-2000 800MHz CDMA 数字蜂窝移动通信网设备总测试规范:交换子系统部分

- YD/T1061-2000 同步数字体系(SDH)上传送 IP 的 LAPS 技术要求

- YD/T1456.2-2006 900/1800MHz TDMA 数字蜂窝移动通信网业务交换点(SSP)设备测试方法(CAMEL3) 第2部分分组域(PS)

- YD/T1688.3-2011 xPON 光收发合一模块技术条件 第3部分:用于 GPON 光线路终端/光网络单元(OLT/ONU)的光收发合一模块

- YD/T2245-2011 域名注册系统安全防护要求

- YD/T2074-2010 2GHz TD-SCDMA/WCDMA 数字蜂窝移动通信网支持国际移动设备标识(IMEI)校验的终端设备技术要求

- YD/T1970.6-2009 通信局(站)电源系统维护技术要求 第6部分:发电机组系统

- YD/T5032-2005 会议电视系统工程设计规范

- 行业新闻

请牢记:“bzxz.net”即是“标准下载”四个汉字汉语拼音首字母与国际顶级域名“.net”的组合。 ©2025 标准下载网 www.bzxz.net 本站邮件:bzxznet@163.com

网站备案号:湘ICP备2025141790号-2

网站备案号:湘ICP备2025141790号-2