- 您的位置:

- 标准下载网 >>

- 标准分类 >>

- 国家标准(GB) >>

- GB/T 18020-1999 信息技术 应用级防火墙安全技术要求

标准号:

GB/T 18020-1999

标准名称:

信息技术 应用级防火墙安全技术要求

标准类别:

国家标准(GB)

标准状态:

现行-

发布日期:

1999-01-01 -

实施日期:

2000-05-01 出版语种:

简体中文下载格式:

.rar.pdf下载大小:

816.37 KB

标准ICS号:

信息技术、办公机械设备>>35.040字符集和信息编码中标分类号:

电子元器件与信息技术>>信息处理技术>>L80数据加密

点击下载

标准简介:

标准下载解压密码:www.bzxz.net

本标准规定了应用级防火墙的安全技术要求。本标准适用于应用级防火墙安全功能的研制、开发、测试、评估和产品采购。 GB/T 18020-1999 信息技术 应用级防火墙安全技术要求 GB/T18020-1999

部分标准内容:

GB/T18020—1999

本标准规定了网络安全设备—应用级防火墙的安全技术要求。本标由国家信息化办公室提出。本标准由全国信息技术标准化技术委员会归口。本标准起草单位:国家信息中心,中国国家俏泉安全评认证中心。本标准主要起草人:叶红、吴亚非,吴世忠,陈晓桦,李正男、严望佳。862

1范围

中华人民共和国国家标准

信息技术

应用级防火墙安全技术要求

Informatfontechnology

Security Tequirements fur application lerel firewall本标准规定了应用级防火墙的安全技术要求。GB/T18020—1999

本标准适用于应用级防火墙安全功能的研制、开发,测试、评估和产品采购:2引用标准

下列标准所包含的条文,通过在本标准中引用而构成为本标准的条文。本标准出版时,所示版本均为有效。所有标准都会被修订,便用本标准的各方应探讨使用下列标准最新版本的可能性。GB/T9387.2—1995信息处理系统开放系统立连基本参考模型第2部分:安全体系结构3定义和记法约定

本章给出本标准中使用的术语和记法约定。3. 1 定义

3. 1. 1 用产 user此内容来自标准下载网

在火墙之外,但与防火墙相互作用的人,他不具有影响防火墙安全策略执行的特杖。3.1.2授权管理员authorizedadministrator任何其有旁路或绕过防火埗安全策略权限的授权人,本标准中的“授权管理员”严格定义为防火堵的管理员,他不具有网络普理的职责。3.1.3主机host

在防火墙之外,但与防火墙相互作用的计算机,它不具有影响防火墙安全策略执行的特权。3.1.4可信机trusted host

任何具有旁路或绕过防火墙安全策略权限的投权计算机。3.2记法约定

细化:用于措加某一功能要求的细节,从而进一步限制该项要求。对功能要求的细化用黑体字表示。示例见 7. 1. 2. 3

选择:用于在对某一功能要求的陈述中,突出一个或多个选项,用带下划线的斜体字表示。示例见7.1.5.2。

赋值:用小将一个特定值赋给某个未定参数,如某个口令学的长度。账值出现在方括号中,[要赋予的值表示某个值。示例见7. 1. 1. 3。4应用级防火墙概述

本标准规定了应用级防火墙在低风险(敏感但不保密)环境下的最低安全要求。明确了应用级防火国家质量技术监督厨1999-11-11批准2000-05-01实施

GB/T18020--1999

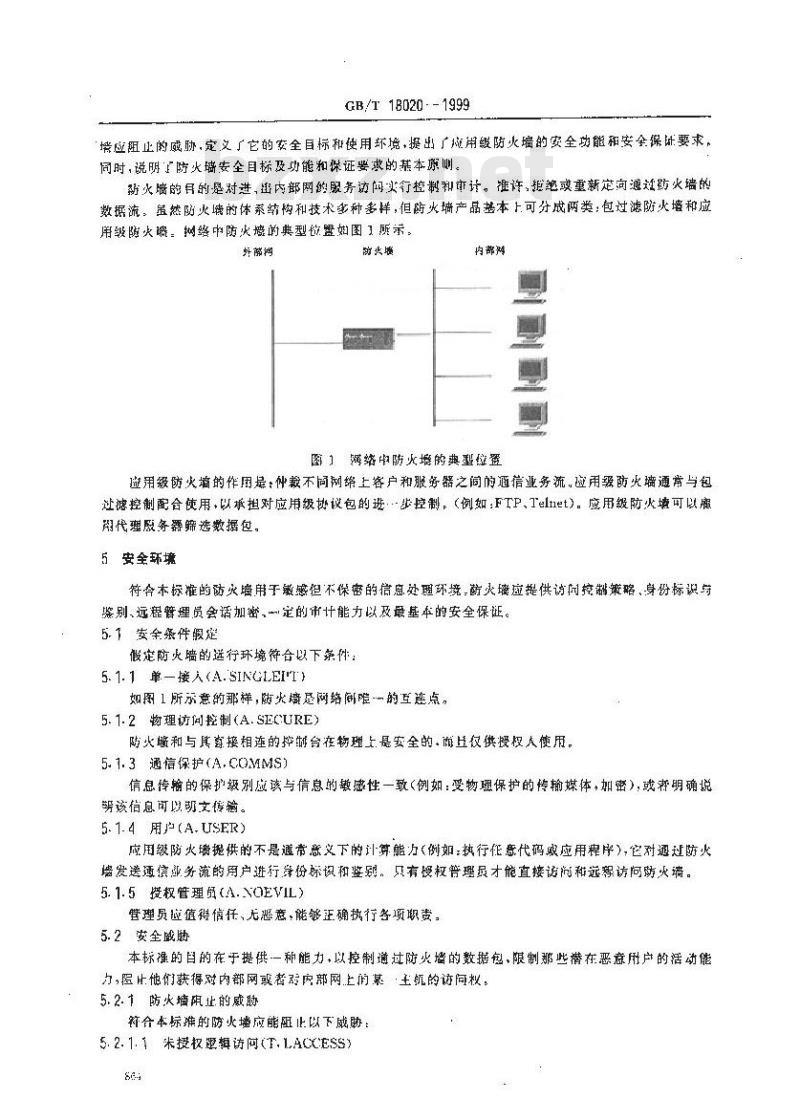

增应阻止的威胁,定义了它的案全目标和使用环境,提出了成用级防火墙的安全功能和安全保证要求,同时,说明了防火墙安全目标及功能和保证要求的基本原则谢火储的月的是对进,出内部网的服务访问实行控制和市计。准许,拒绝或重新定向避迁防火墙的数据流。置然防火境的体系结构和技术多种多样,但防火墙产品基本上可分成两类:包过滤随火塔和应用级随火磷:树中防火境的典型放置妇图1所示。好钩

内都残

图】网络防火培的典型位置

验用级防火墙的作用是:仲裁不向网络上客户和服务器之间的通信亚务流。应用级防火端通常与包过滤控制配合恢用,以承担对应用级热议包的进:-步控制。(例如:FTP、Telt1et)。魔用级防火境可以鹿用代理服务筛选数据包。

5安全环境

符合本标准的防火培用于缴感但不保密的信息处理环境,药火墙应提供讨问控策略、身份标识与鉴别、远程替理员会话加密,一定的审计能力以及最基年的安全保证。5.1全条件服定

假定防火墙的送行环境符合以下条件:5.1.1单—接人(A.SINGLEIT)

如图1所示意的那样,随火境是闻络间唯的互连点,5.1.2物理访间控制(A.SECURE)陆火和与其接相连的摔谢台在物理上是安全的,面直仅供授权人使用。5.1.3通信保护(A,COMMS)

信息传输的保护级别应该与信息的教感性一致(例如:受物保护的传输媒体,加密),或帮明确说期该信息可以期文传脑。

5.1.4用户(A.USER)

应用级防火捉供的不是通常意义下的计算能方(例如:执行低意代码或应用程序),它对通过防火增发送通信部务流的用户进行穿份标识和鉴别。只有授权普理员才能直接访问和远程访问防火端。5. 1.5授权管理员(A.NOEVIL)

營理员应值得信任,无恶意,能够正确执行各项职责:5.2安全威助

本标谁的目的在于提供一和能力,以控制道过防火增的数据包,限制那些潜在恶意用户的活动能力,医此他们获得对内都网或者对内部网上的某主凯的访间权:5.2.1防火墙阻止的威胁

符合本标堆的防火墙应能阻止以下成胁:5.2.1.1未授权遇辑访阿(T,1.ACCESS)se

GB/T18020·1999

未经投权的人能在遥辑上访问防火端,来经授权的人是指除防火培的授权用产之外,所有已经或可能企图访问这个系统的人。

5.2、1.2微网路邀证攻击(T.1SPOOF)一个主体可能假胃成另一个主体获得对特定信息的访问。例如,外部网上的一个用户可能利用假地址传装成内部网上的用户访问内部资源。E.2.1.3针对内部网络的或市(T.NATTACK)攻击者利用商层协议利服务,对内部受保护网路或考网上的出机进行攻击,这类攻击可能以拒绝服务和穿选主机或网络结点为目的。5.2.1.4审计记录丢失践破坏(T.ADIT)攻击者可能采取耗尽事计存储的方法导致市计记录丢失或破坏。52.1.5对游火换的配受其您与安全椎免数据的更效(T.DCORRUIT)这类改击包括所有采用读取或懈政防火墙的内部代码或数据结构,以及防灭端的配置稳数和与安会模关帕数据,对妨火墙实随的攻志。5.2.1.6统开身份标微鉴别机生AUTH)这举攻击企图绝过或欺骗身份识到和鉴别机制,留成另一个授权誉理员或设人已建立的会话进接,例如,搭概鉴期信息如口令字),算故有效的邀别交换信想,以及裁联会适连教等或主。5,2.2凝行坏境阻止的戴胁

下速感胁必须通过物理控制、过程措施或者替理手段来对付。52.2.1:被保护网上的恶意用户试图向外部胜户据供信息(T.1NSHARF))这种威胁是指内部网络用广试图给外部网练上的非授权用户发送信息。由于防火墙主婴用于保护内网络免受外部网络的侵,因此:它控对抵御过种服胁作用不太。5.2.2.2受保护网络上的恶意用户效击同网络上的译算机(T.INAL.)防火墙的主婆民的是保护防火墙内部的网用广免受外部用户的侵害。因比,它无法挖制不经过防火境的遵值业务流。样于此整读的攻声基指来自受保护阿终穴的对本网练务功能的攻击,以及对测一网段1的计算机的攻击。

5.2.2.3政击高膜协设和服务(T.SERVICES)此类感然针对传赖层以七的协议层《和彩培这些协设的殿劳,娜超文本传输协议HTTP>中的洞。符合术标准的防火培可以完全拒绝对特定主机或主机群的试问·但是·如架允许数据包通过的话.那,奶有站能改击上述的这服务。5.2.2.4截取传信息(T,RIVACY)

攻击者可能裁取通过龄火传输的敏感偿虑。泰安全国标

6.1 信息技术安全目标

每火应达到的信息技求安全自标恕下;6,1.1访问仲裁(O. ACCEES)

通过允许或拒绝以个点体(发送实体)传到一个客体(楼整实体)的信息流,在防火满连接的谢链之间提供受挖制的访间,这费控制是稳褥主体,客体的有关参数以及管理上配置的访间热制规则实观的。

61.2穿理员该病(0.ADM7N)

仅授权的臂理者才能访问防火,即只充许他们存配遣妨火墙的脂力。6.1.3个体身份记录(O.ACCOUNT)个体身份记录提供了对帮户身份的记录力,并允许基于唯一身份对访间做出判定。别为确定身R5

份是否真实提供了方法。

GB/T 18020 — 1999

6.1.4防火墙的自保护(O.PROTECT)为了成功地达到这一目标,筋火摘应能杷正在处理的数据与需费运算的数据分开,应保护自己不受外部实体的攻击,此外,防火墙还应能保护授权管理员的通信会话。6.1.5审计(O.AUIT)

审计记录对于判定是否存在凳过安全策略的尝试,是否有医配置错误而充许了本应拒绝的访间这类间题起者十分重需的作用。不仅应收集审计数据,还应使其具有可读性并容易使用。审计记录应受到充分保护,并应广解去失审计记录的可能性有率大,以帮助管理者做止正确的安全决定。6.2非倍息按术安全目标

非信息技术安全标是指除防火蟠技术要求之外还燃满足的要求。它们不必实施防火墙硬件和软件的机制,而是适过采用物理的,过程的或管理的方法来达到安全是标。6.2.安装与操作控谢(O.INSTAL.I)要确保防火墙的交付、安装、管理和操作都慰安全可控的。6.2.2物理控制(O. PACCESS)

应控谢对防火墙的物现访问。

6. 2.3授权管人员培谢(0. TRAN)对授权普理贫避行培训,以保证建立和维护正确的安全策略和实施水准,7安全要求

本章搓出了符合本标准的防火墙必须满足的功能和证要求。7.1功能腰求

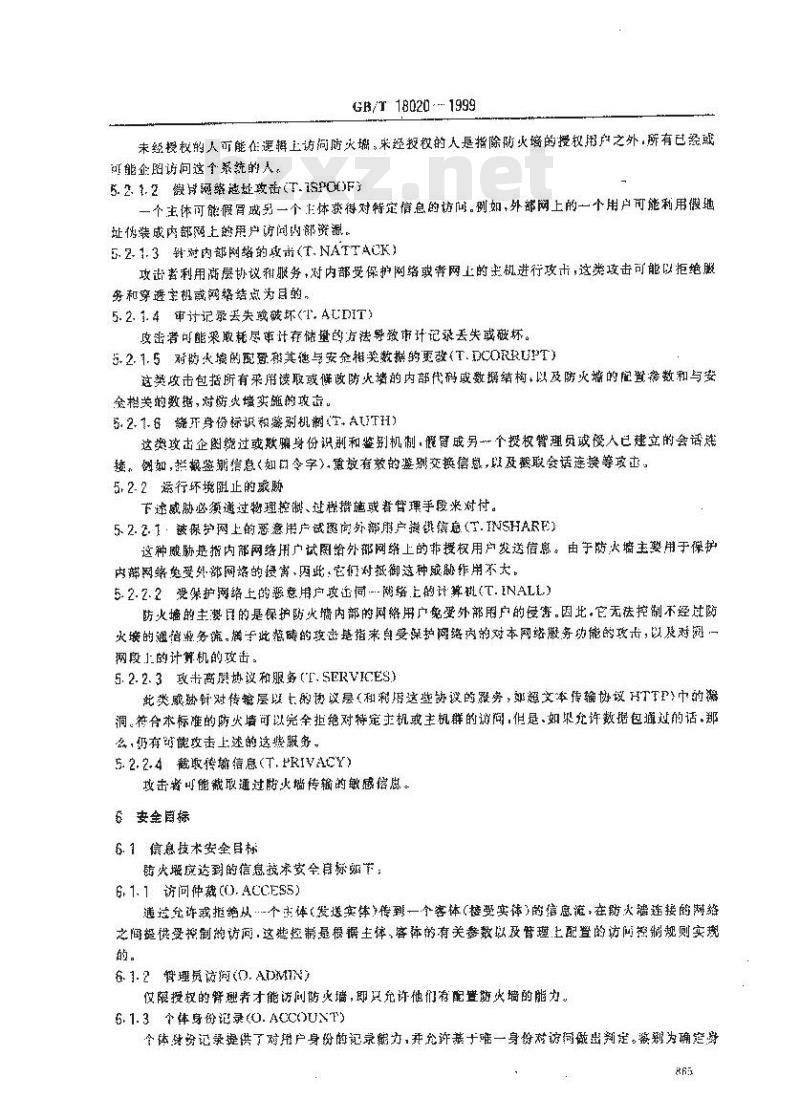

本标谁的安全功能要求概括于表1:表1功能要求

功能分类

FDP_ACC.2

用户数据保护

标斑与鉴别

密码支持

FDP_AFC.2 :

:FDF,SAM.i

FOP_SAQ.1

FIA. ADA-1

FIA_ ADP. 1

FLA_AFL.1

FIA. UAU. 2

HIA _ t313. 2

FCS_COP. 2

完换的客体访间控制

访问摄权与拒绝

多种安全展性证间控制

资谢分配时妹进留信息的充分保护管理岛属性接改

誉理员属性资部

授权管理负,可信主机和用户整别效装如始化接权管理风,可调主机和用户些别数据的基本保护鉴别炎收药基本处理

权管理员、可他生机、主机和用户属性初始化捷权管理员,可循主机、生机和用户唯一属性定义报权督理风的基本幕剧

单一使用的监别机制

授权管班员,可信主机、主机和第产难穿待标识符台规定的加密操作

功能分类

FP1_RVM.1

FPT _SEP.1

可信安全功能

安全率计

FPT _ TSM.1

FAU_GEN.1

FAU_MGF.1

FAU _POP.!

FAU PRO.1

FAU _SAR.1

FAU_SAR.3

FAU_STG.3

GB/r18020—1999

表1(完)

功缅件

防火培安全效略的不可旁路性

安全功区域分属

区分安全替理角色

管理功能

审计数据生成

审外联踪管理

可理馨的格式

限制审计跟除谢羽

限制审比在阅

前选辉查阐事计

助止计数据丢失

要求综述:药火墙的安全筑略由象级安全巧能策略(SEPs)组成。下面定义两种策暗,第一种策略称为:末整别的端到端策略,主要讨论-~个内部或外部网络上的主体通过防火墙发送数据流到一个外部成内部网练上的客体。第二种策略称为,有鉴别的端到端策略,主娶讨论一个内部或外部网络上的主体在发送数据流前,必须适过防火墙的鉴别,才能将数据疏传送给一个外部或内部网络上的客体。7. 1.1用产数据保护类(FDP)

7.1.1. 1完整的案林访问控制(1)(FDACC. 2)FDP,ACC.2.防火墙的安余功能应在以下方面执行“来鉴别的端到端策略;a)[主体:未经防火墙鉴别的主机];)客体:内部或外部树上的主机[以及安全功能策略(FP)所包括的主体、客体的所有操作]。FDPACC.2.2防火的安全功能应确保安全功能策略包括了控制范围内的任何主体和客体之间的斯有操作。

7.1.1.2完整的塞体访间控制(2)(FDPACC,2)FDPACC.2.1防火堆的安全功能应在以下方面执行有鉴别的端到端策路?e)(主体:经防火墙鉴别的用户了h)[客体:在内部或外部网络上的主机];[以及安全功能策略所包括的主体、客体的所有操作]。FDPACC.2.2防火境的安金功能应确保安全功能策路包括了控制范围内的任何主体和客体之间的所有操作,

7.7.1.3访间授权与拒绝(FDPACF.4)FDP_ACF.4.1火墙的安全功能应执行:a)【未些别的端到端策略],

b)(有鉴别的端到端策略];

根据主体和客体的安全属性值提供明劲的访问保障能力。FDPACF.4.2防火端的安余功能应执行:)未鉴别的端到端黄略]:

b)【有鉴别的辨到端策略1;

根据主体和客体的安全属性值提供明痛的拒绝访问能力。867

GB/T 18020 -1999

7、1.1.4多种安全据性访间整制(1)(FDPACF.2)FDPACF,2.!助火墙应根据避地址、目的地址,运输层协议和请求的服务(如源端口号和/或目的常口号)对客体执行(未鉴刻的端到整策略。FDPACF.2.2防火应执行以下附加规则,以确定受控主体与受控客体之间的操作否被允诈:

)[碗火墙宽指范从外部网路发出的,担驱有内部网路上的主机源班批的访或服务请求」,6)二防火墙应拒绝从外部网络发出的、但拥有广播网络上的主机源地址的访间或服务谱求!)工随火墙应推绝效外部网络发出的,担揭有保蜜两上的主机源地延的访问或服各请求:d)[协火墙应短绝从外部网发出的、但拥有环回网络上的主机源地址的访间或服务请求门。7.1.1.5多种安全解性的访间控制(2)(FDPACF.2)FDPACF.2、舒火端度报据用产、爆地址、的墙正、运输墨协议和求的服务(源端口号和/或自的增口琴),以廉备命令(例如:FTPSTOR/RUT)对客体执行[有鉴别的端到端策略,,FDPACF.2.?防火墙庭执行以下附加规以定受控主体与受控客体之制的操作是否敲允详:

a)【防火墙应护绝从外部网络发出的、但拥有内部网路的主机源地址的访间或服务措求];)[期火增应拒地从外部网络发出的,恒拥有播网络的主机源您划的访问或服务读求】,c)[防火增应拒缩从外部网络发出的、但期有保留网路上的主机源地证的访间或服务请求]4)[火墙应拒绝从外部网络发出的、但拥有环回网络上的主机源地址的访同或服务清求]。7.1.7.6资源分配谢对遗留循息的究分保护(FDFRIP.3)FDPRIP,3.1防,火墙安全功能应确保在为所有客体进行资源分配时,不提供以前的信息内容最用违解:该要求用于支持接所程设备资源(创郊,寄存器,领存想)的管理要求,民的是不充许用户访间试前的会话信息。遵常,通过消或通盖这些信慧来达到该项要求。要求综述,下述两项要求(FLP_SAM.1.FDP_SAQ.1)确定了支持管现员完成其职能所必带的能次,持别是查和您政与安全相关费数的能力,这些要求将在后续的对与安全有关数据初给化的要求中予以详述或补充。

7. 1. 1. 7 暂理员属性终改(FUF _ SAM, 1)FIPSAM.1.1防火塔执行访间控制安余坊能策略,)未密别的端药端策略:

5)有整的端策略!

以向设权管理贵提供修或以下参数的能方;a)[标与角色(例如:授权管理员)的关联];5)EFDFACF.2中标识的访间控网性C)与安全相关的管理数据」。

7. 1. 1. 8替理员属他套谢(FDP _ SAQ.1)FDPSAQ.1.1既火热行访回控安含功能策整:a)未医的到惯策略:

b)有鉴的端现境策略!

以离授权带睡员据供设下查询能汀:a)[FDP_ACF.2中标识的访间控制属性]桃

e】「用名,

7.1. 2 标识与鉴射功能类

7.1.2.:摄极管理员、可律主机和用户紫别数据初始化(F1AARA)868

GB/18020---1999

FEAADA.1.I防火墙应握供与[FIAUAU.和FIAUAU.2中规定的鉴机需]有关的授权管理员、可信主机以及用户鉴别数据的初始化功能,FIA_A13A,1.2防瑞应确保只允许没权营理员使用这些功触,7.1.2.2授权暂理员、可信主机和用户鉴别数据的基本保护(FIAADP.1)FIA_ADP.1.1防火安全功能应保护存储士设备中的鉴射数据不被未授权查阅、修改和破坏。了.3.2.3鉴失贼的基本处理(FIAAFL.1)FIAAFL.1.1防火墙的安余功能应能够在鉴别尝试[经一个可设定的欧数失败以后,终止可使主机或用户链立会话的过程。最多失数次数仅由授权管理员设定。F1AAFL. 1.2在可信主机或用户会话建立过覆终止后,防火墙的安全功能应能够关闭相应的可信主想或用户的账号,直率[授权窄理员重新开启],7.T.2.4授极督理员,可糖主机,主机和用户释性韧化(FLAATA.1)FIAATA,1.1防火墙的安全功能应趣供用默认值对接权管理负,可信主机,生机和用户属性初始化的能力。

7.1.2.5唯一的授权管理员,可糖主、主机和床产应性的定义(FIAATD.2)F1AATD.2.1防火墙的安余功能应为每一个规定的授权管理员、可主机、主机和用户提供一套难一的,为热径安全策略所必需的安全属,7.1.2. 6授权管理员的基本鉴别(FIA_UAI. 1)FIA_UAU.1.1防火墙的安全功能应精别任何通过防火墙控制台履行授权管理负职能的管理员穿份,

7.1.2.7单一使用的鉴别机制(FIA_UAU.2)FIAUAU.2.1防火墙的安全功能应当在执行迁何与授权管理风、可值主机或用户梧关功能之前鉴别接权管理员、可情主机或用拍的身份。FIA_UAU.2.2防火墙的安全功能应防止与远程投权管理员、选程可信主机和用户要求的下述服务柜关的整别数据重用。

一文件传送协议(FTP);

-题文本传输协议(HTTP)

—.—-登录:

——邮政协议(POP)E

~远程登录:

—~简单网络管理协议(SNMP)

-.--Telnet.

应册注解:只有防火墙經供的服务才需要满尼这一要求。7.1.2. 8授权管理员,可鲁主机、主机和用户唯一身份标识(FIA-UID. 2)F1A,UID.2.1防火的安全功能应确保每一个授权管理员、可信主机,主机或用户准请求拟行玺何操作之前,对其进行唯一身份识别。7.1.3密码支持功能类(FEN)

符合规定的加密操作(FCS_COP.2)FCS.CC)P.2.1,訪灭瑙的安余功能应保证其远程管理会话知密符合国家密码管理的有关规楚。7.1.4可信安全功能保护类(FPT)要求概逐:下面两项要求(FPT,RVM.1和FPTSEP.1)规定了保护内部代弱和数据结构的基础性体系结构的能力,并能够表明安全策略始终是有效的。·7.1.4.1龄火增安全策略的不可旁路性(FPT_RVM.1)FPT.RVM.1-1防火墙龄安全功能应确保充许任何与安余有关的操作执行之前,必通过安869

策略的捡查,

GE/T 18020—1999

7.1.4.2安全功能区域分隔(FPT_SEP.1)FPTSEP.1.1防火塔的安全功能应为其自身的执行过程设定一个安全区域,以保护其免道不可倍主体的干扰和掌改。

FPT_SFP.1.2防火堪的安全功能应把防火墙控制范围内的各个主体的安全区域分随开。7.1.4.3区分安全普理角色(FFT_TSA.2)FPTTSA.2.1防火墙的安全典能应将与安全相关的管理功能与其他功能区分开。FPT,TSA.2.2在防火端的安全功能中,与安全相关的管理功能集应包括安装,配置和管理防火墙安全功能所露的所有功能,其中至少应包括[增如和删除主体和客体;查阅访间控制安全屑性;分配、修改和撤销访间控制安全风性;查阅和管理审计数据]。FPT_TSA.2. 3防火境的安全功能应把执行与安全关的管理功能的能力限定为一种安全管理角色,该角色其有一特别授权的功能和相应的资任,FPTTSA.2.4防火塔的安全功能应能把授权执行替理功能的授权管理员和可信主机与使用防火墙的所有其他个人或系统分开,FPT_TSA.2.5防火墙的安全功能应仅允许授权管理和可情主机承担安全管理角色。FFFTSA,2.6防火墙的安全功能在确认授权管理员或可信主机的安全管理角色前,需要接到一个明确的请求。

7.1.4.4普理功能(FPTTSM.1)

FPT_TSM.1.1防火增的安全功能应使授权管理员具有设置和更新与安全相关的管理数据了,以及对用户授予或取消 FIA UAU. 2. 2 中各项服务的监别能力。FPT_TSM.1.2防火墙的安全功能应提供给授权管理员L安装和韧始化配置防火墙、起动和关闭系统以及备份和恢复的能力。备份能力应由自动工具支持。如果防火墙的安全功能支持外部或内部接国的远狸暂理,那么它应该:a)典有对内、外两个接口或其中之一关闭远程管理的选择杖;b)能够限制那些可进行远程管理的地址:c)能够通过加密来保护远程管理对话。7.1.5安全审计功能类(FAU)

要求概述:下列安全功能要求(FA乙类)规定了安全审计信息的生成、管理、保护和处理。7. 1. 5. 1 审计数据生成(FAU GEN. 1)FAU_GEN.1.1防火墙的安全功能应能够对下列可审计事件生成一个审计记录:a)审计功能的启动利关闭;

b)所有与基本或最低审计级别有关的可审计事件,定义在囊2中的些功能组件中,》根据所有包含在安全标中的功能组件,附加事件在表2中标为“扩履\的事件。FAU_GEN.1.2防火墙的安全功能应在每个审计记录中至少记录以\下信息:a)事件发生的日期和时间,事件的类型,主体身份和功或失败事件,b)根据本标准对其他功能组件的可审计事件定义,对每一类审计事件,附加信息说明在表2剪4列,

表2可审计事件

功能族

可审计事件

FAU_MGT基本

任何对审计随踪进行操作的尝试,包括关阅审计功能或子系统,FAU_PRO基本

任何读取,改、破师审计限踪的试。FDP_ACF

所有对安全功能策略覆蔬的客体执行操作的请求,基本

附加审计记录内容

诺适用,受影响客体的标识

受影响客体的标识

劲能族

HPPSAM

GB/T18020--1999

表2(宽)

可事计事件

健政安全减性的所有尝试,包括拟修改对象的身份,查间全,属性的所有尝域+包据变询对象的身份。所有技用安会功能中鉴别素据智理机制的确求,所有访问鉴别数据的请求。

些谢尝或不或功的次数妞出了设定的限值,寻致的会话控接经止。狂树对娶别机制的狭用。

FLAUIH

基本:所有使用标误恨制(包活所换供的穿份)的尝试。使关某项与安全相关的春理功能。TFF_TSA 最娠

FPTTSM本

所有对安全功能配置多激的替故(设置和更新),无论感功与确。7.1.5.2审计造踪管理(FAUMGT.1)附事计记录内窖

修改后安全质性时新值

仿间请求的月标

用的标识符

配置多数的新俏

FAUMGT.1.1防火墙的安全功能应使管理员能剑建.存挡、爵除和游空声计记录。7.1.5.3可理解的格式(FA15POP.1)FAUPOP1.1防火增的安余功能应能便存于永久性审计记录中的所有审计数据可为人所理解,

7.1.5.4驱制审计限踪访间(FAU\RO.1)FAUPRO.1.1、防火摘的安金功能应只允许接权管理员访问审计记录。7. 1. 5. 5 限制审计查(FAt! SAR, 1)FAUSAR.1.1防火瑞的安金能应提供具有塞阅审计数据能力的工具。FAU,SAR. 1. 2防火培应只允许授权普理员使用审计查阅,工具。7.1、5.6可选择套资审计(F4USAR.3)FAUSAR.3.1防火增的安全功能应提供能对审计数据进行查找和排序的审计查阅工.具:a体ID;

)客体 ID;

)日期t

d)附间;

e)上述各参数的避辑组合(如“新”“与\)]。应用注释:防火境开发者应该详细指述审计查阅工具的功能,尤其是必须描遂基于安全相关性的钱和排序能力。

7.1.5.7防止审计数据丢失(FAU STG.3)FAUSTG.3.1防火境的安全功能应把生成的审计记录,婚存于·~个永久性的审计记录中。FAU STG. 3. 2 防火进的安全功能应限谢由于敏障和攻击道成的审计事件丢失的效重。FAU STG, 3. 3-查审计存储耗尽,防火增应能保证在授权替理员所采取的审计行为以外,断止其他可再计行为的出现

应用注解:对因放障或存储耗竭而导致审计数据丢失的最大容量,防火增的开发者应提供相应的分析结果。

7.2堡证要求

防火尴的安全保证要求是对防火墙产品或系统的并发研制及供应商提出的管理性规定。这些要求与“信息技术安全评站通用推则\中的安全保证要求是“-致的。内容见下表。87

保能分游

配盘鲜膜

变付和操作

指南文伴

跑弱性分析

ACM CAP.I

AIV HLD. 1

AGD_ADM.1

AGD USR.J

ATE_IND.1

ATE_COV.1

AIE_FUN.1

ATE_DPT.1

AVA_ VI.A.1

7.2.1配置普理保证类(ACM)

GB/T 190201999

表3保证要求

保凝纸卉

最低院的支待

安装、生成和启动过虚

肉冰堀和安全策璐

商层设计横述

些形式的·-致性证明

替理员指南

军户指南

减止期试…——致性

或氨蓝面

非形式分析

测试-——功能规范

防火堆安企功能强腰的读估

开发者瘤别性分析

7.2.1. 1最低服度的支持(ACMCAP. 1)ACM_CAP.1.1D开发著应使用配置管理系统。ACMCAP,1,2I开发者提供配置管理文性。AC.MCAP.1.1C配置管理文件应包括一个配置自录,ACMCAP.1.2C配置目录应指还筋火增的各个配置项目,并应包括防炎墙使用的外部网络的服务项目。

ACM,CAP.1.3C配贸暨理文件应描述用来唯一识防火增置项的方法。ACMCA2.1.:E评估者应该确信所提供的信息足在内容和表述上的所有要求,7.7.2变租禁作保证类(A0)

7.2.2.1安获、生成和启动过程(AD0)_IGS.1)AD3JGS. 1. ID开发者减以文许方式说明用于防火培的安全安装、先成和启动的过差。ADO,IGS.1.IC说明文件中应描述防火墙的安全安装、生成和启动所必频的步骤。ATXIGS.1.1E评估者应确认所据供的汽息满足在内容却表述十的所有要求。7.2.3开发保证类(ADV)

7.2.3.1防火墙和安全策略(ADVFSF.1)AIVFSP,1.1D开发者应提供防火墙的功能规范。ADVFSP.1.2D开发者应提供防火墙的安全策略。ADVFSP.1.1C费能规范应以非形式务法来描述安全策路。ADVFSP.1.2C功船窥范应包括以非形式方法表的所有外部安会功能接的语法和语义。AIDVFSP.1.3C:功能热范应包括能证明安金功能也究全实现?的证据。应乐注解:这条要求可以通过安会闻标和外部接口指标等文件的组合来达到。ADVFSP.1.1E评估者应确认所概供的信息满足在内容和表述上的所有要求,ADVFSP.1.2E评估考应确似功能规范与安全策路是一致的。ADVFSP.1.3E

评估者应确认安全功能的表述是否包含了安会目标中的每·项功能要求。872

G/T 18020:-1999

7.2.3.2商层设计描述(ADVHLD.1)AIDV_HI.D.1.ID开发者应费供防火偿安全功能的高层设计,ADVFHL1.1.1C离层设计应以非式方法表述。ADV_HLI).1.2C高层设计应根据于系统来描述安全功能的结构。ADVHLD.!.3C高唇设计应描述由安全功能的每个子系统提供的安全攻能。ADVHILD.1.C高握设计标明安全子案统接可ADVHLD.1.SC高层设计应说明安全功能所需的所有底层硬件、调件和软件,以及其中已实现的保护机制所提供的功能,

ADVH1.T).1.1E评估者应确认所提供的信息满足在内容和表述上的所有要求。ADVHI.D.1.2E评估者应认姿全功能的表迷是否包含了安全目标中的每一项功能要求。7.2.3.3非形式的-致性证期(ADVRCR.1)ADVRCR.1.ID开发者应证明所提供的对安全动能的轭要表述,准确,一效并耳完整地反应了安全目标中的孕蔗要求,

ADVRCR.1.1C对于同一安全功能的两个相邻层的表述,开发者应证明在较高层插象表述的所有静分在较底暴抛象中得到了细化。ADV_RCR,1.2C对于同一安余功能的两个相邻层的表述·其对应关系可以用非形式方法表述。ADVRCR.1.IE评估者随确认所提供的信感滤足在内容和表述上的所有要求,AT)VRCR.1.2E评估者应对安全目标中所陈选的功能要求秘以录低悬摘象之间的对应关系进行分析,以保证推确、一致和究整。7.2.4指文件保证类(AGD)

7.2.4.1管運贯指南(AGD_ADM.I)AGDADM.1.1D开发者应提供能满足系统管理者满要的管理员指南。AGDALMi.1.1C就班员指南应摘述怎祥以安全的方式管運防火培AGD,ADM.1.2C对于应该控制在安全处理环境中的功能和特权,管理员指南欣有警告。AGDAIDM.1.3C管理员指南应对一致,有效地使用安全功售提供指导。AGD_ADM.1.4C管理员指南应说明两类型功能之间的差别;一种是允许管理员控制安全参数,而另~种是只允许管理员获得信息。AGD_ADM.1.5C督理员指南应措述员控制下的所有安全参数。ACDAM.1.5C管理员指菌应描遂各类需要执行管理功能的安全相关事件,包括在安全功崩控制下改变实体的资全特性,

AGD.ADM 1.7C

管理员指南应包括安全功龙郊何相互作雨的指导。AGDAOM.1.8C管理负指离应包括怎样配置防火的指令。ACD,AI>M.1.9C曾理负指南应播述在防火读的安全安装过程中,能妻使期均所有配置选项,

AGD,APM.1.10C臂理员指南成充分摘述与安垒管谨相关的详细过程。AGDADM.1.11C管理员指应与提交给评估的其他文件一致。AGD_ADM.1.1E评估着成确认所提供的信息能概足在内容和表述上的所有零求。AGDADM.1.2E课者应确认安装过能产生个安全的配登。7.2.4.2用户指南(AGD_ESR.1)

AGDISR.I.ID开发者缅接识用广指南。AGD_USR.2.1C用户指南应描述用户可使用的安全功能和接口。873

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。

本标准规定了网络安全设备—应用级防火墙的安全技术要求。本标由国家信息化办公室提出。本标准由全国信息技术标准化技术委员会归口。本标准起草单位:国家信息中心,中国国家俏泉安全评认证中心。本标准主要起草人:叶红、吴亚非,吴世忠,陈晓桦,李正男、严望佳。862

1范围

中华人民共和国国家标准

信息技术

应用级防火墙安全技术要求

Informatfontechnology

Security Tequirements fur application lerel firewall本标准规定了应用级防火墙的安全技术要求。GB/T18020—1999

本标准适用于应用级防火墙安全功能的研制、开发,测试、评估和产品采购:2引用标准

下列标准所包含的条文,通过在本标准中引用而构成为本标准的条文。本标准出版时,所示版本均为有效。所有标准都会被修订,便用本标准的各方应探讨使用下列标准最新版本的可能性。GB/T9387.2—1995信息处理系统开放系统立连基本参考模型第2部分:安全体系结构3定义和记法约定

本章给出本标准中使用的术语和记法约定。3. 1 定义

3. 1. 1 用产 user此内容来自标准下载网

在火墙之外,但与防火墙相互作用的人,他不具有影响防火墙安全策略执行的特杖。3.1.2授权管理员authorizedadministrator任何其有旁路或绕过防火埗安全策略权限的授权人,本标准中的“授权管理员”严格定义为防火堵的管理员,他不具有网络普理的职责。3.1.3主机host

在防火墙之外,但与防火墙相互作用的计算机,它不具有影响防火墙安全策略执行的特权。3.1.4可信机trusted host

任何具有旁路或绕过防火墙安全策略权限的投权计算机。3.2记法约定

细化:用于措加某一功能要求的细节,从而进一步限制该项要求。对功能要求的细化用黑体字表示。示例见 7. 1. 2. 3

选择:用于在对某一功能要求的陈述中,突出一个或多个选项,用带下划线的斜体字表示。示例见7.1.5.2。

赋值:用小将一个特定值赋给某个未定参数,如某个口令学的长度。账值出现在方括号中,[要赋予的值表示某个值。示例见7. 1. 1. 3。4应用级防火墙概述

本标准规定了应用级防火墙在低风险(敏感但不保密)环境下的最低安全要求。明确了应用级防火国家质量技术监督厨1999-11-11批准2000-05-01实施

GB/T18020--1999

增应阻止的威胁,定义了它的案全目标和使用环境,提出了成用级防火墙的安全功能和安全保证要求,同时,说明了防火墙安全目标及功能和保证要求的基本原则谢火储的月的是对进,出内部网的服务访问实行控制和市计。准许,拒绝或重新定向避迁防火墙的数据流。置然防火境的体系结构和技术多种多样,但防火墙产品基本上可分成两类:包过滤随火塔和应用级随火磷:树中防火境的典型放置妇图1所示。好钩

内都残

图】网络防火培的典型位置

验用级防火墙的作用是:仲裁不向网络上客户和服务器之间的通信亚务流。应用级防火端通常与包过滤控制配合恢用,以承担对应用级热议包的进:-步控制。(例如:FTP、Telt1et)。魔用级防火境可以鹿用代理服务筛选数据包。

5安全环境

符合本标准的防火培用于缴感但不保密的信息处理环境,药火墙应提供讨问控策略、身份标识与鉴别、远程替理员会话加密,一定的审计能力以及最基年的安全保证。5.1全条件服定

假定防火墙的送行环境符合以下条件:5.1.1单—接人(A.SINGLEIT)

如图1所示意的那样,随火境是闻络间唯的互连点,5.1.2物理访间控制(A.SECURE)陆火和与其接相连的摔谢台在物理上是安全的,面直仅供授权人使用。5.1.3通信保护(A,COMMS)

信息传输的保护级别应该与信息的教感性一致(例如:受物保护的传输媒体,加密),或帮明确说期该信息可以期文传脑。

5.1.4用户(A.USER)

应用级防火捉供的不是通常意义下的计算能方(例如:执行低意代码或应用程序),它对通过防火增发送通信部务流的用户进行穿份标识和鉴别。只有授权普理员才能直接访问和远程访问防火端。5. 1.5授权管理员(A.NOEVIL)

營理员应值得信任,无恶意,能够正确执行各项职责:5.2安全威助

本标谁的目的在于提供一和能力,以控制道过防火增的数据包,限制那些潜在恶意用户的活动能力,医此他们获得对内都网或者对内部网上的某主凯的访间权:5.2.1防火墙阻止的威胁

符合本标堆的防火墙应能阻止以下成胁:5.2.1.1未授权遇辑访阿(T,1.ACCESS)se

GB/T18020·1999

未经投权的人能在遥辑上访问防火端,来经授权的人是指除防火培的授权用产之外,所有已经或可能企图访问这个系统的人。

5.2、1.2微网路邀证攻击(T.1SPOOF)一个主体可能假胃成另一个主体获得对特定信息的访问。例如,外部网上的一个用户可能利用假地址传装成内部网上的用户访问内部资源。E.2.1.3针对内部网络的或市(T.NATTACK)攻击者利用商层协议利服务,对内部受保护网路或考网上的出机进行攻击,这类攻击可能以拒绝服务和穿选主机或网络结点为目的。5.2.1.4审计记录丢失践破坏(T.ADIT)攻击者可能采取耗尽事计存储的方法导致市计记录丢失或破坏。52.1.5对游火换的配受其您与安全椎免数据的更效(T.DCORRUIT)这类改击包括所有采用读取或懈政防火墙的内部代码或数据结构,以及防灭端的配置稳数和与安会模关帕数据,对妨火墙实随的攻志。5.2.1.6统开身份标微鉴别机生AUTH)这举攻击企图绝过或欺骗身份识到和鉴别机制,留成另一个授权誉理员或设人已建立的会话进接,例如,搭概鉴期信息如口令字),算故有效的邀别交换信想,以及裁联会适连教等或主。5,2.2凝行坏境阻止的戴胁

下速感胁必须通过物理控制、过程措施或者替理手段来对付。52.2.1:被保护网上的恶意用户试图向外部胜户据供信息(T.1NSHARF))这种威胁是指内部网络用广试图给外部网练上的非授权用户发送信息。由于防火墙主婴用于保护内网络免受外部网络的侵,因此:它控对抵御过种服胁作用不太。5.2.2.2受保护网络上的恶意用户效击同网络上的译算机(T.INAL.)防火墙的主婆民的是保护防火墙内部的网用广免受外部用户的侵害。因比,它无法挖制不经过防火境的遵值业务流。样于此整读的攻声基指来自受保护阿终穴的对本网练务功能的攻击,以及对测一网段1的计算机的攻击。

5.2.2.3政击高膜协设和服务(T.SERVICES)此类感然针对传赖层以七的协议层《和彩培这些协设的殿劳,娜超文本传输协议HTTP>中的洞。符合术标准的防火培可以完全拒绝对特定主机或主机群的试问·但是·如架允许数据包通过的话.那,奶有站能改击上述的这服务。5.2.2.4截取传信息(T,RIVACY)

攻击者可能裁取通过龄火传输的敏感偿虑。泰安全国标

6.1 信息技术安全目标

每火应达到的信息技求安全自标恕下;6,1.1访问仲裁(O. ACCEES)

通过允许或拒绝以个点体(发送实体)传到一个客体(楼整实体)的信息流,在防火满连接的谢链之间提供受挖制的访间,这费控制是稳褥主体,客体的有关参数以及管理上配置的访间热制规则实观的。

61.2穿理员该病(0.ADM7N)

仅授权的臂理者才能访问防火,即只充许他们存配遣妨火墙的脂力。6.1.3个体身份记录(O.ACCOUNT)个体身份记录提供了对帮户身份的记录力,并允许基于唯一身份对访间做出判定。别为确定身R5

份是否真实提供了方法。

GB/T 18020 — 1999

6.1.4防火墙的自保护(O.PROTECT)为了成功地达到这一目标,筋火摘应能杷正在处理的数据与需费运算的数据分开,应保护自己不受外部实体的攻击,此外,防火墙还应能保护授权管理员的通信会话。6.1.5审计(O.AUIT)

审计记录对于判定是否存在凳过安全策略的尝试,是否有医配置错误而充许了本应拒绝的访间这类间题起者十分重需的作用。不仅应收集审计数据,还应使其具有可读性并容易使用。审计记录应受到充分保护,并应广解去失审计记录的可能性有率大,以帮助管理者做止正确的安全决定。6.2非倍息按术安全目标

非信息技术安全标是指除防火蟠技术要求之外还燃满足的要求。它们不必实施防火墙硬件和软件的机制,而是适过采用物理的,过程的或管理的方法来达到安全是标。6.2.安装与操作控谢(O.INSTAL.I)要确保防火墙的交付、安装、管理和操作都慰安全可控的。6.2.2物理控制(O. PACCESS)

应控谢对防火墙的物现访问。

6. 2.3授权管人员培谢(0. TRAN)对授权普理贫避行培训,以保证建立和维护正确的安全策略和实施水准,7安全要求

本章搓出了符合本标准的防火墙必须满足的功能和证要求。7.1功能腰求

本标谁的安全功能要求概括于表1:表1功能要求

功能分类

FDP_ACC.2

用户数据保护

标斑与鉴别

密码支持

FDP_AFC.2 :

:FDF,SAM.i

FOP_SAQ.1

FIA. ADA-1

FIA_ ADP. 1

FLA_AFL.1

FIA. UAU. 2

HIA _ t313. 2

FCS_COP. 2

完换的客体访间控制

访问摄权与拒绝

多种安全展性证间控制

资谢分配时妹进留信息的充分保护管理岛属性接改

誉理员属性资部

授权管理负,可信主机和用户整别效装如始化接权管理风,可调主机和用户些别数据的基本保护鉴别炎收药基本处理

权管理员、可他生机、主机和用户属性初始化捷权管理员,可循主机、生机和用户唯一属性定义报权督理风的基本幕剧

单一使用的监别机制

授权管班员,可信主机、主机和第产难穿待标识符台规定的加密操作

功能分类

FP1_RVM.1

FPT _SEP.1

可信安全功能

安全率计

FPT _ TSM.1

FAU_GEN.1

FAU_MGF.1

FAU _POP.!

FAU PRO.1

FAU _SAR.1

FAU_SAR.3

FAU_STG.3

GB/r18020—1999

表1(完)

功缅件

防火培安全效略的不可旁路性

安全功区域分属

区分安全替理角色

管理功能

审计数据生成

审外联踪管理

可理馨的格式

限制审计跟除谢羽

限制审比在阅

前选辉查阐事计

助止计数据丢失

要求综述:药火墙的安全筑略由象级安全巧能策略(SEPs)组成。下面定义两种策暗,第一种策略称为:末整别的端到端策略,主要讨论-~个内部或外部网络上的主体通过防火墙发送数据流到一个外部成内部网练上的客体。第二种策略称为,有鉴别的端到端策略,主娶讨论一个内部或外部网络上的主体在发送数据流前,必须适过防火墙的鉴别,才能将数据疏传送给一个外部或内部网络上的客体。7. 1.1用产数据保护类(FDP)

7.1.1. 1完整的案林访问控制(1)(FDACC. 2)FDP,ACC.2.防火墙的安余功能应在以下方面执行“来鉴别的端到端策略;a)[主体:未经防火墙鉴别的主机];)客体:内部或外部树上的主机[以及安全功能策略(FP)所包括的主体、客体的所有操作]。FDPACC.2.2防火的安全功能应确保安全功能策略包括了控制范围内的任何主体和客体之间的斯有操作。

7.1.1.2完整的塞体访间控制(2)(FDPACC,2)FDPACC.2.1防火堆的安全功能应在以下方面执行有鉴别的端到端策路?e)(主体:经防火墙鉴别的用户了h)[客体:在内部或外部网络上的主机];[以及安全功能策略所包括的主体、客体的所有操作]。FDPACC.2.2防火境的安金功能应确保安全功能策路包括了控制范围内的任何主体和客体之间的所有操作,

7.7.1.3访间授权与拒绝(FDPACF.4)FDP_ACF.4.1火墙的安全功能应执行:a)【未些别的端到端策略],

b)(有鉴别的端到端策略];

根据主体和客体的安全属性值提供明劲的访问保障能力。FDPACF.4.2防火端的安余功能应执行:)未鉴别的端到端黄略]:

b)【有鉴别的辨到端策略1;

根据主体和客体的安全属性值提供明痛的拒绝访问能力。867

GB/T 18020 -1999

7、1.1.4多种安全据性访间整制(1)(FDPACF.2)FDPACF,2.!助火墙应根据避地址、目的地址,运输层协议和请求的服务(如源端口号和/或目的常口号)对客体执行(未鉴刻的端到整策略。FDPACF.2.2防火应执行以下附加规则,以确定受控主体与受控客体之间的操作否被允诈:

)[碗火墙宽指范从外部网路发出的,担驱有内部网路上的主机源班批的访或服务请求」,6)二防火墙应拒绝从外部网络发出的、但拥有广播网络上的主机源地址的访间或服务谱求!)工随火墙应推绝效外部网络发出的,担揭有保蜜两上的主机源地延的访问或服各请求:d)[协火墙应短绝从外部网发出的、但拥有环回网络上的主机源地址的访间或服务请求门。7.1.1.5多种安全解性的访间控制(2)(FDPACF.2)FDPACF.2、舒火端度报据用产、爆地址、的墙正、运输墨协议和求的服务(源端口号和/或自的增口琴),以廉备命令(例如:FTPSTOR/RUT)对客体执行[有鉴别的端到端策略,,FDPACF.2.?防火墙庭执行以下附加规以定受控主体与受控客体之制的操作是否敲允详:

a)【防火墙应护绝从外部网络发出的、但拥有内部网路的主机源地址的访间或服务措求];)[期火增应拒地从外部网络发出的,恒拥有播网络的主机源您划的访问或服务读求】,c)[防火增应拒缩从外部网络发出的、但期有保留网路上的主机源地证的访间或服务请求]4)[火墙应拒绝从外部网络发出的、但拥有环回网络上的主机源地址的访同或服务清求]。7.1.7.6资源分配谢对遗留循息的究分保护(FDFRIP.3)FDPRIP,3.1防,火墙安全功能应确保在为所有客体进行资源分配时,不提供以前的信息内容最用违解:该要求用于支持接所程设备资源(创郊,寄存器,领存想)的管理要求,民的是不充许用户访间试前的会话信息。遵常,通过消或通盖这些信慧来达到该项要求。要求综述,下述两项要求(FLP_SAM.1.FDP_SAQ.1)确定了支持管现员完成其职能所必带的能次,持别是查和您政与安全相关费数的能力,这些要求将在后续的对与安全有关数据初给化的要求中予以详述或补充。

7. 1. 1. 7 暂理员属性终改(FUF _ SAM, 1)FIPSAM.1.1防火塔执行访间控制安余坊能策略,)未密别的端药端策略:

5)有整的端策略!

以向设权管理贵提供修或以下参数的能方;a)[标与角色(例如:授权管理员)的关联];5)EFDFACF.2中标识的访间控网性C)与安全相关的管理数据」。

7. 1. 1. 8替理员属他套谢(FDP _ SAQ.1)FDPSAQ.1.1既火热行访回控安含功能策整:a)未医的到惯策略:

b)有鉴的端现境策略!

以离授权带睡员据供设下查询能汀:a)[FDP_ACF.2中标识的访间控制属性]桃

e】「用名,

7.1. 2 标识与鉴射功能类

7.1.2.:摄极管理员、可律主机和用户紫别数据初始化(F1AARA)868

GB/18020---1999

FEAADA.1.I防火墙应握供与[FIAUAU.和FIAUAU.2中规定的鉴机需]有关的授权管理员、可信主机以及用户鉴别数据的初始化功能,FIA_A13A,1.2防瑞应确保只允许没权营理员使用这些功触,7.1.2.2授权暂理员、可信主机和用户鉴别数据的基本保护(FIAADP.1)FIA_ADP.1.1防火安全功能应保护存储士设备中的鉴射数据不被未授权查阅、修改和破坏。了.3.2.3鉴失贼的基本处理(FIAAFL.1)FIAAFL.1.1防火墙的安余功能应能够在鉴别尝试[经一个可设定的欧数失败以后,终止可使主机或用户链立会话的过程。最多失数次数仅由授权管理员设定。F1AAFL. 1.2在可信主机或用户会话建立过覆终止后,防火墙的安全功能应能够关闭相应的可信主想或用户的账号,直率[授权窄理员重新开启],7.T.2.4授极督理员,可糖主机,主机和用户释性韧化(FLAATA.1)FIAATA,1.1防火墙的安全功能应趣供用默认值对接权管理负,可信主机,生机和用户属性初始化的能力。

7.1.2.5唯一的授权管理员,可糖主、主机和床产应性的定义(FIAATD.2)F1AATD.2.1防火墙的安余功能应为每一个规定的授权管理员、可主机、主机和用户提供一套难一的,为热径安全策略所必需的安全属,7.1.2. 6授权管理员的基本鉴别(FIA_UAI. 1)FIA_UAU.1.1防火墙的安全功能应精别任何通过防火墙控制台履行授权管理负职能的管理员穿份,

7.1.2.7单一使用的鉴别机制(FIA_UAU.2)FIAUAU.2.1防火墙的安全功能应当在执行迁何与授权管理风、可值主机或用户梧关功能之前鉴别接权管理员、可情主机或用拍的身份。FIA_UAU.2.2防火墙的安全功能应防止与远程投权管理员、选程可信主机和用户要求的下述服务柜关的整别数据重用。

一文件传送协议(FTP);

-题文本传输协议(HTTP)

—.—-登录:

——邮政协议(POP)E

~远程登录:

—~简单网络管理协议(SNMP)

-.--Telnet.

应册注解:只有防火墙經供的服务才需要满尼这一要求。7.1.2. 8授权管理员,可鲁主机、主机和用户唯一身份标识(FIA-UID. 2)F1A,UID.2.1防火的安全功能应确保每一个授权管理员、可信主机,主机或用户准请求拟行玺何操作之前,对其进行唯一身份识别。7.1.3密码支持功能类(FEN)

符合规定的加密操作(FCS_COP.2)FCS.CC)P.2.1,訪灭瑙的安余功能应保证其远程管理会话知密符合国家密码管理的有关规楚。7.1.4可信安全功能保护类(FPT)要求概逐:下面两项要求(FPT,RVM.1和FPTSEP.1)规定了保护内部代弱和数据结构的基础性体系结构的能力,并能够表明安全策略始终是有效的。·7.1.4.1龄火增安全策略的不可旁路性(FPT_RVM.1)FPT.RVM.1-1防火墙龄安全功能应确保充许任何与安余有关的操作执行之前,必通过安869

策略的捡查,

GE/T 18020—1999

7.1.4.2安全功能区域分隔(FPT_SEP.1)FPTSEP.1.1防火塔的安全功能应为其自身的执行过程设定一个安全区域,以保护其免道不可倍主体的干扰和掌改。

FPT_SFP.1.2防火堪的安全功能应把防火墙控制范围内的各个主体的安全区域分随开。7.1.4.3区分安全普理角色(FFT_TSA.2)FPTTSA.2.1防火墙的安全典能应将与安全相关的管理功能与其他功能区分开。FPT,TSA.2.2在防火端的安全功能中,与安全相关的管理功能集应包括安装,配置和管理防火墙安全功能所露的所有功能,其中至少应包括[增如和删除主体和客体;查阅访间控制安全屑性;分配、修改和撤销访间控制安全风性;查阅和管理审计数据]。FPT_TSA.2. 3防火境的安全功能应把执行与安全关的管理功能的能力限定为一种安全管理角色,该角色其有一特别授权的功能和相应的资任,FPTTSA.2.4防火塔的安全功能应能把授权执行替理功能的授权管理员和可信主机与使用防火墙的所有其他个人或系统分开,FPT_TSA.2.5防火墙的安全功能应仅允许授权管理和可情主机承担安全管理角色。FFFTSA,2.6防火墙的安全功能在确认授权管理员或可信主机的安全管理角色前,需要接到一个明确的请求。

7.1.4.4普理功能(FPTTSM.1)

FPT_TSM.1.1防火增的安全功能应使授权管理员具有设置和更新与安全相关的管理数据了,以及对用户授予或取消 FIA UAU. 2. 2 中各项服务的监别能力。FPT_TSM.1.2防火墙的安全功能应提供给授权管理员L安装和韧始化配置防火墙、起动和关闭系统以及备份和恢复的能力。备份能力应由自动工具支持。如果防火墙的安全功能支持外部或内部接国的远狸暂理,那么它应该:a)典有对内、外两个接口或其中之一关闭远程管理的选择杖;b)能够限制那些可进行远程管理的地址:c)能够通过加密来保护远程管理对话。7.1.5安全审计功能类(FAU)

要求概述:下列安全功能要求(FA乙类)规定了安全审计信息的生成、管理、保护和处理。7. 1. 5. 1 审计数据生成(FAU GEN. 1)FAU_GEN.1.1防火墙的安全功能应能够对下列可审计事件生成一个审计记录:a)审计功能的启动利关闭;

b)所有与基本或最低审计级别有关的可审计事件,定义在囊2中的些功能组件中,》根据所有包含在安全标中的功能组件,附加事件在表2中标为“扩履\的事件。FAU_GEN.1.2防火墙的安全功能应在每个审计记录中至少记录以\下信息:a)事件发生的日期和时间,事件的类型,主体身份和功或失败事件,b)根据本标准对其他功能组件的可审计事件定义,对每一类审计事件,附加信息说明在表2剪4列,

表2可审计事件

功能族

可审计事件

FAU_MGT基本

任何对审计随踪进行操作的尝试,包括关阅审计功能或子系统,FAU_PRO基本

任何读取,改、破师审计限踪的试。FDP_ACF

所有对安全功能策略覆蔬的客体执行操作的请求,基本

附加审计记录内容

诺适用,受影响客体的标识

受影响客体的标识

劲能族

HPPSAM

GB/T18020--1999

表2(宽)

可事计事件

健政安全减性的所有尝试,包括拟修改对象的身份,查间全,属性的所有尝域+包据变询对象的身份。所有技用安会功能中鉴别素据智理机制的确求,所有访问鉴别数据的请求。

些谢尝或不或功的次数妞出了设定的限值,寻致的会话控接经止。狂树对娶别机制的狭用。

FLAUIH

基本:所有使用标误恨制(包活所换供的穿份)的尝试。使关某项与安全相关的春理功能。TFF_TSA 最娠

FPTTSM本

所有对安全功能配置多激的替故(设置和更新),无论感功与确。7.1.5.2审计造踪管理(FAUMGT.1)附事计记录内窖

修改后安全质性时新值

仿间请求的月标

用的标识符

配置多数的新俏

FAUMGT.1.1防火墙的安全功能应使管理员能剑建.存挡、爵除和游空声计记录。7.1.5.3可理解的格式(FA15POP.1)FAUPOP1.1防火增的安余功能应能便存于永久性审计记录中的所有审计数据可为人所理解,

7.1.5.4驱制审计限踪访间(FAU\RO.1)FAUPRO.1.1、防火摘的安金功能应只允许接权管理员访问审计记录。7. 1. 5. 5 限制审计查(FAt! SAR, 1)FAUSAR.1.1防火瑞的安金能应提供具有塞阅审计数据能力的工具。FAU,SAR. 1. 2防火培应只允许授权普理员使用审计查阅,工具。7.1、5.6可选择套资审计(F4USAR.3)FAUSAR.3.1防火增的安全功能应提供能对审计数据进行查找和排序的审计查阅工.具:a体ID;

)客体 ID;

)日期t

d)附间;

e)上述各参数的避辑组合(如“新”“与\)]。应用注释:防火境开发者应该详细指述审计查阅工具的功能,尤其是必须描遂基于安全相关性的钱和排序能力。

7.1.5.7防止审计数据丢失(FAU STG.3)FAUSTG.3.1防火境的安全功能应把生成的审计记录,婚存于·~个永久性的审计记录中。FAU STG. 3. 2 防火进的安全功能应限谢由于敏障和攻击道成的审计事件丢失的效重。FAU STG, 3. 3-查审计存储耗尽,防火增应能保证在授权替理员所采取的审计行为以外,断止其他可再计行为的出现

应用注解:对因放障或存储耗竭而导致审计数据丢失的最大容量,防火增的开发者应提供相应的分析结果。

7.2堡证要求

防火尴的安全保证要求是对防火墙产品或系统的并发研制及供应商提出的管理性规定。这些要求与“信息技术安全评站通用推则\中的安全保证要求是“-致的。内容见下表。87

保能分游

配盘鲜膜

变付和操作

指南文伴

跑弱性分析

ACM CAP.I

AIV HLD. 1

AGD_ADM.1

AGD USR.J

ATE_IND.1

ATE_COV.1

AIE_FUN.1

ATE_DPT.1

AVA_ VI.A.1

7.2.1配置普理保证类(ACM)

GB/T 190201999

表3保证要求

保凝纸卉

最低院的支待

安装、生成和启动过虚

肉冰堀和安全策璐

商层设计横述

些形式的·-致性证明

替理员指南

军户指南

减止期试…——致性

或氨蓝面

非形式分析

测试-——功能规范

防火堆安企功能强腰的读估

开发者瘤别性分析

7.2.1. 1最低服度的支持(ACMCAP. 1)ACM_CAP.1.1D开发著应使用配置管理系统。ACMCAP,1,2I开发者提供配置管理文性。AC.MCAP.1.1C配置管理文件应包括一个配置自录,ACMCAP.1.2C配置目录应指还筋火增的各个配置项目,并应包括防炎墙使用的外部网络的服务项目。

ACM,CAP.1.3C配贸暨理文件应描述用来唯一识防火增置项的方法。ACMCA2.1.:E评估者应该确信所提供的信息足在内容和表述上的所有要求,7.7.2变租禁作保证类(A0)

7.2.2.1安获、生成和启动过程(AD0)_IGS.1)AD3JGS. 1. ID开发者减以文许方式说明用于防火培的安全安装、先成和启动的过差。ADO,IGS.1.IC说明文件中应描述防火墙的安全安装、生成和启动所必频的步骤。ATXIGS.1.1E评估者应确认所据供的汽息满足在内容却表述十的所有要求。7.2.3开发保证类(ADV)

7.2.3.1防火墙和安全策略(ADVFSF.1)AIVFSP,1.1D开发者应提供防火墙的功能规范。ADVFSP.1.2D开发者应提供防火墙的安全策略。ADVFSP.1.1C费能规范应以非形式务法来描述安全策路。ADVFSP.1.2C功船窥范应包括以非形式方法表的所有外部安会功能接的语法和语义。AIDVFSP.1.3C:功能热范应包括能证明安金功能也究全实现?的证据。应乐注解:这条要求可以通过安会闻标和外部接口指标等文件的组合来达到。ADVFSP.1.1E评估者应确认所概供的信息满足在内容和表述上的所有要求,ADVFSP.1.2E评估考应确似功能规范与安全策路是一致的。ADVFSP.1.3E

评估者应确认安全功能的表述是否包含了安会目标中的每·项功能要求。872

G/T 18020:-1999

7.2.3.2商层设计描述(ADVHLD.1)AIDV_HI.D.1.ID开发者应费供防火偿安全功能的高层设计,ADVFHL1.1.1C离层设计应以非式方法表述。ADV_HLI).1.2C高层设计应根据于系统来描述安全功能的结构。ADVHLD.!.3C高唇设计应描述由安全功能的每个子系统提供的安全攻能。ADVHILD.1.C高握设计标明安全子案统接可ADVHLD.1.SC高层设计应说明安全功能所需的所有底层硬件、调件和软件,以及其中已实现的保护机制所提供的功能,

ADVH1.T).1.1E评估者应确认所提供的信息满足在内容和表述上的所有要求。ADVHI.D.1.2E评估者应认姿全功能的表迷是否包含了安全目标中的每一项功能要求。7.2.3.3非形式的-致性证期(ADVRCR.1)ADVRCR.1.ID开发者应证明所提供的对安全动能的轭要表述,准确,一效并耳完整地反应了安全目标中的孕蔗要求,

ADVRCR.1.1C对于同一安全功能的两个相邻层的表述,开发者应证明在较高层插象表述的所有静分在较底暴抛象中得到了细化。ADV_RCR,1.2C对于同一安余功能的两个相邻层的表述·其对应关系可以用非形式方法表述。ADVRCR.1.IE评估者随确认所提供的信感滤足在内容和表述上的所有要求,AT)VRCR.1.2E评估者应对安全目标中所陈选的功能要求秘以录低悬摘象之间的对应关系进行分析,以保证推确、一致和究整。7.2.4指文件保证类(AGD)

7.2.4.1管運贯指南(AGD_ADM.I)AGDADM.1.1D开发者应提供能满足系统管理者满要的管理员指南。AGDALMi.1.1C就班员指南应摘述怎祥以安全的方式管運防火培AGD,ADM.1.2C对于应该控制在安全处理环境中的功能和特权,管理员指南欣有警告。AGDAIDM.1.3C管理员指南应对一致,有效地使用安全功售提供指导。AGD_ADM.1.4C管理员指南应说明两类型功能之间的差别;一种是允许管理员控制安全参数,而另~种是只允许管理员获得信息。AGD_ADM.1.5C督理员指南应措述员控制下的所有安全参数。ACDAM.1.5C管理员指菌应描遂各类需要执行管理功能的安全相关事件,包括在安全功崩控制下改变实体的资全特性,

AGD.ADM 1.7C

管理员指南应包括安全功龙郊何相互作雨的指导。AGDAOM.1.8C管理负指离应包括怎样配置防火的指令。ACD,AI>M.1.9C曾理负指南应播述在防火读的安全安装过程中,能妻使期均所有配置选项,

AGD,APM.1.10C臂理员指南成充分摘述与安垒管谨相关的详细过程。AGDADM.1.11C管理员指应与提交给评估的其他文件一致。AGD_ADM.1.1E评估着成确认所提供的信息能概足在内容和表述上的所有零求。AGDADM.1.2E课者应确认安装过能产生个安全的配登。7.2.4.2用户指南(AGD_ESR.1)

AGDISR.I.ID开发者缅接识用广指南。AGD_USR.2.1C用户指南应描述用户可使用的安全功能和接口。873

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。

标准图片预览:

- 热门标准

- 国家标准(GB)

- GB/T2828.1-2012 计数抽样检验程序 第1部分:按接收质量限(AQL)检索的逐批检验抽样计划

- GB/T18204.4-2000 公共场所毛巾、床上卧具微生物检验方法细菌总数测定

- GB50367-2013 混凝土结构加固设计规范

- GB5009.225-2023 食品安全国家标准 酒和食用酒精中乙醇浓度的测定

- GB8552-1987 电子器件详细规范 低功率非线绕固定电阻器 RJ13型金属膜固定电阻器评定水平E(可供认证用)

- GB/T11379-2008 金属覆盖层 工程用铬电镀层

- GB/T23892.3-2009 滑动轴承 稳态条件下流体动压可倾瓦块止推轴承 第3部分:可倾瓦块止推轴承计算的许用值

- GB/T20976-2023 软冰淇淋预拌粉质量要求

- GB/T9145-2003 普通螺纹 中等精度、优选系列的极限尺寸

- GB/T9239-1988 刚性转子平衡品质 许用不平衡的确定

- GB/T15917.3-1995 金属镝及氧化镝化学分析方法 对氯苯基荧光酮--溴化十六烷基三甲基胺分光光度法测定钽量

- GB/T11839-1989 二氧化铀芯块中硼的测定 姜黄素萃取光度法

- GB/T6122.1-2002 圆角铣刀 第1部分:型式和尺寸

- GB/T7433-1987 对称电缆载波通信系统抗无线电广播和通信干扰的指标

- GB/T12053-1989 光学识别用字母数字字符集 第一部分:OCR-A字符集印刷图象的形状和尺寸

- 行业新闻

请牢记:“bzxz.net”即是“标准下载”四个汉字汉语拼音首字母与国际顶级域名“.net”的组合。 ©2025 标准下载网 www.bzxz.net 本站邮件:bzxznet@163.com

网站备案号:湘ICP备2025141790号-2

网站备案号:湘ICP备2025141790号-2