- 您的位置:

- 标准下载网 >>

- 标准分类 >>

- 通信行业标准(YD) >>

- YD/T 2050-2009 接入网安全技术要求——无源光网络(PON)设备

标准号:

YD/T 2050-2009

标准名称:

接入网安全技术要求——无源光网络(PON)设备

标准类别:

通信行业标准(YD)

标准状态:

现行-

发布日期:

2009-12-11 -

实施日期:

2010-01-01 出版语种:

简体中文下载格式:

.rar .pdf下载大小:

4.84 MB

部分标准内容:

ICS33.040.50

中华人民共和国通信行业标准

YD/T2050-2009

接入网安全技术要求

无源光网络(PON)设备

Technical requirements for security of passive optical network(PON) equipment

2009-12-11发布

2010-01-01实施

中华人民共和国工业和信息化部发布前

范围·

规范性引用文件…

缩略语·

用户平面安全要求

控制平面安全要求·

管理平面安全要求

设备可靠性要求

设备电气安全

YD/T2050-2009

YD/T2050-2009

本标准是接入网设备安全系列标准之一,该标准系列的名称和结构预计如下:1.YD/T2046-2009接入网安全技术要求——xDSL用户端设备2.YD/T2047-2009

3.YD/T2048-2009

4.YD/T2049-2009

5.YD/T2050-2009

6.YD/T2051-2009

7.YD/T1910-2009

接入网设备安全测试方法—xDSL用户端设备接入网安全技术要求DSL接入复用器(DSLAM)设备接入网设备安全测试方法一DSL接入复用器(DSLAM)设备接入网安全技术要求一一无源光网络(PON)设备接入网设备安全测试方法一无源光网络(PON)设备接入网安全技术要求——综合接入系统8.接入网设备安全测试方法综合接入系统本标准在制定过程中注意了和下列标准的协调统一:1.YD/T1475-2006

2.YD/T1771-2008

3.YD/T1949-2009

接入网技术要求一—基于以太网方式的无源光网络(EPON)接入网技术要求一EPON系统互通性接入网技术要求吉比特的无源光网络9接入网技术要求—EPON/GPON系统承载多业务4.YD/T1953-2009

本标准由中国通信标准化协会提出并归口。本标准起草单位:工业和信息化部电信研究院、中兴通讯股份有限公司、华为技术有限公司、上海贝尔股份有限公司、国家计算机网络应急技术处理协调中心。本标准主要起草人:陈洁、程强、刘谦、赵苹、敖立、党梅梅、葛坚、李云洁、张博山、牛乐宏、姚亦峰。

1范围

YD/T2050-2009

接入网安全技术要求一无源光网络(PON)设备本标准规定了PON设备(包括EPON设备和GPON设备)的用户平面安全要求、控制平面安全要求、管理平面安全要求、设备可靠性和电气安全要求。本标准适用于公众电信网环境下的PON设备,专用电信网也可参照使用。2规范性引用文件

下列文件中的条款通过本标准的引用而成为本标准的条款。凡是注日期的引用文件,其随后所有的修改单(不包括勘误的内容)或修订版均不适用于本标准。然而,鼓励根据本标准达成协议的各方研究是否可使用这些文件的最新版本。凡是不注日期的引用文件,其最新版本适用于本标准。GB9254-1998

GB/T17618-1998

YD/T1082-2000

YD/T1475-2006

YD/T1771~2008

YD/T1949.1-2009

YD/T1949.3-2009

IEEE802.1ag

IEEE802.1D

IEEE802.1Q

IEEE802.1X

IEEE802.3

IETFRFC1901

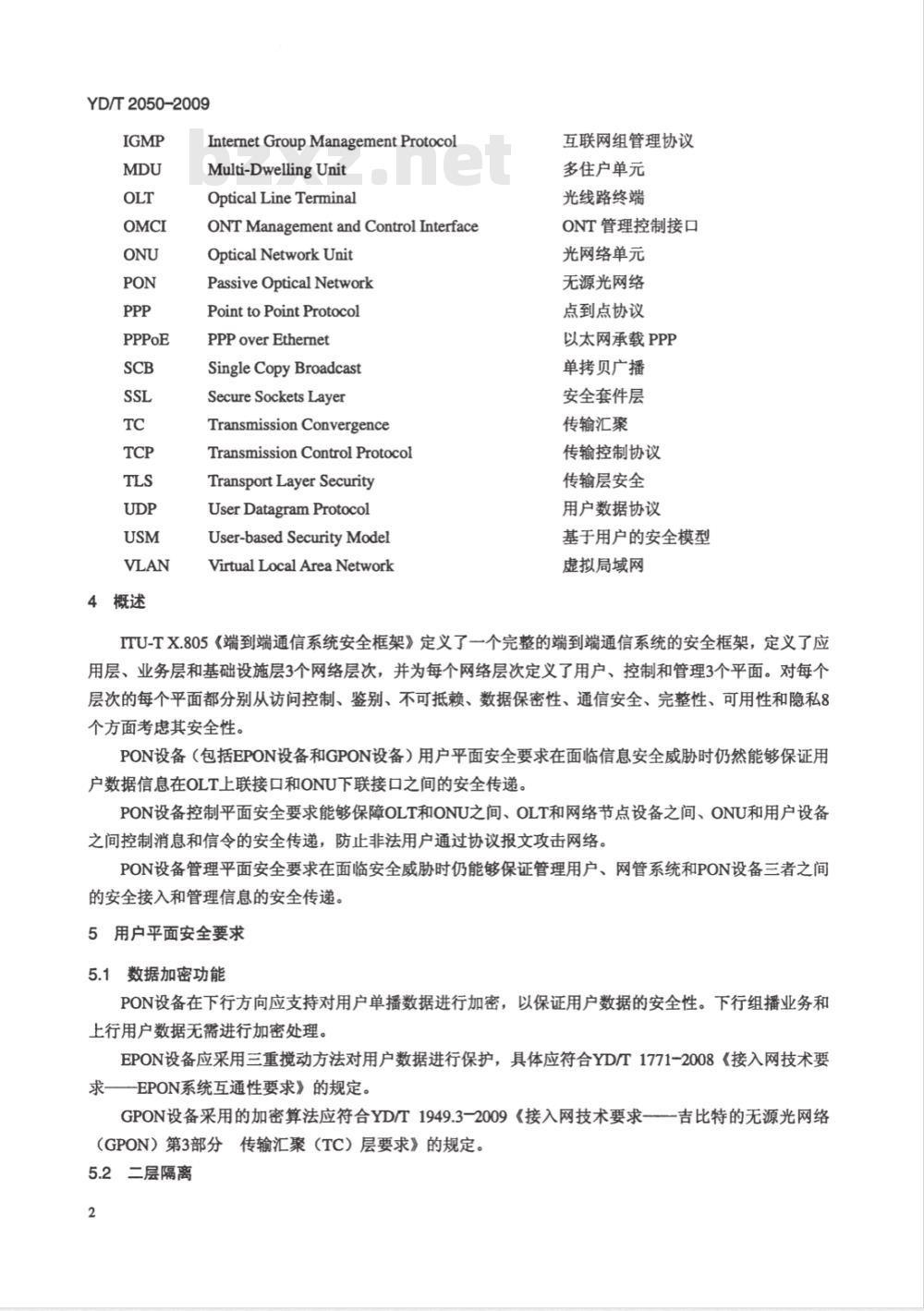

3缩略语

信息技术设备的无线电骚扰限值和测量方法信息技术设备抗扰度限值和测量方法接入网设备过电压过电流防护及基本环境适应性技术条件接入网技术要求一—基于以太网方式的无源光网络(EPON)接入网技术要求——EPON系统互通性要求接入网技术要求一一吉比特的无源光网络(GPON)第1部分总体要求接入网技术要求一一吉比特的无源光网络(GPON)第3部分传输汇聚(TC)层要求

局域网和城域网一一虚拟桥接局域网增补件5:连接故障管理局域网和城域网-

-MAC桥

局域网和城域网——虚拟桥接局域网局域网和城域网一—基于端口的网络接入控制信息技术一系统间通信和信息交换局域网和城域网特定要求一第3部分:CSMA/CD接入方式和物理层规范基于团体名的SNMPv2

下列缩略语适用于本标准。

BroadbandRemoteAccessServer

DynamicHostConfigProtocol

Destination LookupFailure

Denial of Service

EthernetPassiveOptical NetworkGigabit-CapablePassiveOpticalNetwork宽带远程接入服务器

动态主机配置协议

目的查找失败

拒绝服务

基于以太网方式的无源光网络

吉比特无源光网络

YD/T2050-2009

4概述

Internet Group Management ProtocolMulti-Dwelling Unit

Optical Line Terminal

ONTManagementandControlInterfaceOptical Network Unit

PassiveOpticalNetwork

Point to Point Protocol

PPPoverEthernet

Single Copy Broadcast

Secure Sockets Layer

TransmissionConvergence

TransmissionControlProtocol

Transport Layer Security

User Datagram Protocol

User-basedSecurityModel

VirtualLocalAreaNetwork

互联网组管理协议

多住户单元

光线路终端

ONT管理控制接口

光网络单元

无源光网络

点到点协议

以太网承载PPP

单拷贝广播

安全套件层

传输汇聚

传输控制协议

传输层安全

用户数据协议

基于用户的安全模型

虚拟局域网

ITU-TX.805《端到端通信系统安全框架》定义了一个完整的端到端通信系统的安全框架,定义了应用层、业务层和基础设施层3个网络层次,并为每个网络层次定义了用户、控制和管理3个平面。对每个层次的每个平面都分别从访问控制、鉴别、不可抵赖、数据保密性、通信安全、完整性、可用性和隐私8个方面考虑其安全性。

PON设备(包括EPON设备和GPON设备)用户平面安全要求在面临信息安全威胁时仍然能够保证用户数据信息在OLT上联接口和ONU下联接口之间的安全传递。PON设备控制平面安全要求能够保障OLT和ONU之间、OLT和网络节点设备之间、ONU和用户设备之间控制消息和信令的安全传递,防止非法用户通过协议报文攻击网络。PON设备管理平面安全要求在面临安全威胁时仍能够保证管理用户、网管系统和PON设备三者之间的安全接入和管理信息的安全传递。5用户平面安全要求

5.1数据加密功能

PON设备在下行方向应支持对用户单播数据进行加密,以保证用户数据的安全性。下行组播业务和上行用户数据无需进行加密处理。EPON设备应采用三重搅动方法对用户数据进行保护,具体应符合YD/T1771-2008《接入网技术要求——EPON系统互通性要求》的规定。GPON设备采用的加密算法应符合YD/T1949.3-2009《接入网技术要求--吉比特的无源光网络(GPON)第3部分传输汇聚(TC)层要求》的规定。5.2二层隔离

YD/T2050-2009

OLT应支持各ONU之间的二层隔离,即同一OLT设备上同一和不同PON接口下的各ONU之间均不应通过OLT设备上的二层桥接功能直接互通。MIDU类型的ONU应支持各用户物理端口之间的二层隔离,即各用户物理端口之间不应通过ONU上的二层桥接功能直接互通。

5.3帧过滤

5.3.1OLT的顿过滤功能

OLT应支持根据以太网封装协议、源/目的MAC地址、源/目的IP地址和TCP/UDP端口号对上、下行以太网数据顿进行过滤。

OLT应能过滤来自用户的组播流。缺省状态下,OLT应支持过滤表1规定的预定义和保留地址的MAC顿,但OLT可以提供改变缺省行为的配置选项。

预定义和保留MAC地址

MAC地址

01-80-C2-00-00-00

01-80-C2-00-00-01

01-80-C2-00-00-02

01-80-C2-00-00-03

01-80-C2-00-00-04

01-80-C2-00-00-0F

01-80-C2-00-00-10

01-80-C2-00-00-20

01-80-C2-00-00-21

01-80-C2-00-00-22

01-80-C2-00-00-2F

01-80-C2-Xx-Xx-Xy

桥组地址(BPDUs)

慢速协议(LACP,EFMOAMPDUs)

EAPoverLANs

所有LAN的桥管理地址

保留GARP应用地址

2ONU的顿过滤功能

缺省行为

Forward

可选配置

Forward

引用标准

IEEE 802.1D, Table 7-9

IEEE802.3

IEEE 802.3, Table 43B-1

IEEE 802.1X, Table 7-2

IEEE 802.1D, Table 7-9

IEEE 802.1D, Table 7-10

IEEE 802.1D, Table 12-1

IEEE 802.1Q, Table 11-1此内容来自标准下载网

IEEE 802.1D, Table 12-1

IEEE802.1ag-D6,Table8-9

ONU应支持根据物理端口、以太网顿封装协议、源/目的MAC地址、以太网优先级标记(P-bit)对上、下行以太网数据顿进行过滤。

缺省状态下,ONU应支持过滤表1规定的预定义和保留地址的MAC顿,但ONU可以提供改变缺省行为的配置选项。

建议ONU支持基于源/目的IP地址和TCP/UDP端口号对数据顿进行过滤。建议ONU过滤来自用户的组播流。5.4组播/广播/DLF报文风暴抑制OLT应对二层组播/广播/DLF报文的速率进行抑制,在上行方向应默认开启此功能。OLT应支持基于全局的抑制方式,建议支持基于VLAN和端口的抑制方式。5.5协议报文限速

OLT和MDU类型ONU应支持对特定协议报文(例如,DHCP、IGMP、ICMP等)进行限速处理。5.6MAC地址控制功能

5.6.1OLT的MAC地址控制功能

YD/T2050-2009

OLT应能配置并限制从每个ONU学习到的MAC地址的数量,限制的数量应可以灵活配置。当达到MAC地址表深度时,OLT应支持忽略新MAC地址直到旧MAC地址老化等不同策略。5.6.2ONU的MAC地址控制功能

ONU应支持限制从每个用户物理端口学习到的MAC地址的数量,且限制的数量应可以灵活配置。当达到MAC地址表深度时,ONU应支持忽略新MAC地址直到旧MAC地址老化等不同策略。5.7防止MAC地址欺骗

OLT应能够防止用户MAC地址欺骗,应支持丢弃重复的MAC地址的帧。OLT应能够防止用户仿冒宽带网络网关(如BRAS)的MAC地址。5.8IP地址绑定功能

OLT和MDU类型的ONU应支持P地址与端口或VLAN等的绑定,地址绑定功能应包含下面两个子功能:

(1)端口a被限制仅能使用地址A,不能使用除地址A外的其他地址;(2)端口b不能盗用端口a使用的地址A。OLT和MDU类型的ONU应支持基于静态配置用户IP地址与用户端口或VLAN的绑定功能。OLT和MDU类型的ONU可选支持跟踪DHCP中的IP地址分配过程进行端口和P地址的动态绑定功能。

5.9VLAN和VLANStacking

OLT和ONU应支持通过VLAN实现用户隔离和业务隔离,并应支持对不信任用户的VLANID进行去弃或切换处理。

OLT和ONU应支持的VLAN和VLANStacking具体功能要求见YD/T1949.1-2009《接入网技术要求一吉比特的无源光网络(GPON)第1部分总体要求》的规定。5.10RTP报文过滤功能

对于内置VoIP语音功能的ONU,当遭到未建立呼叫的、目的为本设备的RTP报文攻击时,ONU应丢弃所有的非法RTP报文,并且语音业务质量应不受影响5.11上联端口安全相关功能

PON设备的OLT应具备提供至少2个上联以太接口的能力。PON设备的OLT上联端口应支持IEEE802.3规定的链路聚集功能,应实现链路负载分担和链路穴余保护功能。

PON设备的OLT上联端口应支持快速生成树(RSTP)功能。PON设备的OLT上联端口应支持对特定的物理端口或逻辑端口的流镜像功能。5.12用户环网检测

ONU应支持对用户侧端口是否成环的检测,防止环网形成。6控制平面安全要求

6.1ONU认证

EPON设备的OLT应支持根据ONU的MAC地址对其合法性进行认证的能力,应拒绝非法ONU接入网络获得服务。

GPON设备的OLT应支持根据ONU序列号对其合法性进行认证的能力,可选支持同时采用序列号和4

password对ONU进行合法性认证,应拒绝非法ONU接入网络获得服务。非法ONU事件应记入系统日志,并应产生相应警告信息。6.2用户端口识别与定位功能

YD/T2050-2009

OLT设备和MDU类型的ONU应支持用户物理端口的识别和标记功能,并按照端口编号计划进行惟编号。

OLT和MDU类型的ONU应支持通过二层DHCP中继代理、PPPoE中继代理和VLANStacking功能传递用户端口信息,端口信息可包括OLT设备标识、槽位号、PON端口号、ONU标识、用户物理端口号、VLANID和VPIVCI等信息。

6.3可控组播

PON设备应支持组播权限控制功能阻止非法用户获取组播业务,具体要求见YD/T1949.1-2009《接入网技术要求一吉比特的无源光网络(GPON)第1部分总体要求》的规定。6.4过滤功能

OLT应能够过滤来自用户端口的IGMP查询顿和DHCPOFFER/ACK/NAK帧。OLT应支持对网络侧合法组播源的配置和对非法组播源进行过滤的配置。建议ONU支持过滤来自用户端口的IGMP查询顿和DHCPOFFER/ACK/NAK。6.5防DoS攻击

OLT、HGU类型ONU和MDU类型的ONU均应支持防止攻击目标为本设备的PingofDeath、SYNFlood、LAND攻击和IP欺骗等DoS攻击,当遭遇DoS攻击时,应能保证用户正常数据流的正常转发。6.6ARP代理功能

为了防止形成广播风暴,建议OLT支持ARP协议代理功能。对支持三层功能的OLT设备,应支持ARP代理功能。

6.7心跳机制

提供VoIP业务的ONU应定期向软交换发送心跳消息,并应能正确响应软交换发送的心跳消息。6.8SIP协议的注册认证功能

对于采用SIP协议提供VoIP业务的ONU,在向软交换注册时,可选支持认证功能。7管理平面安全要求

7.1管理员口令

(1)应对PON设备的管理用户进行鉴别和认证,鉴别和认证是系统访问的基础。与管理员权限相关的安全数据应得到妥善的保护。(2)用户进行网络管理时所使用的登录口令的长度应不少于8个字符,并且应由数字、字母或特殊符号组成,PON网管系统应提供检查机制,保证每个口令至少是由前述的三类符号中的两类组成。(3)无论在设备还是网管系统中,管理员口令不应使用明文保存。7.2设备访问方式

7.2.1基本要求

OLT设备应支持带内和带外访问的管理方式。建议使用带外方式进行管理。在保证通信安全的前提下,PON设备也可采用带内方式管理。5

YD/T2050-2009

OLT设备应支持SNMP管理控制方式和CONSOLE管理控制方式,可选支持Telnet(SSH)和Web管理控制方式。

7.2.2SNMP访问

OLT设备应支持SNMPv2c(见IETFRFC1901),宜支持SNMPv3。支持SNMPv2c时,应可以和访问控制列表相结合,控制非法网管接入设备,同时不使用public/private作为缺省团体名,缺省只读团体名和读写团体名称不能够相同,并且在适当的时机提示管理员修改团体名。

支持SNMPv3时,支持USM等安全机制。建议OLT实现对网管站的访问控制,限定通过哪些IP地址使用SNMP对设备进行访问。7.2.3本地CONSOLE访问

OLT设备应能通过其所带的CONSOLE口对其进行带外方式的操作维护,在维护终端与设备进行交互的过程中应提供与Telnet访问方式相同的安全保护能力。7.2.4Telnet访问(可选)

OLT设备可选支持Telnet访问方式。若支持Telnet,则应支持以下安全要求:(1)用户应提供用户名/口令才能进行后续的操作,用户地址和操作应记入日志;(2)Telnet访问时应提供对用户账号的分级管理机制,提供对Telnet用户权限的控制功能;(3)应限制同时访问的用户数目;(4)在设定的时间内不进行交互,用户应自动被注销,提供终端超时锁定功能;(5)可限定用户通过哪些IP地址使用Telnet服务对设备进行访问;(6)能够针对Telnet的密码试探攻击进行防范,可对同一个IP地址使用延时响应机制,也可利用限定来自同一个P地址的登录尝试次数:(7)应支持关闭Telnet服务。

7.2.5Web访问(可选)

OLT设备可选支持Web访问方式。若支持Web访问方式,则应支持以下安全要求:(1)用户应提供用户名/口令才能进行后续的操作,用户地址和操作应记入日志;(2)可限定用户通过哪些IP地址使用HTTP对设备进行访问;(3)应支持关闭HTTP服务;

(4)应支持SSL/TLS安全协议或提供其他安全措施,实现对管理用户数据的完整性保护。7.3网管系统安全要求

7.3.1安全策略管理

网管系统应能提供统一的安全策略控制,包括以下几项。(1)登录策略管理:提供设置非法登录系统的次数及锁定时间,设置管理用户账号有效期,设置登录超时退出时间、账号登录时间段、限制同一账号最大连接数等功能。(2)提供管理用户的功能。

(3)管理用户密码设置策略:限制管理用户设置的密码长度、密码组成,提供密码重置功能,设置用户密码有效天数等。

(4)支持管理用户登录的IP管理策略,将登录的管理用户与IP地址绑定。6

7.3.2角色管理

YD/T2050-2009

角色表示一类特定的权限的集合,包括管理用户可以登录的客户端IP地址范围,管理用户可以进行的操作,管理用户可以管理的资源等。通过安全管理可以动态地创建、删除和修改角色,形成新的权限集合,以便分配给管理用户,达到控制管理用户权限的目的。

角色管理功能应包含以下几项。(1)增加、删除、修改角色。

(2)给角色分配管理资源(可管理的对象范围)和操作权限。(3)从操作权限来说,网管系统应可以提供三类缺省的角色:·系统管理员:可以执行网管系统提供的所有功能项,包括权限分配功能·配置管理员:可以执行网管系统提供的对设备和系统自身有数据修改权限的功能(不包括权限分配功能),如资源维护、设备配置、版本升级、系统维护等;·监控管理员:可以执行网管系统提供的对设备的监控和网管系统自身的查询和审计等功能,如资源查询、告警监控、性能统计、日志查询等。网管系统应提供灵活的角色创建功能,如可以根据管理用户的需要再单独创建版本管理员、统计管理员等角色。

从管理资源来说,这些操作权限都应可以指定管理的范围。7.3.3账号管理

对使用网管系统的管理用户账号进行管理维护,包括:(1)增加账号;

(2)删除账号;

(3)修改账号信息;

(4)查询账号信息。

管理用户的账号信息包括:

(1)用户账号;

(2)用户密码;

(3)密码有效期;

(4)用户所属角色;

(5)附加说明。

支持同一个管理员账号属于多个角色组。7.3.4管理用户登录管理

网管系统应能提供完善的用户登录管理功能,包括:(1)只有在服务器中已经注册的用户才能登录到网管系统,如果启动了访问控制列表功能,则客户端必须同时满足存在于网管系统ACL表中的用户才能登录到网管系统;(2)登录的用户只具有已经被授权的指定操作;(3)登录失败告警,使用同一管理账号连续多次登录失败时,网管系统应产生非法登录告警,并对该管理账号进行锁定;

YD/T2050-2009

(4)手工注销登录的用户;

(5)手工或超时自动锁定客户端或退出。7.3.5在线管理用户管理

网管系统应能对在线用户进行监视,能够实时监视在线用户的登录情况,包括:(1)登录用户;

(2)登录时间;

(3)操作终端信息。

网管系统应能对在线用户进行管理,超级用户能够查看一般用户所做的操作,并强制其退出。7.3.6日志管理

管理用户可以根据给定条件对日志进行查询,并可对查询到的日志进行排序。查询的条件为:

(1)给定时间或时间段进行查询;(2)给定用户进行查询;

(3)给定的日志类型。

可以查询到的信息包括:

(1)日志类型,包括操作日志、系统日志、安全日志;(2)操作时间;

(3)操作人;

(4)操作名称;

(5)操作对象;

(6)操作内容;

(7)操作终端;

(8)操作结果(例如成功或失败)。8设备可靠性要求

8.1光纤保护倒换

PON设备可选支持光纤保护倒换功能,光纤保护倒换主要包括主干光纤保护倒换和全光纤保护倒换两种方式。

EPON设备应符合YD/T1475-2006《接入网技术要求基于以太网的无源光网络(EPON)》对光纤保护倒换功能的具体规定。

GPON设备应符合YD/T1949.1-2009《接入网技术要求一吉比特的无源光网络(GPON)第1部分总体要求》对光纤保护倒换功能的具体规定。8.2主控板主备倒换

OLT应提供主控板的热备份功能,在主控板倒换过程中,所有业务配置和业务连接不应发生差错或丢失,业务质量不应受到影响。主控板倒换应支持人工倒换和自动倒换两种模式。8.3电源主备倒换

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。

中华人民共和国通信行业标准

YD/T2050-2009

接入网安全技术要求

无源光网络(PON)设备

Technical requirements for security of passive optical network(PON) equipment

2009-12-11发布

2010-01-01实施

中华人民共和国工业和信息化部发布前

范围·

规范性引用文件…

缩略语·

用户平面安全要求

控制平面安全要求·

管理平面安全要求

设备可靠性要求

设备电气安全

YD/T2050-2009

YD/T2050-2009

本标准是接入网设备安全系列标准之一,该标准系列的名称和结构预计如下:1.YD/T2046-2009接入网安全技术要求——xDSL用户端设备2.YD/T2047-2009

3.YD/T2048-2009

4.YD/T2049-2009

5.YD/T2050-2009

6.YD/T2051-2009

7.YD/T1910-2009

接入网设备安全测试方法—xDSL用户端设备接入网安全技术要求DSL接入复用器(DSLAM)设备接入网设备安全测试方法一DSL接入复用器(DSLAM)设备接入网安全技术要求一一无源光网络(PON)设备接入网设备安全测试方法一无源光网络(PON)设备接入网安全技术要求——综合接入系统8.接入网设备安全测试方法综合接入系统本标准在制定过程中注意了和下列标准的协调统一:1.YD/T1475-2006

2.YD/T1771-2008

3.YD/T1949-2009

接入网技术要求一—基于以太网方式的无源光网络(EPON)接入网技术要求一EPON系统互通性接入网技术要求吉比特的无源光网络9接入网技术要求—EPON/GPON系统承载多业务4.YD/T1953-2009

本标准由中国通信标准化协会提出并归口。本标准起草单位:工业和信息化部电信研究院、中兴通讯股份有限公司、华为技术有限公司、上海贝尔股份有限公司、国家计算机网络应急技术处理协调中心。本标准主要起草人:陈洁、程强、刘谦、赵苹、敖立、党梅梅、葛坚、李云洁、张博山、牛乐宏、姚亦峰。

1范围

YD/T2050-2009

接入网安全技术要求一无源光网络(PON)设备本标准规定了PON设备(包括EPON设备和GPON设备)的用户平面安全要求、控制平面安全要求、管理平面安全要求、设备可靠性和电气安全要求。本标准适用于公众电信网环境下的PON设备,专用电信网也可参照使用。2规范性引用文件

下列文件中的条款通过本标准的引用而成为本标准的条款。凡是注日期的引用文件,其随后所有的修改单(不包括勘误的内容)或修订版均不适用于本标准。然而,鼓励根据本标准达成协议的各方研究是否可使用这些文件的最新版本。凡是不注日期的引用文件,其最新版本适用于本标准。GB9254-1998

GB/T17618-1998

YD/T1082-2000

YD/T1475-2006

YD/T1771~2008

YD/T1949.1-2009

YD/T1949.3-2009

IEEE802.1ag

IEEE802.1D

IEEE802.1Q

IEEE802.1X

IEEE802.3

IETFRFC1901

3缩略语

信息技术设备的无线电骚扰限值和测量方法信息技术设备抗扰度限值和测量方法接入网设备过电压过电流防护及基本环境适应性技术条件接入网技术要求一—基于以太网方式的无源光网络(EPON)接入网技术要求——EPON系统互通性要求接入网技术要求一一吉比特的无源光网络(GPON)第1部分总体要求接入网技术要求一一吉比特的无源光网络(GPON)第3部分传输汇聚(TC)层要求

局域网和城域网一一虚拟桥接局域网增补件5:连接故障管理局域网和城域网-

-MAC桥

局域网和城域网——虚拟桥接局域网局域网和城域网一—基于端口的网络接入控制信息技术一系统间通信和信息交换局域网和城域网特定要求一第3部分:CSMA/CD接入方式和物理层规范基于团体名的SNMPv2

下列缩略语适用于本标准。

BroadbandRemoteAccessServer

DynamicHostConfigProtocol

Destination LookupFailure

Denial of Service

EthernetPassiveOptical NetworkGigabit-CapablePassiveOpticalNetwork宽带远程接入服务器

动态主机配置协议

目的查找失败

拒绝服务

基于以太网方式的无源光网络

吉比特无源光网络

YD/T2050-2009

4概述

Internet Group Management ProtocolMulti-Dwelling Unit

Optical Line Terminal

ONTManagementandControlInterfaceOptical Network Unit

PassiveOpticalNetwork

Point to Point Protocol

PPPoverEthernet

Single Copy Broadcast

Secure Sockets Layer

TransmissionConvergence

TransmissionControlProtocol

Transport Layer Security

User Datagram Protocol

User-basedSecurityModel

VirtualLocalAreaNetwork

互联网组管理协议

多住户单元

光线路终端

ONT管理控制接口

光网络单元

无源光网络

点到点协议

以太网承载PPP

单拷贝广播

安全套件层

传输汇聚

传输控制协议

传输层安全

用户数据协议

基于用户的安全模型

虚拟局域网

ITU-TX.805《端到端通信系统安全框架》定义了一个完整的端到端通信系统的安全框架,定义了应用层、业务层和基础设施层3个网络层次,并为每个网络层次定义了用户、控制和管理3个平面。对每个层次的每个平面都分别从访问控制、鉴别、不可抵赖、数据保密性、通信安全、完整性、可用性和隐私8个方面考虑其安全性。

PON设备(包括EPON设备和GPON设备)用户平面安全要求在面临信息安全威胁时仍然能够保证用户数据信息在OLT上联接口和ONU下联接口之间的安全传递。PON设备控制平面安全要求能够保障OLT和ONU之间、OLT和网络节点设备之间、ONU和用户设备之间控制消息和信令的安全传递,防止非法用户通过协议报文攻击网络。PON设备管理平面安全要求在面临安全威胁时仍能够保证管理用户、网管系统和PON设备三者之间的安全接入和管理信息的安全传递。5用户平面安全要求

5.1数据加密功能

PON设备在下行方向应支持对用户单播数据进行加密,以保证用户数据的安全性。下行组播业务和上行用户数据无需进行加密处理。EPON设备应采用三重搅动方法对用户数据进行保护,具体应符合YD/T1771-2008《接入网技术要求——EPON系统互通性要求》的规定。GPON设备采用的加密算法应符合YD/T1949.3-2009《接入网技术要求--吉比特的无源光网络(GPON)第3部分传输汇聚(TC)层要求》的规定。5.2二层隔离

YD/T2050-2009

OLT应支持各ONU之间的二层隔离,即同一OLT设备上同一和不同PON接口下的各ONU之间均不应通过OLT设备上的二层桥接功能直接互通。MIDU类型的ONU应支持各用户物理端口之间的二层隔离,即各用户物理端口之间不应通过ONU上的二层桥接功能直接互通。

5.3帧过滤

5.3.1OLT的顿过滤功能

OLT应支持根据以太网封装协议、源/目的MAC地址、源/目的IP地址和TCP/UDP端口号对上、下行以太网数据顿进行过滤。

OLT应能过滤来自用户的组播流。缺省状态下,OLT应支持过滤表1规定的预定义和保留地址的MAC顿,但OLT可以提供改变缺省行为的配置选项。

预定义和保留MAC地址

MAC地址

01-80-C2-00-00-00

01-80-C2-00-00-01

01-80-C2-00-00-02

01-80-C2-00-00-03

01-80-C2-00-00-04

01-80-C2-00-00-0F

01-80-C2-00-00-10

01-80-C2-00-00-20

01-80-C2-00-00-21

01-80-C2-00-00-22

01-80-C2-00-00-2F

01-80-C2-Xx-Xx-Xy

桥组地址(BPDUs)

慢速协议(LACP,EFMOAMPDUs)

EAPoverLANs

所有LAN的桥管理地址

保留GARP应用地址

2ONU的顿过滤功能

缺省行为

Forward

可选配置

Forward

引用标准

IEEE 802.1D, Table 7-9

IEEE802.3

IEEE 802.3, Table 43B-1

IEEE 802.1X, Table 7-2

IEEE 802.1D, Table 7-9

IEEE 802.1D, Table 7-10

IEEE 802.1D, Table 12-1

IEEE 802.1Q, Table 11-1此内容来自标准下载网

IEEE 802.1D, Table 12-1

IEEE802.1ag-D6,Table8-9

ONU应支持根据物理端口、以太网顿封装协议、源/目的MAC地址、以太网优先级标记(P-bit)对上、下行以太网数据顿进行过滤。

缺省状态下,ONU应支持过滤表1规定的预定义和保留地址的MAC顿,但ONU可以提供改变缺省行为的配置选项。

建议ONU支持基于源/目的IP地址和TCP/UDP端口号对数据顿进行过滤。建议ONU过滤来自用户的组播流。5.4组播/广播/DLF报文风暴抑制OLT应对二层组播/广播/DLF报文的速率进行抑制,在上行方向应默认开启此功能。OLT应支持基于全局的抑制方式,建议支持基于VLAN和端口的抑制方式。5.5协议报文限速

OLT和MDU类型ONU应支持对特定协议报文(例如,DHCP、IGMP、ICMP等)进行限速处理。5.6MAC地址控制功能

5.6.1OLT的MAC地址控制功能

YD/T2050-2009

OLT应能配置并限制从每个ONU学习到的MAC地址的数量,限制的数量应可以灵活配置。当达到MAC地址表深度时,OLT应支持忽略新MAC地址直到旧MAC地址老化等不同策略。5.6.2ONU的MAC地址控制功能

ONU应支持限制从每个用户物理端口学习到的MAC地址的数量,且限制的数量应可以灵活配置。当达到MAC地址表深度时,ONU应支持忽略新MAC地址直到旧MAC地址老化等不同策略。5.7防止MAC地址欺骗

OLT应能够防止用户MAC地址欺骗,应支持丢弃重复的MAC地址的帧。OLT应能够防止用户仿冒宽带网络网关(如BRAS)的MAC地址。5.8IP地址绑定功能

OLT和MDU类型的ONU应支持P地址与端口或VLAN等的绑定,地址绑定功能应包含下面两个子功能:

(1)端口a被限制仅能使用地址A,不能使用除地址A外的其他地址;(2)端口b不能盗用端口a使用的地址A。OLT和MDU类型的ONU应支持基于静态配置用户IP地址与用户端口或VLAN的绑定功能。OLT和MDU类型的ONU可选支持跟踪DHCP中的IP地址分配过程进行端口和P地址的动态绑定功能。

5.9VLAN和VLANStacking

OLT和ONU应支持通过VLAN实现用户隔离和业务隔离,并应支持对不信任用户的VLANID进行去弃或切换处理。

OLT和ONU应支持的VLAN和VLANStacking具体功能要求见YD/T1949.1-2009《接入网技术要求一吉比特的无源光网络(GPON)第1部分总体要求》的规定。5.10RTP报文过滤功能

对于内置VoIP语音功能的ONU,当遭到未建立呼叫的、目的为本设备的RTP报文攻击时,ONU应丢弃所有的非法RTP报文,并且语音业务质量应不受影响5.11上联端口安全相关功能

PON设备的OLT应具备提供至少2个上联以太接口的能力。PON设备的OLT上联端口应支持IEEE802.3规定的链路聚集功能,应实现链路负载分担和链路穴余保护功能。

PON设备的OLT上联端口应支持快速生成树(RSTP)功能。PON设备的OLT上联端口应支持对特定的物理端口或逻辑端口的流镜像功能。5.12用户环网检测

ONU应支持对用户侧端口是否成环的检测,防止环网形成。6控制平面安全要求

6.1ONU认证

EPON设备的OLT应支持根据ONU的MAC地址对其合法性进行认证的能力,应拒绝非法ONU接入网络获得服务。

GPON设备的OLT应支持根据ONU序列号对其合法性进行认证的能力,可选支持同时采用序列号和4

password对ONU进行合法性认证,应拒绝非法ONU接入网络获得服务。非法ONU事件应记入系统日志,并应产生相应警告信息。6.2用户端口识别与定位功能

YD/T2050-2009

OLT设备和MDU类型的ONU应支持用户物理端口的识别和标记功能,并按照端口编号计划进行惟编号。

OLT和MDU类型的ONU应支持通过二层DHCP中继代理、PPPoE中继代理和VLANStacking功能传递用户端口信息,端口信息可包括OLT设备标识、槽位号、PON端口号、ONU标识、用户物理端口号、VLANID和VPIVCI等信息。

6.3可控组播

PON设备应支持组播权限控制功能阻止非法用户获取组播业务,具体要求见YD/T1949.1-2009《接入网技术要求一吉比特的无源光网络(GPON)第1部分总体要求》的规定。6.4过滤功能

OLT应能够过滤来自用户端口的IGMP查询顿和DHCPOFFER/ACK/NAK帧。OLT应支持对网络侧合法组播源的配置和对非法组播源进行过滤的配置。建议ONU支持过滤来自用户端口的IGMP查询顿和DHCPOFFER/ACK/NAK。6.5防DoS攻击

OLT、HGU类型ONU和MDU类型的ONU均应支持防止攻击目标为本设备的PingofDeath、SYNFlood、LAND攻击和IP欺骗等DoS攻击,当遭遇DoS攻击时,应能保证用户正常数据流的正常转发。6.6ARP代理功能

为了防止形成广播风暴,建议OLT支持ARP协议代理功能。对支持三层功能的OLT设备,应支持ARP代理功能。

6.7心跳机制

提供VoIP业务的ONU应定期向软交换发送心跳消息,并应能正确响应软交换发送的心跳消息。6.8SIP协议的注册认证功能

对于采用SIP协议提供VoIP业务的ONU,在向软交换注册时,可选支持认证功能。7管理平面安全要求

7.1管理员口令

(1)应对PON设备的管理用户进行鉴别和认证,鉴别和认证是系统访问的基础。与管理员权限相关的安全数据应得到妥善的保护。(2)用户进行网络管理时所使用的登录口令的长度应不少于8个字符,并且应由数字、字母或特殊符号组成,PON网管系统应提供检查机制,保证每个口令至少是由前述的三类符号中的两类组成。(3)无论在设备还是网管系统中,管理员口令不应使用明文保存。7.2设备访问方式

7.2.1基本要求

OLT设备应支持带内和带外访问的管理方式。建议使用带外方式进行管理。在保证通信安全的前提下,PON设备也可采用带内方式管理。5

YD/T2050-2009

OLT设备应支持SNMP管理控制方式和CONSOLE管理控制方式,可选支持Telnet(SSH)和Web管理控制方式。

7.2.2SNMP访问

OLT设备应支持SNMPv2c(见IETFRFC1901),宜支持SNMPv3。支持SNMPv2c时,应可以和访问控制列表相结合,控制非法网管接入设备,同时不使用public/private作为缺省团体名,缺省只读团体名和读写团体名称不能够相同,并且在适当的时机提示管理员修改团体名。

支持SNMPv3时,支持USM等安全机制。建议OLT实现对网管站的访问控制,限定通过哪些IP地址使用SNMP对设备进行访问。7.2.3本地CONSOLE访问

OLT设备应能通过其所带的CONSOLE口对其进行带外方式的操作维护,在维护终端与设备进行交互的过程中应提供与Telnet访问方式相同的安全保护能力。7.2.4Telnet访问(可选)

OLT设备可选支持Telnet访问方式。若支持Telnet,则应支持以下安全要求:(1)用户应提供用户名/口令才能进行后续的操作,用户地址和操作应记入日志;(2)Telnet访问时应提供对用户账号的分级管理机制,提供对Telnet用户权限的控制功能;(3)应限制同时访问的用户数目;(4)在设定的时间内不进行交互,用户应自动被注销,提供终端超时锁定功能;(5)可限定用户通过哪些IP地址使用Telnet服务对设备进行访问;(6)能够针对Telnet的密码试探攻击进行防范,可对同一个IP地址使用延时响应机制,也可利用限定来自同一个P地址的登录尝试次数:(7)应支持关闭Telnet服务。

7.2.5Web访问(可选)

OLT设备可选支持Web访问方式。若支持Web访问方式,则应支持以下安全要求:(1)用户应提供用户名/口令才能进行后续的操作,用户地址和操作应记入日志;(2)可限定用户通过哪些IP地址使用HTTP对设备进行访问;(3)应支持关闭HTTP服务;

(4)应支持SSL/TLS安全协议或提供其他安全措施,实现对管理用户数据的完整性保护。7.3网管系统安全要求

7.3.1安全策略管理

网管系统应能提供统一的安全策略控制,包括以下几项。(1)登录策略管理:提供设置非法登录系统的次数及锁定时间,设置管理用户账号有效期,设置登录超时退出时间、账号登录时间段、限制同一账号最大连接数等功能。(2)提供管理用户的功能。

(3)管理用户密码设置策略:限制管理用户设置的密码长度、密码组成,提供密码重置功能,设置用户密码有效天数等。

(4)支持管理用户登录的IP管理策略,将登录的管理用户与IP地址绑定。6

7.3.2角色管理

YD/T2050-2009

角色表示一类特定的权限的集合,包括管理用户可以登录的客户端IP地址范围,管理用户可以进行的操作,管理用户可以管理的资源等。通过安全管理可以动态地创建、删除和修改角色,形成新的权限集合,以便分配给管理用户,达到控制管理用户权限的目的。

角色管理功能应包含以下几项。(1)增加、删除、修改角色。

(2)给角色分配管理资源(可管理的对象范围)和操作权限。(3)从操作权限来说,网管系统应可以提供三类缺省的角色:·系统管理员:可以执行网管系统提供的所有功能项,包括权限分配功能·配置管理员:可以执行网管系统提供的对设备和系统自身有数据修改权限的功能(不包括权限分配功能),如资源维护、设备配置、版本升级、系统维护等;·监控管理员:可以执行网管系统提供的对设备的监控和网管系统自身的查询和审计等功能,如资源查询、告警监控、性能统计、日志查询等。网管系统应提供灵活的角色创建功能,如可以根据管理用户的需要再单独创建版本管理员、统计管理员等角色。

从管理资源来说,这些操作权限都应可以指定管理的范围。7.3.3账号管理

对使用网管系统的管理用户账号进行管理维护,包括:(1)增加账号;

(2)删除账号;

(3)修改账号信息;

(4)查询账号信息。

管理用户的账号信息包括:

(1)用户账号;

(2)用户密码;

(3)密码有效期;

(4)用户所属角色;

(5)附加说明。

支持同一个管理员账号属于多个角色组。7.3.4管理用户登录管理

网管系统应能提供完善的用户登录管理功能,包括:(1)只有在服务器中已经注册的用户才能登录到网管系统,如果启动了访问控制列表功能,则客户端必须同时满足存在于网管系统ACL表中的用户才能登录到网管系统;(2)登录的用户只具有已经被授权的指定操作;(3)登录失败告警,使用同一管理账号连续多次登录失败时,网管系统应产生非法登录告警,并对该管理账号进行锁定;

YD/T2050-2009

(4)手工注销登录的用户;

(5)手工或超时自动锁定客户端或退出。7.3.5在线管理用户管理

网管系统应能对在线用户进行监视,能够实时监视在线用户的登录情况,包括:(1)登录用户;

(2)登录时间;

(3)操作终端信息。

网管系统应能对在线用户进行管理,超级用户能够查看一般用户所做的操作,并强制其退出。7.3.6日志管理

管理用户可以根据给定条件对日志进行查询,并可对查询到的日志进行排序。查询的条件为:

(1)给定时间或时间段进行查询;(2)给定用户进行查询;

(3)给定的日志类型。

可以查询到的信息包括:

(1)日志类型,包括操作日志、系统日志、安全日志;(2)操作时间;

(3)操作人;

(4)操作名称;

(5)操作对象;

(6)操作内容;

(7)操作终端;

(8)操作结果(例如成功或失败)。8设备可靠性要求

8.1光纤保护倒换

PON设备可选支持光纤保护倒换功能,光纤保护倒换主要包括主干光纤保护倒换和全光纤保护倒换两种方式。

EPON设备应符合YD/T1475-2006《接入网技术要求基于以太网的无源光网络(EPON)》对光纤保护倒换功能的具体规定。

GPON设备应符合YD/T1949.1-2009《接入网技术要求一吉比特的无源光网络(GPON)第1部分总体要求》对光纤保护倒换功能的具体规定。8.2主控板主备倒换

OLT应提供主控板的热备份功能,在主控板倒换过程中,所有业务配置和业务连接不应发生差错或丢失,业务质量不应受到影响。主控板倒换应支持人工倒换和自动倒换两种模式。8.3电源主备倒换

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。

标准图片预览:

- 热门标准

- 通信行业标准(YD)

- YD/T1684-2007 数字蜂窝移动通信网点对点短消息业务计费技术要求和检测方法

- YDC029-2003 电信设备和系统的高低频电磁兼容性改善技术要求

- YD/T1108-2001 CDMA 数字蜂窝移动通信网无线同步双模(GPS/GLONASS)接收机性能要求及与基站间接口技术规范

- YD/T1344-2005 IPv6 地址结构协议 —— IPv6 无状态地址自动配置

- YD/T2068.3-2010 2GHz TD-SCDMA 数字蜂窝移动通信网多媒体广播系统(TD-MBMS)网络管理技术要求(第一阶段) 第3部分:基于 CORBA 技术的网络资源模型设计

- YD/T206.4-1997 架空通信线路铁件交叉支架

- YD/T1319-2004 通信电缆 —— 无线通信用 50Ω 泡沫聚乙烯绝缘编织外导体射频同轴电缆

- YD/T1875-2009 800MHz/2GHz cdma2000 数字蜂窝移动通信网设备测试方法传统终端域(LMSD)移动交换子系统

- YD/T1763.3-2008 TD-SCDMA/WCDMA 数字蜂窝移动通信网通用用户识别模块(USIM)与终端间 Cu 接口测试方法 第3部分:通用用户识别模块应用工具箱(USAT)特性

- YD/T5174-2008 2GHz TD-SCDMA 数字蜂窝移动通信网工程验收暂行规定

- YD/T1049-2000 800MHz CDMA 数字蜂窝移动通信网设备总测试规范:交换子系统部分

- YD/T1456.2-2006 900/1800MHz TDMA 数字蜂窝移动通信网业务交换点(SSP)设备测试方法(CAMEL3) 第2部分分组域(PS)

- YD/T1688.3-2011 xPON 光收发合一模块技术条件 第3部分:用于 GPON 光线路终端/光网络单元(OLT/ONU)的光收发合一模块

- YD/T1374.7-2007 2GHz TD-SCDMA/WCDMA 数字蜂窝移动通信网 lu 接口技术要求(第二阶段) 第7部分:服务区广播协议(SABP)

- YD/T1027-1999 800MHz CDMA数字蜂窝移动通信网接口测试规范:移动交换中心与基站子系统间接口

- 行业新闻

请牢记:“bzxz.net”即是“标准下载”四个汉字汉语拼音首字母与国际顶级域名“.net”的组合。 ©2025 标准下载网 www.bzxz.net 本站邮件:bzxznet@163.com

网站备案号:湘ICP备2025141790号-2

网站备案号:湘ICP备2025141790号-2