- 您的位置:

- 标准下载网 >>

- 标准分类 >>

- 广播电影电视行业标准(GY) >>

- GY/T 303. 2-2016 智能电视操作系统 第2部分:安全

标准号:

GY/T 303. 2-2016

标准名称:

智能电视操作系统 第2部分:安全

标准类别:

广播电影电视行业标准(GY)

标准状态:

现行出版语种:

简体中文下载格式:

.zip .pdf下载大小:

2.62 MB

点击下载

标准简介:

GY/T 303. 2一2016.Smart TV operating system Part 2: Security.

TVOS安全由TVOS安全机制、基础安全能力和安全架构三部分组成。

TVOS安全机制包括基于可信执行环境的安全计算机制、数字证书安全信任机制、基于安全芯片和硬件安全信任根的安全信任链校验机制、基于安全视频路径的媒体视频内容保护机制等。

TVOS基础安全能力包括硬件安全、软件安全、网络安全、数据安全、应用安全等全方位安全防护能力。

TVOS安全架构一方面定义了基于TVOS软件架构和安全机制构建和扩展TVOS基础安全能力的方式。基于TVOS软件架构和安全机制,相关硬件安全、软件安全、网络安全、数据安全和应用安全等安全模块分别置于相应的内核层、硬件抽象层、功能组件层、执行环境层和应用框架层,且位于TVOS 不同软件功能层的硬件、软件、网络、数据和应用等安全模块通过相互协同,形成相应的硬件安全、软件安全、网络安全、数据安全和应用安全等基础安全能力;在相应的TVOS软件功能层,硬件、软件、网络、数据和应用等安全模块可灵活扩充,并与已有的安全模块协同,增强相应的TVOS基础安全能力,支撑TVOS安全功能的不断扩展。TVOS安全架构另-方面定义了TVOS系统软件和应用软件在运行时进行安全隔离的方式。业务安全、内容安全、支付安全、安全启动和安全升级等TVOS安全功能可基于TVOS安全机制、基础安全能力和安全架构来构建,并可通过基础安全能力的提升和安全模块的增加而持续演进增强和扩展。

5总体安全要求

5.1 -般要求

应符合GY/T 303. 1- -2016规定的软件架构、组件模型、软件模块和接口等相关要求。TVOS所承载的应用软件程序只能是JAVA或WEB形态,不能以TVOS组件的插件形态出现。

5.2基础安全能力要求

5.2.1基 础硬件

应基于安全芯片等底层硬件为TVOS的软件安全、网络安全、数据安全和应用安全的实现提供可信执行环境、安全存储区域、硬件层级密钥机制、硬件安全信任根、启动校验、硬件密码算法引擎、密码管理和安全视频路径等硬件安全能力。

5.2.2基础软件

应能保障系统软件运行的安全,包括系统软件所控制的硬件、计算和数据等系统资源的安全。TVOS应具备如下的软件安全能力:

a)访问控制

应具备对不同软件模块和应用访问相关数据和文件、调用相关软件模块和操作相关设备资源进行权限配置和管理的能力,使相应软件模块和应用只能按照所指定的安全访问控制权限访问相关数据、调用相关软件模块、操作相关设备资源,防止相应软件模块和应用获取安全敏感数据、执行未授权操作、调用未授

部分标准内容:

智能电视操作系统

第2部分:安全

SmartTV operating system

Part 2:Security

2016-12-15发布

国家新闻出版广电总局

2016-12-15实施

范围:

2规范性引用文件

3术语、定义和缩略语

3.1术语和定义

3.2缩略语

4概述:

5总体安全要求

一般要求,

5.2基础安全能力要求。

基本安全功能要求.

6安全机制、

可信执行环境(TEE)

硬件安全信任根

数字证书安全信任机制

安全信任链校验机制

安全视频路径

安全架构

基础安全架构,

沙箱隔离安全架构,

8基木安全功能

内容安全

业务安全:

支付安全

安全启动,

终端管控

安全升级

附录A(资料性附录)

附录B(资料性附录)

内容保护功能实现.

业务保护功能实现.

B.1基于JAVA的功能实现

B.2基于WEB的功能实现

附录C(资料性附录)

附录D(资料性附录)

附录E(资料性附录)

安全支付功能实现,

系统安全启动.

系统安全升级..

GY/T 303.22016

GY/T303.22016

GY/T303《智能电视操作系统》已经或计划发布以下部分:一一第1部分:功能与架构

—一第2部分:安全:

一第3部分:应用编程接;

一一第1部分:硬件抽象接口:

一一第5部分:功能组件接口;

一一第6部分:可信执行环境接口:一第了部分:符合性测试。

本部分为GY/T303的第2部分。

本部分按照GB/T1.1一2009给出的规则起草。本部分由全国广播电影电视标准化技术委员会(SAC/TC239)归口。本部分起草单位:国家新闻出版广电总局广播科学研究院、华为技术有限公司、中兴通讯股份有限公司、东方有线网络有限公司、深圳创维-RGB电子有限公司、上海联彤网络通讯技术有限公司、阿里云计算有限公司、深圳市海思半导体有限公司、中国科学院声学研究所、中国科学院信息工程研究所、陕西广电网络传媒(集团)股份有限公司、工海下一代广播电视网应用实验室有限公司、中国科学院软件研究所、北京数码视讯科技股份有限公司、北京永新视博数字电视技术有限公司、北京数字太和科技有限责任公司、上海兆芯集成电路有限公司、晨星软件研发(深圳)有限公司、腾讯科技(深圳)有限公司、华数数字电视传媒集团有限公司、深圳市苗壮网络股份有限公司、湖南国科微电子股份有限公司、北京海尔集成电路设计有限公司、创维数字技术股份有限公司、杭州国芯科技股份有限公司、上海高清数字科技产业有限公司、北京泰合志远科技有限公司。本部分主要起草人:盛志凡、郭沛宇、解伟、刘金晓、王东飞、王继刚、万乾荣、郭晓霞、朱佩江、杨明磊、王强、王磊、张伟、张晶、王兴军、熊彬、孙鹏、王亚哲、李斌、王明敏、杨熟、贾庭兰、万倩、严海峰、汤新坤、何剑、方中华、孙明勇、丁送星、郭万永、张震宁、吴迪、徐其桓、周芸、叶建隆、梁志坚、龚克、望、郭永伟、郑力铮、张德岭、陈林锋、席岩、游昌海、董进刚、黄新军、米永胜、王旭升、赵良福、朱允斌、白伟、程伯饮、陈亚东、谢振雷、孙鹏、谢长弘、孟庆康、吴坚。I

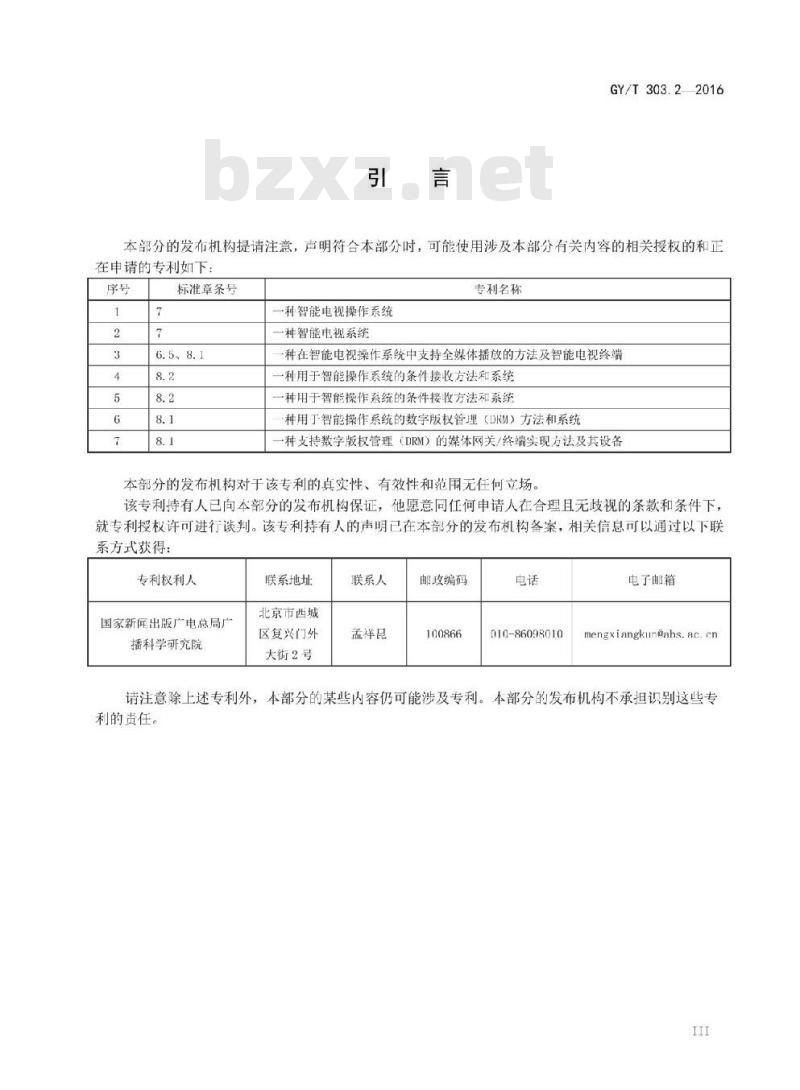

GY/T303.22016

本部分的发布机构提请注意,声明符合本部分时,可能使用涉及本部分有关内容的相关授权的和正在申请的专利如下:

标准章条号

6.5、8.1

一种智能电视操作系统

一种智能电视系统

专利名称

种在智能电视操作系统中支持全媒体播放的方法及智能电视终端一种用于智能操作系统的条件接收方法和系统一种用于智能操作系统的条件接收方法知系统种用于智能操作系统的数字版权管理(DRM)方法和系统一种支持数字版权管理(DRM)的媒体网关/终端实现方法及其设各本部分的发布机构对于该专利的真实性、有效性和范围无任何立场该专利持有人已向本部分的发布机构保证,他愿意同任何申请人在合理且无歧视的条款和条件下,就专利授权许可进行谈判。该专利持有人的声明已在本部分的发布机构备案,相关信息可以通过以下联系方式获得:

专利权利人

国家新闻出版广电总局广

播科学研究院

联系地址

北京市西城

区复兴门外

大街2号

联系人

孟祥昆

邮政编码

100866

010-86098010

电子邮箱

mengxiangkun@abs.ac.cn

请注意除上述专利外,本部分的某些内容仍可能涉及专利。本部分的发布机构不承担识别这些专利的责任。

1范围

智能电视操作系统

第2部分:安全

GY/T303.22016

GY/T303的本部分规定了智能电视操作系统的安全体系、安全机制等相关技术要求,本部分适用于智能电视操作系统的研发、生产和应用。2规范性引用文件

下列文件对于本部分的应用是必不可少的。凡是注日期的引用文件,仅所注日期的版本适用于本部分凡是不注日期的引用文件,其最新版本(包括所有的修改单)造用于本部分。GY/T255-2012可下载条件接收系统规范GY/T277—2014互联网电视数字版权管理技术规范GY/T303.1—2016智能电视操作系统第1部分:功能与架构3术语、定义和缩略语

3.1术语和定义

下列术语和定义适用于本部分。3.1.1

智能电视操作系统televisionoperatingsystem;Tvos运行在电视接收终端等终端之上,具备管理系统资源(包括硬件、软件及数据资源)控制程序执行、支撑应用软件运行等功能的系统软件。3.2缩略语

下列缩略语适用于本部分。

API应用程序编程接口(ApplicationProgrammingInterface)App应用程序(Application)

CA证书认证机构(CertificationAuthority)DCAs可下载条件接收系统(DownloadableConditionalAccessSystem)DRM数字版权管理(DigitalRightsManagement)DVB数字视频广播(DigitalVideoBroadcasting)HAL硬件抽象层(HardwareAbstractLayer)操作系统(OperatingSystem)

OTP一次性写入(OneTimeProgramming)REE富执行环境(RichExecutionEnvironment)1

GY/T303.22016

ROM只读存储器(Read-OnlyMemory)SELinuxLinux强制访问控制安全系统(Security-EnhancedLinux)SDK软件开发工具包(SoftwareDevelopmentKit)TApp可信应用(trustapplication)TEE可信执行环境(Trustedexecutionenvironment)4概述

TVOS安全由TVOS安全机制、基础安全能力和安全架构三部分组成,TVOS安全机制包括基于可信执行环境的安全计算机制、数字证书安全信任机制、基于安全芯片和硬件安全信任根的安全信任链校验机制、基于安全视频路径的媒体视频内容保护机制等。TVOS基础安全能力包括硬件安全、软件安全、网络安全、数据安全、应用安全等全方位安全防护能力。TVOS安全架构一方面定义了基于TVOS软件架构和安全机制构建和扩展TVOS基础安全能力的方式。基于TVOS软件架构和安全机制,相关硬件安全、软件安全、网络安全、数据安全和应用安全等安全模块分别置于相应的内核层、硬件抽象层、功能组件层、执行环境层和应用框架层,且位于TVOS不同软件功能层的硬件、软件、网络、数据和应用等安全模块通过相互协同,形成相应的硬件安全、软件安全、网络安全、数据安全和应用安全等基础安全能力:在相应的TVOS软件功能层,硬件、软件、网络、数据和应用等安全模块可灵活扩充,开与已有的安全模块协同,增强相应的TVOS基础安全能力,支撑TVOS安全功能的不断扩展。TVOS安全架构另一方面定义了TVOS系统软件和应用软件在运行时进行安全隔离的方式。业务安全、内容安全、支付安全、安全启动和安全升级等TVOS安全功能可基于TVOS安全机制、基础安全能力和安全架构来构建,并可通过基础安全能力的提升和安全模块的增加而持续演进增强和扩展。5总体安全要求

5.1一般要求

应符合GY/T303.1一2016规定的软件架构、组件模型,软件模块和接口等相关要求TVOS所承载的应用软件程序只能是TAVA或WEB形态,不能以TVOS组件的插件形态出现。5.2基础安全能力要求

5.2.1基础硬件

应基丁安全芯片等底层硬件为TVOS的软件安全、网络安全、数据安全和应用安全的实现提供可信执行环境、安全存储区域、硬件层级密钥机制、硬件安全信任根、启动校验、硬件密码算法引擎、密码管理和安全视频路径等硬件安全能力。5.2.2基础软件

应能保障系统软件运行的安全,包括系统软件所控制的硬件、计算和数据等系统资源的安全。TVOS应具备如下的软件安全能力:

a)访问控制

应具备对不同软件模块和应用访问相关数据和文件、调用相关软件模块和操作相关设备资源进行权限配置和管理的能力,使相应软件模块和应用只能按照所指定的安全访问控制权限访问相关数据、调用相关软件模块,操作相关设备资源,防止相应软件模块和应用获取安全敏感数据、执行未授权操作、调用未授权的软件模块,以及防止非授权入侵代码的执行等。应支持SELinux安全访问控制机制。2

b)资源访问权限管理

GY/T303.22016

应具备对资源访问的权限进行控制和管理的能力,且能保存和查询应用资源访问权限的信息。应基于SELinux权限控制机制,要求所有的主体对资源客体的访问必须经过明确的许可,访问主体对资源客体的资源访问权限应由相关安全策略所定义的安全上下文决定;所有客体与主体间均由一个唯一的安全上下文进行关联:在运行期间,特定的进程等访问主体与进程间通信通道、文件和网络主机等资源客体之间的访问控制关系不可自主修改:

c)根权限

应具备对根权限进程进行跟踪的能力,保障只有进入根权限进程列表的进程才能以根权限模式运行。操作系统根权限不对应用层开放d)数字签名安全校验

应具备基于数字签名技术对应用在安装或运行时进行安全校验的能力,支撑将安全信任链校验机制传递至应用软件。

e)远程升级

应进行基于安全信任链校验机制的安全校验,只有通过安全校验的系统软件版本才允许在设备上进行远程升级。

f)本地升级

应进行基于安全信任链校验机制的安全校验,只有通过安全校验的系统软件版本才允许在设备上进行本地升级。

5.2.3基础网络

应能保障系统运行的网络通信安全,包括网络传输安全和网络入侵防范等。应具备支持IPSec等协议的网络安全协议栈,以支撑防DOS攻击、防ARP欺骗、IP地址黑白名单、服务端口接入控制名单(ACL.)、网络流量管理统计以及虚拟专用网络(VPN)通道等功能。5.2.4基础数据

应能保障系统软件和应用软件运行所产生数据的安全。应具备通过安全文件系统进行数据安全存储的能力,支持文件句柄随机分配、文件系统安全管理、文件系统内核模块校验、文件完整性校验、数据加解密算法以及关键数据的防回滚机制,确保用户数据不被恶意泄漏和篡改、实现对安全敏感信息的保护等,5.2.5基础应用

应能保障合法应用的安个运行、管理应用的安装,包括拒绝非法应用安装、管理应用的系统资源访问权限和控制应用的资源访间等。应用软件应在进行基丁安全信任链校验机制的安全校验,确保应用软件的合法性和完整性后,才能在TVOS上安装运行。

5.3基本安全功能要求

5.3.1内容安全

应基于基础安全能力和安全机制保障媒体内容文件安全,确保按照媒休内容许可授权要求安全地播放媒体内容。

5.3.2业务安全

GY/T303.22016

应基于基础安全能力和安全机制保障媒体内容流的安全,确保按照媒体内容流条件接收授权要求安全地播放媒体内容流。

5.3.3支付安全

应基于硬件安全和安全机制保障支付相关信息输入和传输交换的安全,支撑支付应用安全地完成相关支付操作。

5.3.4安全启动

应基于硬件安全和安全机制实现从芯片到引导程序至TVOS软件的安全启动,保障TVOS软件安全运行防止对系统软件的篡改。

5.3.5安全升级

应基于硬件安全和安全机制确保升级软件包的合法性和完整性,保障系统软件远程升级和本地升级的安全。

6安全机制

6.1可信执行环境(TEE)

TVOSTEE基于TVOS可信安全硬件和可信安全软件实现,为TVOS提供可信安全计算环境。TVOS可信安全硬件支持安全芯片、安全内存访问控制、安全总线连接、安全中断、安全时钟、安全随机数、安全加解密引等功能,支持安全视频路径。TVOS可信安全软件包括安全OS和TEEHAL。安全OS具备内存管理、安全时间、任务调度、中断、任务通信、加解密等功能,可支持内存隔离、版本防回滚、安全存储、TApp动态加载:TEEHAL支持DRMTApp、DCASTApp和支付TApp等。

6.2硬件安全信任根

硬件安全信任根作为内置于安全芯片不可改写安全存储区域中的安全信息,应为系统安全启动、系统软件安全升级、应用软件下载安装的安全信任链校验机制信任根。6.3数字证书安全信任机制

数字证书安全信任机制应支持基于X.509规范进行分级的安全信任校验,每级安全信任校验应采用对应层级的数字证书。

6.4安全信任链校验机制

安全信任链校验机制应采用数字证书安全信任机制,对信任链路中各环节的钦件合法性和完整性进行校验,信任链路自底向上从安全芯片开始,包括启动加载软件和操作系统,至应用软件。在信任链路中,各环节软件必须被数字签名,且能使用预置在信任链路前一环节软件中的密钥逐级进行安全校验,其中,启动加载软件应使用硬件安全信任根进行校验。只有信任链路中各坏节软件都通过安全校验,安全信任链路才建立。安全信任链校验机制应保障信任链路中启动加载软件、操作系统和应用程序的来源合法性和完整性。6.5安全视频路径

GY/T303.22016

TVOS安全视频路径应包括安全解密/解扰、安全解码、安全缓存、安全显示或输出保护等环节,涵盖加密视频内容从解密/解扰开始直至最终显示的保护路径各环节。视频内容在TVOS安全视题路径的任一环节及各环节之间的传输者都在TVOSTEE可信执行环境下获得安全保护。免费标准下载网bzxz

7安全架构

7.1基础安全架构

TVOS基础安全架构包括REE和TEE两部分,如图1所示。REE

应用安全

框架层

运行环境层

组件层

内核层

硬件相关层

应月验签

软件安全

源访间

我装管理

完整性度量

终端合法性检盘

防问制

安全日志

女全启动

硬件安全

应用权限控制

立用沙箱隔高

数据安全

应用加载安全管理

应用安装安全管理

医码算法和数学证书

身份装别

进程安全管理

图码算法库扩展

安全文件

应用完整性度量

网络安全

安全数据传编

ACL策陷和篮理

安全网协议线

硬件安全驱动接口

数据存储

报图钥

数据交换

图1基础安全软件架构

奇榨煲勤

部信应用

TEEHAL

安全操作系流

终端准一标识私钥

可套位用

TVOS硬件安全基础能力应为软件安全、网络安全、数据安全和应用安全等基础安全能力的构建提供支撑:软件安全、网络安全和数据安全等基础安全能力应基于硬件基础安全能力构建,并共同为应用安全基础安全能力的构建提供支撑:应用安全基础能力应基于软件安全,网络安全和数据安全等基础安全能力构建。

7.2沙箱隔离安全架构

应基于TVOS软件架构和基础安全架构对每个TVOS应用进行沙箱隔离,为每个TVOS应用构建一个相应的应用沙箱。每个TVOS应用沙箱应由一个相应的TVOS应用进程构建,该应用进程由相应的TVOS应用及其所调用的TVOS应用框架层相关功能接口单元实例、相应的应用执行环境和所调用的相关功能组件客户端实例界定。TVOS应用沙箱可根据需要采用TVOS基础安全能力和安全机制进行安全加固。5

GY/T303.22016

应基于TVOS软件架构和基础安全架构对每个TVOS功能组件进行沙箱隔离,为每个TVOS功能组件构建个相应的组件沙箱。每个TVOS组件沙箱应由一个相应的TVOS组件进程构建,该组件进程由相应的TVOS功能组件服务端及其所调用的其他功能组件客户端实例和硬件抽象层相关功能接口单元实例界定。TVOS组件沙箱可根据需要采用TVOS基础安全能力和安全机制进行安全加固。TVOS应用和TVOS功能组件模块应遵循上述TVOS沙箱隔离安全架构,如图2所示。应用层

应用框架层

运行环境层

组件层

HAL层

内核层

8基本安全功能

8.1内容安全

应用1

Java应用框架

Java Runtime

组件1客户带

应用沙箱

组件1服

HAL模块1

HAL模块2

组件沙箱1

应用2

Java用准架

Java Runtime

组件1客户端

线件2客户带

应用沙箱

组件2服

组件1套户端

HAL模块3

组件沙箱2

Web立用框架

Web Runtime

组件1客户端

短件n客户端

应用沙箱

TVOS内核

图2沙箱隔离安全架构

应用2

Web应用准奖

WabRuntime

组件2客户缺

组件1客户端

应用沙箱

组件口服

组件2客户端

HAL模块n

组件沙箱n

TVOS内容安全应基于TVOS安全机制和硬件信任根建立DRM的安全信任链,通过使用密钥安全存储与管理机制,授权信息安全解密与存储管理机制以及安全视频路径保护措施,实现基于硬件安全的终端内容安全授权、安全解密、安全解码和安全播放与输出。TVOS内容安全应符合GY/T277一2014的要求。TVOS内容安全应能通过TVOSDRM组件与DRMAPP和DRMTAPP及媒体引擎组件协同实现。DRMAPP为JAVA形态或WEB形态。内容安全的功能实现参见附录A。8.2业务安全

TVOS业务安全应基丁TVOS安全机制和硬件信任根建立DCAS的安全信任链,通过DCAS根密钥派生、密钥安全存储管理、数据解密和安全存储、安全视频路径保护措施等,实现基于硬件安全的终端业务条件接收安全授权、安全解密解扰、安全解码和安全播放。TVOS业务安全应符合GY/T255一2012的要求,TVOS业务安全应能通过TVOSDCAS组件与DCASApp和DCASTApP及媒体引擎组件和数字电视组件协同实现。DCASAPP为JAVA形态或WEB形态。业务安全的功能实现参见附录B。8.3支付安全

TVOS支付安全基于TVOS安全机制和硬件信任根建立支付安全信任链,通过安全支付组件与安全支付6

GY/T303.22016

App和安全支付TApp的协同工作,实现基于二维码扫描支付方式的订单签名,基于安全UI的用户账号与密码获取、以及基于安全UI的支付校验码输入与验证,支撑安全支付APP和安全支付TAPP完成相关安全支付操作。支付安全的功能实现参见附录C。8.4安全启动

应基于硬件安全和安全机制安全信任链校验机制对启动加载软件、操作系统和应用程序逐级进行安全校验,只有全部通过安全校验后,系统才能安全启动,设备方能进入正常工作状态。安全启动以安全芯片为基础,TVOS系统实例与安全芯片硬件一一绑定;安全启动的信任链以安全芯片为起点,经终端Bootloader引导程序至TVoS内核和文件系统,信任链的每一环节只有通过数字签名校验后方可启动。

安全启动流程通常为:系统上电后,SoC的ROM将加载Bootloader引导程序,然后再加载TVOSTEE部分并创建安全区内存,再后加载TVOSREE部分并创建普通区内存每一级软件的装载和引导都应通过数字证书信任机制合法性和完整性的安全校验,只有在任意一个环节的安全校验通过后,该环节方可启动,该环节的后一环节方可进入校验状态,只有全部环节都通过安全校验后,系统方可启动,任何一步的验证失败都将导致系统启动失败。安全启动的实现参见附录D。8.5终端管控

TVOS终端管控应基于TVOS安全机制和硬件信任根建立终端管控的安全信任链,实现对智能电视终端信息和参数的查询、统计、设置、监控和上报等功能TVOS终端管控应能通过TVOS终端管控组件与终端管控App及其他组件协同实现。终端管控组件应能对所接收的终端管控指令逐一进行数字签名校验。8.6安全升级

TVOS的安全升级包括操作系统的安全升级和应用的安全升级。操作系统的安全升级应进行基于安全信任链校验机制的安全校验,只有通过安全校验的操作系统版本才充许进行升级。操作系统的升级禁止回滚。应用软件的安全升级应进行基于安全信任链校验机制的安全校验,只有通过安全校验的应用软件版本才允许进行升级。安全应用的升级禁止回滚安全升级的实现参见附录E。

GY/T303.22016

附录A

(资料性附录)

内容保护功能实现

TVOS通过DRM应用、DRM组件、媒体引擎组件、DRMTApp的协同工作实现DRM功能,如图A.1所示。DRM前端

搭放器应用

NGB-J/NGB-H

媒体单元接口

媒体引擎组件

TEEInternalAPI

Secure Os

DRM应用

NGB-J/NGB-H

DRM单元接口

DRMClient

DRMServer

DRM组件

TEEClientAPI

DRMTAPP

图A.1DRM功能实现

DRM功能实现方法如下:

服务器

播放器应用播放OTT内容时,通过应用框架层的媒体单元接口将媒体内容的UR1发送给媒体引擎组件,由媒体引擎组件获取播放文件列表和DRM相关信息:媒体引擎组件将DRM相关信息发送给DRM组件,由DRM组件根据DRM应用标识启动相应的DRM应用和DRMTApp,并将DRM相关信息通过TEEClientAPI转发到TEE中的DRMTApp:DRMTApp首先判断内容授权情况,如内容没有授权则通知DRM应用向DRM服务器获取内容授权,并将获取到的许可证返回DRM TApp:媒体引擎组件创建TEE与REE的共享缓冲区,将加密媒体内容存储到共享缓冲区中;DRMTApP解析许可证,获取内容密钥,使用内容密钥解密加密媒体内容,将解密后的媒体内容存储在安全存储区,并将安全存储区的地址通过DRM组件发送给媒体引擎组件:媒体引擎组件将安全存储区地址发送给底层硬件音视频解码器,对解密后的媒体内容进行解码,并通过HDCP保护输出。

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。

标准图片预览:

- 热门标准

- GY广播电视行业标准

- GY/T140-1999 有线电视系统输出口(5~ 1000MHz)入网技术条件和测量方法

- GD/J110-2020 视频分配器技术要求和测量方法

- GY/T272-2013 16:9的高清图像在4:3屏幕上显示的安全区域

- GY/T255-2012 可下载条件接收系统技术规范

- GY/T229.3-2008 地面数字电视传输流复用和接口技术规范

- GY/T340-2020 超高清晰度电视图像质量主观评价方法双刺激连续质量标度法

- GYJ27-1987 电视发射台主要设备配备标准及技术要求

- GYJ34-1988 中、短波广播发射台设计规范

- GY/T133-1998 广播节目录制技术质量检验规范

- GY/T295-2015 广播级高清摄像机技术要求和测量方法

- GY5070-2013 电视演播室灯光系统施工及验收规范

- GY77-1989 广播调音台运行技术指标等级

- GY5056-1995 中波广播发射台工艺设备安装规范

- GY/T134-1998 数字电视图像质量主观评价方法

- GY5078-2008 有线电视分配网络工程安全技术规范(附条文说明)

- 行业新闻

网站备案号:湘ICP备2025141790号-2