- 您的位置:

- 标准下载网 >>

- 标准分类 >>

- 公共安全行业标准(GA) >>

- GA/T 1107-2013 信息安全技术 web应用安全扫描产品安全技术要求

标准号:

GA/T 1107-2013

标准名称:

信息安全技术 web应用安全扫描产品安全技术要求

标准类别:

公共安全行业标准(GA)

标准状态:

现行出版语种:

简体中文下载格式:

.zip .pdf下载大小:

10.51 MB

点击下载

标准简介:

GA/T 1107-2013.Information security technology-Security technical requirements for web application security scanning products.

1范围

GA/T 1107规定了web 应用安全扫描产品的安全功能要求、性能要求、自身安全功能要求、安全保证要求及等级划分要求。

GA/T 1107适用于web应用安全扫描产品的设计、开发及检测。

2规范性引用文件

下列文件对于本文件的应用是必不可少的。凡是注日期的引用文件,仅注日期的版本适用于本文件。凡是不注日期的引用文件,其最新版本(包括所有的修改单)适用于本文件。

GB 17859- -1999 计算机信息系统安全保护 等级划分准则

GB/T 18336.3- 2008 信息技术安全技术信息技术安全性评估准则 第3 部分:安全保证要求

GB/T 25069- -2010 信息安全技术术语

3术语和定义

GB 17859- -1999 .GB/T 18336. 3- -2008 和GB/T 25069- -2010界定的以及下列术语和定义适用于本文件。

3.1web应用安全扫描产品

web application security scanning product

一种扫描发现web系统应用层安全漏洞的产品,能够依据策略对web应用系统进行URL发现并扫描,对发现的安全漏洞提出相应的改进意见。

3.2web应用web application

由动态脚本、编译过的代码等组合而成的应用,通常架设在web服务器上,用户在web浏览器上发送请求,这些请求使用HTTP协议,经过网络和web应用交互,由web应用和后台的数据库及其他动态内容通信。

3.3URL发现 URL detection

通过访问一个URL,发现通过该URL能够链接到的其他URL的过程,能够发现的URL包括在网页中出现的完整的URL、通过各种计算得出的URL、各种跳转的URL等。

部分标准内容:

中华人民共和国公共安全行业标准GA/T1107-2013

信息安全技术

web应用安全扫描产品安全技术要求Information securitytechnology-Security technical requirements for web application security scanning products2013-10-15发布

中华人民共和国公安部

2013-10-15实施

规范性引用文件

术语和定义

缩略语

安全功能要求

性能要求

自身安全功能要求

安全保证要求

等级划分要求·

GA/T 1107-—-2013

本标准按照GB/T1.1-2009给出的规则起草。本标准由公安部网络安全保卫局提出本标准由公安部信息系统安全标准化技术委员会归口。GA/T1107-2013

本标准起草单位:公安部计算机信息系统安全产品质量监督检验中心、杭州安恒信息技术有限公司、中联绿盟信息技术(北京)有限公司、北京国舜科技有限公司、上海天泰网络技术有限公司。本标准主要起草人:俞优、张艳、沈亮、顾健、陆臻、杨元原、李毅、范渊、邹春明、张笑笑、顾建新、宋好好、孙小平、李晨、姜强、程胜年。iiKAoNiKAca

1范围

信息安全技术

web应用安全扫描产品安全技术要求GA/T1107—2013

本标准规定了web应用安全扫描产品的安全功能要求、性能要求、自身安全功能要求、安全保证要求及等级划分要求。

本标准适用于web应用安全扫描产品的设计、开发及检测。2规范性引用文件

下列文件对于本文件的应用是必不可少的。凡是注日期的引用文件,仅注日期的版本适用于本文件。凡是不注日期的引用文件,其最新版本(包括所有的修改单)适用于本文件。GB17859一1999计算机信息系统安全保护等级划分准则GB/T18336.3一2008信息技术安全技术信息技术安全性评估准则第3部分:安全保证

GB/T25069-2010信息安全技术术语3术语和定义

GB17859—1999、GB/T18336.3—2008和GB/T25069—2010界定的以及下列术语和定义适用于本文件。

web应用安全扫描产品webapplicationsecurityscanningproduct一种扫描发现web系统应用层安全漏洞的产品,能够依据策略对web应用系统进行URL发现并扫描,对发现的安全漏洞提出相应的改进意见。3.2

webapplication

web应用

由动态脚本、编译过的代码等组合而成的应用,通常架设在web服务器上,用户在web浏览器上发送请求,这些请求使用HTTP协议,经过网络和web应用交互,由web应用和后台的数据库及其他动态内容通信。

URL发现URLdetection

通过访问一个URL,发现通过该URL能够链接到的其他URL的过程,能够发现的URL包括在网页中出现的完整的URL、通过各种计算得出的URL、各种跳转的URL等。3.4

web服务webservice

一个基于WSDL文件的应用程序,向外界提供一个能够通过web进行调用的API。WSDL是一个基于XML的语言,用于描述web service及其函数、参数和返回值。1

TiiKAoNKAca

GA/T1107—2013

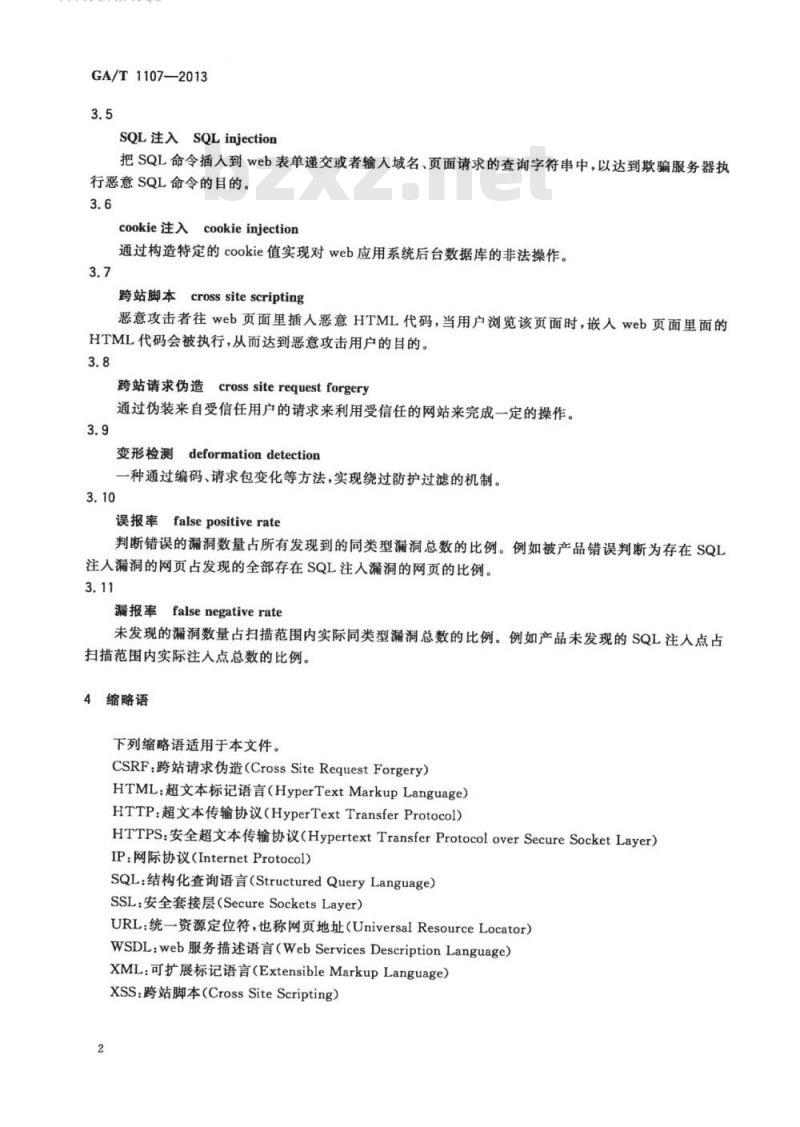

SQL注入SQLinjection

把SQL命令插入到web表单递交或者输人域名、页面请求的查询字符串中,以达到欺骗服务器执行恶意SQL命令的目的。

cookie注入cookieinjection

通过构造特定的cookie值实现对web应用系统后台数据库的非法操作。3.7

跨站脚本cross site scripting恶意攻击者往web页面里插入恶意HTML代码,当用户浏览该页面时,嵌人web页面里面的HTML代码会被执行,从而达到恶意攻击用户的目的。3.8

跨站请求伪造crosssiterequestforgery通过伪装来自受信任用户的请求来利用受信任的网站来完成一定的操作。3.9

变形检测deformationdetection一种通过编码、请求包变化等方法,实现绕过防护过滤的机制。3.10

误报率falsepositiverate

判断错误的漏洞数量占所有发现到的同类型漏洞总数的比例。例如被产品错误判断为存在SQL注入漏洞的网页占发现的全部存在SQL注入漏洞的网页的比例。3.11

漏报率falsenegativerate

未发现的漏洞数量占扫描范围内实际同类型漏洞总数的比例。例如产品未发现的SQL注人点占扫措范围内实际注入点总数的比例。4缩略语

下列缩略语适用于本文件。

CSRF:跨站请求伪造(CrossSiteRequestForgery)HTML:超文本标记语言(HyperTextMarkupLanguage)HTTP:超文本传输协议(HyperTextTransferProtocol)HTTPS:安全超文本传输协议(HypertextTransferProtocoloverSecureSocketLayer)IP:网际协议(InternetProtocol)SQL:结构化查询语言(StructuredQueryLanguage)SSL:安全套接层(Secure SocketsLayer)URL:统一资源定位符,也称网页地址(UniversalResourceLocator)WSDL:web服务描述语言(WebServicesDescriptionLanguage)XML:可扩展标记语言(ExtensibleMarkupLanguage)XSS:跨站脚本(CrossSiteScripting)2

HiiKAoNiKAca

5安全功能要求

扫描能力

资源发现

产品应能发现web应用中的以下各种URL,并至少以树型结构呈现:解析javascript等脚本而获得的URL;a)

执行javascript等脚本而获得的URL;b)

页面文件包括的URL;

flash中内嵌的URL。

漏洞检测

产品应能检测出web应用漏洞,至少包括以下内容:GA/T1107—2013

SQL注人漏洞,支持基于get、post方式提交的至少包括字符、数字、搜索等的注人漏洞;a)

cookie注人漏洞,支持基于cookie方式提交的至少包括字符、数字、搜索等的注人漏洞;XSS漏洞,支持基于get、post方式的跨站脚本漏洞;e

CSRF漏洞;

目录遍历漏洞;

信息泄漏漏洞;

认证方式脆弱,包括但不限于各种登录绕过、常见的账号、弱口令等。5.1.3

变形检测

产品应支持漏洞的变形检测,以此绕过简单的防护过滤检测机制。5.1.4升级能力

产品应提供以下升级能力:

a)支持漏洞特征库的更新;

至少采取一种安全机制,保证升级的时效性,例如自动升级、更新通知等手段。5.1.5支持SSL应用

产品应能对基于HTTPS协议的web应用系统进行扫描。5.1.6webservice支持

产品应能基于WSDL文件,对webservice进行扫描。5.1.7对目标系统的影响

产品在扫描过程中应避免影响目标web应用系统的正常工作,不对其产生较大的性能影响。5.2扫描配置管理

5.2.1向导功能

产品应提供向导功能,方便用户进行配置。3

HiiKAoNiKAca

GA/T1107—2013

5.2.2扫描范围

产品应能按照以下条件配置扫描的范围:指定URL、当前域、整个域、IP地址;a

扫描的深度;

不扫描的URL,例如登出、删除等相关页面。5.2.3

登录扫描

产品应能基于用户的登录信息对web应用进行扫描。5.2.4

扫描策略

产品应能按照以下方式来选择扫描策略:a)

漏洞类型;

漏洞危害程度。

扫描速度

产品应提供合理的扫描速度:

配置扫描线程或进程数目等方法进行调节;a)

支持分布式部署扫描引擎方式。5.2.6

任务定制

产品应能按照计划任务实现批量定时扫描,并根据设置自动生成相应的报告。5.2.7

稳定性和容错性

产品应能够稳定地运行:

主界面不应失去响应或非正常退出;a

扫描进度不应停滞不前;

扫描任务应可随时停止。

扫描结果分析处理

结果验证

产品应具备web应用漏洞验证的功能,支持手工配置验证参数。至少提供以下验证能力:调用浏览器验证XSS漏洞、目录遍历、信息泄漏等安全漏洞;a)

通过SQL注入点获取后台数据库中的信息。b)

5.3.2结果保存

扫描结果应保密存储于掉电非易失性存储介质中。5.3.3报告生成

产品应能对扫描结果进行分析并形成报告。报告应包括以下内容:漏洞信息至少包括URL、漏洞名称、漏洞描述等详细信息;a)

对漏洞提出相应的安全性建议;TiKAoNiKAca

c)对和代码有关的漏洞,给出基于代码的改进意见。5.3.4报告输出

产品的扫描报告应能按以下要求输出:a)导出为常用文档格式;

b)通过文字、图表等形式将统计结果展现。5.4互动性要求

GA/T1107—2013

产品应提供或采用一个标准的、开放的接口。遵照该接口规范,可为其他类型安全产品编写相应的程序模块,达到与产品进行互动的目的。6性能要求

6.1误报率

在已知漏洞的web应用环境下,对产品的误报情况进行测试。产品判断错误的漏洞数量占所有发现到的同类型漏洞总数的比例应低于20%。6.2漏报率

在已知漏洞的web应用环境下,对产品的漏报情况进行测试。产品未发现的漏洞数量占扫描范围内实际同类型漏洞总数的比例应低于20%。7自身安全功能要求

7.1标识与鉴别

7.1.1用户标识

7.1.1.1属性定义

产品应为每个管理员规定与之相关的安全属性,如标识、鉴别信息、隶属组、权限等。7.1.1.2属性初始化

产品应提供使用默认值对创建的每个管理员的属性进行初始化的能力。7.1.1.3唯一性标识

产品应为管理员提供唯一标识,并能将标识与该用户的所有可审计事件相关联。7.1.2身份鉴别

7.1.2.1基本鉴别

产品应在执行任何与安全功能相关的操作之前鉴别用户的身份。7.1.2.2鉴别数据保护

产品应保证鉴别数据不被未授权查阅或修改。5

TiKAoNiKAca

GA/T1107-—2013

7.1.2.3鉴别失败处理

当对用户鉴别失败的次数达到指定次数后,产品应能终止用户的访问。7.1.2.4

超时锁定或注销

产品应具有登录超时锁定或注销功能。在设定的时间段内没有任何操作的情况下,终止会话,需要再次进行身份鉴别才能够重新操作。最大超时时间仅由授权管理员设定。7.2安全管理

安全功能管理

授权管理员应能对产品进行以下管理操作:a)查看、修改相关安全属性;

b)启动、关闭全部或部分安全功能;制定和修改各种安全策略。

安全角色管理

产品应能对管理员角色进行区分:a)具有至少两种不同权限的管理员角色;b)根据不同的功能模块定义各种不同权限角色。7.2.3

数据完整性

产品应确保用户信息、策略信息和关键程序的数据完整性,应采取必要的手段对其完整性自动进行检验。

7.2.4远程保密传输

若扫描结果通过网络传输时,应采取保密措施防止其被未授权截取。7.2.5可信管理主机

若控制台提供远程管理功能,应能对可远程管理的主机地址进行限制。7.3

审计日志

7.3.1审计日志生成

产品应对与自身安全相关的以下事件生成审计日志:a

用户登录成功和失败:

b)对安全策略进行更改;

对管理员进行增加、删除和属性修改:对扫描结果进行备份和删除;

管理员的其他操作。

每一条审计日志至少应包括事件发生的日期、时间、用户标识、事件描述和结果。若采用远程登录方式对产品进行管理还应记录管理主机的地址。7.3.2审计日志保存

审计日志应存储于掉电非易失性存储介质中。6

TiKAoNrKAca

7.3.3审计日志管理

产品应提供以下审计日志管理功能:a)只允许授权管理员访问审计日志;提供对审计日志的查询功能;

c)保存、删除和清空审计日志。安全保证要求

8.1配置管理

配置管理能力

8.1.1.1版本号

开发者应为产品的不同版本提供唯一的标识。8.1.1.2配置项

开发者应使用配置管理系统并提供配置管理文档。GA/T1107—2013

配置管理文档应包括一个配置清单,配置清单应唯一标识组成产品的所有配置项并对配置项进行描述,还应描述对配置项给出唯一标识的方法,并提供所有的配置项得到有效维护的证据。8.1.1.3授权控制

开发者提供的配置管理文档应包括一个配置管理计划,配置管理计划应描述如何使用配置管理系统。实施的配置管理应与配置管理计划相一致。开发者应提供所有的配置项得到有效地维护的证据,并应保证只有经过授权才能修改配置项。8.1.2配置管理覆盖

配置管理范围至少应包括产品交付与运行文档、开发文档、指导性文档、生命周期支持文档、测试文档、脆弱性分析文档和配置管理文档,从而确保它们的修改是在一个正确授权的可控方式下进行的配置管理文档至少应能跟踪上述内容,并描述配置管理系统是如何跟踪这些配置项的。8.2交付与运行

8.2.1交付程序

开发者应使用一定的交付程序交付产品,并将交付过程文档化。交付文档应描述在给用户方交付产品的各版本时,为维护安全所必需的所有程序。8.2.2安装、生成和启动程序

开发者应提供文档说明产品的安装、生成和启动的过程。8.3开发

8.3.1非形式化功能规范

开发者应提供一个功能规范,使用非形式化风格来描述产品安全功能及其外部接口。功能规范应是内在一致的,应描述所有外部接口的用途与使用方法,适当时应提供效果、例外情况GA/T1107-—2013

和错误消息的细节,并完备地表示产品的功能。8.3.2高层设计

描述性高层设计下载标准就来标准下载网

开发者应提供产品安全功能的高层设计。高层设计应以非形式风格表述并且是内在一致的。为说明安全功能的结构,应将安全功能分解为各个安全功能子系统进行描述。对于每一个安全功能子系统,应描述其提供的安全功能,标识其所有接口以及哪些接口是外部可见的,描述其所有接口的使用目的和方法。还应标识安全功能要求的所有基础性的硬件、固件和软件,并且支持由这些硬件、固件和软件实现的保护机制。8.3.2.2安全加强的高层设计

开发者应阐明如何将有助于产品安全功能的子系统和其他子系统分开,并适当提供安全功能子系统的作用、例外情况和错误消息的细节。8.3.3非形式化对应性证实

开发者应在产品安全功能表示的所有相邻对之间提供对应性分析。对于产品安全功能表示的每个相邻对,分析应阐明:较为抽象的安全功能表示的所有相关安全功能,应在较具体的安全功能表示中得到正确且完备地细化。8.4指导性文档

8.4.1管理员指南

开发者应提供管理员指南,管理员指南应与为评估而提供的其他所有文档保持一致。管理员指南应说明以下内容:

管理员可使用的管理功能和接口;怎样安全地管理产品;

在安全处理环境中应被控制的功能和权限;c)

所有对与产品的安全操作有关的用户行为的假设;d)

所有受管理员控制的安全参数,如果可能,应指明安全值;e)

每一种与管理功能有关的安全相关事件,包括对安全功能所控制实体的安全特性进行的改变所有与管理员有关的IT环境安全要求。g)

8.4.2用户指南

开发者应提供用户指南,用户指南应与为评估而提供的其他所有文档保持一致。用户指南应说明以下内容:

a)产品的非管理员用户可使用的安全功能和接口;产品提供给用户的安全功能和接口的使用方法;b)

用户可获取但应受安全处理环境所控制的所有功能和权限d)

产品安全操作中用户所应承担的职责;e)与用户有关的IT环境的所有安全要求。8.5生命周期支持

开发者应提供开发安全文档。

GA/T1107—2013

开发安全文档应描述在产品的开发环境中,为保护产品设计和实现的保密性和完整性所必需的所有物理的、程序的、人员的和其他方面的安全措施,并应提供在产品的开发和维护过程中执行安全措施的证据。

8.6测试

8.6.1测试覆盖

8.6.1.1覆盖证据

开发者应提供测试覆盖的证据。在测试覆盖证据中,应表明测试文档中所标识的测试与功能规范中所描述的产品的安全功能是对应的。

8.6.1.2覆盖分析

开发者应提供测试覆盖的分析结果测试覆盖的分析结果应表明测试文档中所标识的测试与功能规范中所描述的产品的安全功能之间的对应性是完备的。

8.6.2测试深度

开发者应提供测试深度的分析。深度分析应证实测试文档中所标识的测试足以证实该产品的功能是依照其高层设计运行的。8.6.3功能测试

开发者应测试安全功能,将结果文档化并提供测试文档。测试文档应包括以下内容:

测试计划,应标识要测试的安全功能,并描述测试的目标;a

b)测试过程,应标识要执行的测试,并描述每个安全功能的测试概况,这些概况应包括对于其他测试结果的顺序依赖性;

预期的测试,结果应表明测试成功后的预期输出;c)

实际测试结果,应表明每个被测试的安全功能能按照规定进行运作。d)

8.6.4独立测试

8.6.4.1一致性

开发者应提供适合测试的产品,提供的测试集合应与其自测产品功能时使用的测试集合相一致。8.6.4.2抽样

开发者应提供一组相当的资源,用于安全功能的抽样测试。8.7脆弱性分析保证

8.7.1指南审查

开发者应提供指南性文档。

在指南性文档中,应确定对产品的所有可能的操作方式(包括失败或失误后的操作)、它们的后果以及对于保持安全操作的意义,还应列出所有目标环境的假设以及所有外部安全措施(包括外部程序的、9

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。

标准图片预览:

- 其它标准

- 热门标准

- GA公共安全标准

- GA470-2004 法庭科学DNA数据库现场生物样品和被采样人信息项及其数据结构

- GA563-2009 警服 春秋执勤服

- GA899-2010 大型焰火燃放作业单位资质条件及管理

- GA385-2002 火灾声和/或光警报器

- GA40-2004 交通事故案卷文书

- GA/T368-2001 入侵报警系统技术要求

- GA/T465.4-2004 治安管理信息系统基本业务功能规范 第4部分:工作对象管理基本业务功能

- GA125-1996 自动喷水灭火系统雨淋报警阀的性能要求和试验方法

- GA407.1-2003 进口机动车制造厂品牌名称代码 第1部分:制造厂各称代码

- GA44-1993 消防头盔

- GA300.1-2001 看守所在押人员信息管理代码 第1部分:看守所编码

- GA/T70-2004 安全防范工程费用预算编制办法

- GA/T521-2004 人身损害受伤人员误工损失日评定准则

- GA/T536.4-2005 易燃易爆危险品 火灾危险性分级及试验方法 第4部分:遇水放出易燃气体物质分级试验方法

- GA/T1523-2018 微粒悬浮液显现手印技术规范

- 行业新闻

网站备案号:湘ICP备2025141790号-2