警报——NPM黑客事件给加密货币用户敲响警钟

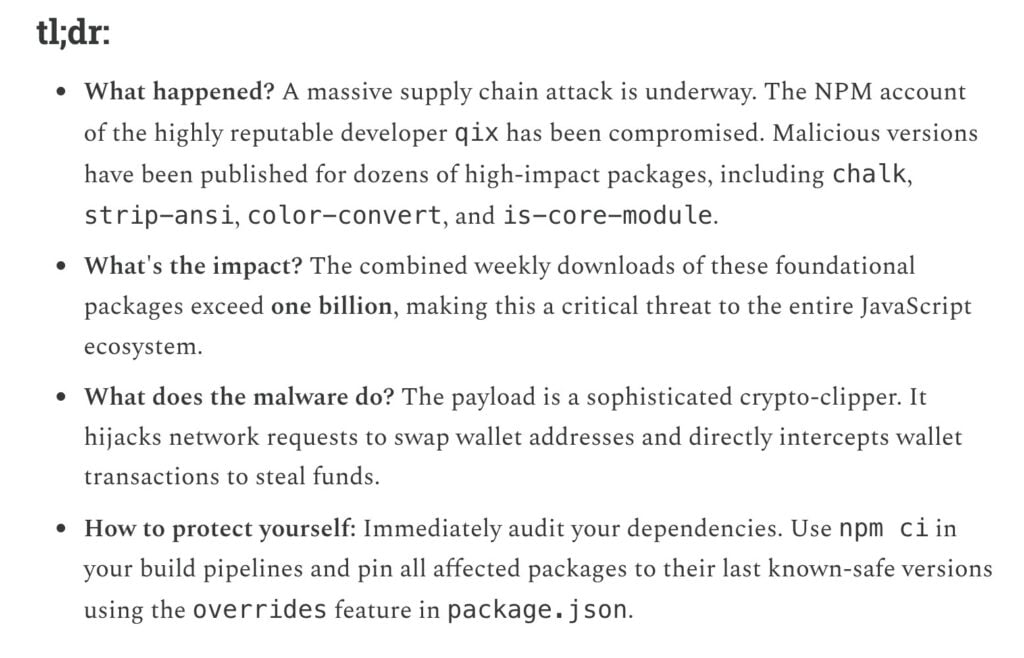

此次入侵波及chalk、strip-ansi、color-convert等核心JavaScript库——这些基础组件堪称数字世界的输水管线。这些库每周下载量高达数十亿次,默默运行在从网页应用到开发者工具的所有场景中。多数开发者并未直接安装它们,但它们深藏在依赖关系树底层,这正是本次攻击具备系统级破坏力的原因。

事件经过

根据多方安全报告,攻击者入侵了一位知名开发者的NPM账户,将恶意代码注入这些基础库后直接投放到全球软件生态系统中。攻击载荷?加密货币剪切器——这种恶意软件能在交易过程中替换钱包地址,悄无声息地将资金转移至攻击者手中。

如果你曾复制过钱包地址、粘贴至输入框并点击"发送",这就是你最恐惧的噩梦场景。恶意代码会劫持目标地址,除非你通过硬件钱包二次核对,否则资金将一去不返。

安全研究人员简报,来源:Observations

事件警示

- 加密货币用户:使用软件钱包即存在风险。强制物理确认每笔交易的硬件钱包仍是安全黄金标准。

- 开发者:受影响的不仅是粗心开发者的应用。这些被污染的基础库足以波及最严谨的开发者——你无需直接安装这些组件,你的依赖项早已代劳。

- 开源生态:NPM本质上是JavaScript世界的应用商店,也是单点故障源。一个被入侵的开发者账户就能武器化数十亿人间接信任的代码。

未解之谜

目前尚不确定恶意软件是否还有后招——有研究者推测其可能尝试直接窃取助记词。若属实,此次攻击将从"剪切器攻击"升级为"彻底清空钱包"。

这再次残酷地提醒我们:整个数字基础设施都建立在志愿者维护的开源代码库之上——这些代码往往由个人利用业余时间编写。像chalk这样的基础组件虽不起眼却无处不在。当攻击者攻陷这类底层要素,冲击波将席卷整个互联网。

加密货币之所以成为肥美目标,只因它是即时到账、不可撤销、没有中间商的金钱。但真正的危机在于:全球软件供应链仅靠胶带般的脆弱信任维系。

在事件解决前,请谨慎处理每笔交易。

-

\u7eb3\u65af\u8fbe\u514b\u5df2\u83b7\u5f97\u66f4\u5927\u88c1\u91cf\u6743\uff0c\u53ef\u62d2\u7edd\u5b58\u5728\u64cd\u7eb5\u98ce\u9669\u7684IPO\u7533\u8bf7

2025-12-13 01:09BlockBeats \u6d88\u606f\uff0c12 \u6708 13 \u65e5\uff0c\u636e\u8def\u900f\u793e\u62a5\u9053\uff0c\u7eb3\u65af\u8fbe\u514b\u4ea4\u6613\u6240\u5df2\u83b7\u5f97\u66f4\u5927\u88c1\u91cf\u6743\uff0c\u53ef\u62d2\u7edd\u5b58\u5728\u64cd\u7eb5\u98ce\u9669\u7684 IPO \u7533\u8bf7\u3002\u8fd9\u4e00\u65b0\u89c4\u7531\u7f8e\u56fd\u8bc1\u5238\u4ea4\u6613\u59d4\u5458\u4f1a\uff08SEC\uff09\u4e8e\u5468\u4e94\u7acb\u5373\u6279\u51c6\u751f\u6548\u3002 \u65b0\u89c4\u5219\u6388\u6743\u7eb3\u65af\u8fbe\u514b\u5728\u4ee5\u4e0b\u60c5\u51b5\u4e0b\u62d2\u7edd\u516c\u53f8\u4e0a\u5e02\uff1a\u516c\u53f8\u4e1a\u52a1\u6240\u5728\u5730\u4e0d\u914d\u5408\u7f8e\u56fd\u76d1\u7ba1\u673a\u6784\u5ba1\u67e5\uff1b\u627f\u9500\u5546\u3001\u7ecf\u7eaa\u5546\u3001\u5f8b\u5e08\u6216\u5ba1\u8ba1\u673a\u6784\u66fe\u53c2\u4e0e\u8fc7\u6709\u95ee\u9898\u7684\u4ea4\u6613\uff1b\u5bf9\u7ba1\u7406\u5c42\u6216\u4e3b\u8981\u80a1\u4e1c\u7684\u8bda\u4fe1\u5b58\u5728\u7591\u8651\u3002\u6b64\u4e3e\u65e8\u5728\u5e94\u5bf9\u8fd1\u5e74\u6765\u5927\u91cf\u5c0f\u578b IPO \u4e0a\u5e02\u540e\u4ef7\u683c\u66b4\u8dcc\u7684\u95ee\u9898\u3002\u8fc7\u53bb\u4e00\u5e74\uff0c\u7eb3\u65af\u8fbe\u514b\u4e00\u534a\u7684 IPO \u52df\u8d44\u989d\u4e0d\u8db3 1500 \u4e07\u7f8e\u5143\uff0c\u5176\u4e2d\u5927\u591a\u6570\u80a1\u4ef7\u5728\u4e00\u5e74\u5185\u4e0b\u8dcc\u8d85 35%\u3002 -

\u7532\u9aa8\u6587\u63a8\u8fdf\u6570\u636e\u4e2d\u5fc3\u5efa\u8bbe\uff0c\u4e0e\u82f1\u4f1f\u8fbe\u76d8\u4e2d\u540c\u65f6\u4e0b\u8dcc

2025-12-13 00:59BlockBeats \u6d88\u606f\uff0c12 \u6708 13 \u65e5\uff0c\u7532\u9aa8\u6587 (ORCL.N) \u4e3a OpenAI \u5efa\u8bbe\u7684\u6570\u636e\u4e2d\u5fc3\u4ece 2027 \u5e74\u63a8\u8fdf\u81f3 2028 \u5e74\uff0c\u5ef6\u8fdf\u4e3b\u8981\u5f52\u56e0\u4e8e\u52b3\u52a8\u529b\u548c\u6750\u6599\u77ed\u7f3a\u3002\u636e\u884c\u60c5\u6570\u636e\uff0c\u7532\u9aa8\u6587\u76d8\u4e2d\u8df3\u6c34\u4e0b\u8dcc 6%\uff0c\u82f1\u4f1f\u8fbe\u540c\u6b65\u8dcc\u8fd1 2%\u3002 -

USDC Treasury\u5728Solana\u94fe\u4e0a\u65b0\u589e\u94f8\u90208500\u4e07\u679aUSDC

2025-12-13 00:56BlockBeats \u6d88\u606f\uff0c12 \u6708 13 \u65e5\uff0c\u636e Whale Alert \u76d1\u6d4b\uff0c5 \u5206\u949f\u524d\uff0cUSDC Treasury \u5728 Solana \u94fe\u4e0a\u65b0\u589e\u94f8\u9020 8500 \u4e07\u679a USDC\u3002 -

\u300c\u9ebb\u5409\u300d\u589e\u52a020\u4e07\u7f8e\u5143\u4fdd\u8bc1\u91d1\u575a\u6301\u5f00\u591aETH\uff0c\u591a\u5355\u4ef7\u503c\u5347\u81f3950\u4e07\u7f8e\u

2025-12-13 00:53BlockBeats \u6d88\u606f\uff0c12 \u6708 13 \u65e5\uff0c\u636e \u76d1\u6d4b\uff0c\u300c\u9ebb\u5409\u5927\u54e5\u300d\u9ec4\u7acb\u6210\u5411 HyperLiquid \u518d\u6b21\u5b58\u5165 20 \u4e07\u7f8e\u5143\uff0c\u589e\u6301 25 \u500d\u4ee5\u592a\u574a\u591a\u5934\u5934\u5bf8\u81f3 950 \u4e07\u7f8e\u5143\uff0c\u5f00\u4ed3\u4ef7 3,212.48 \u7f8e\u5143\uff0c\u6e05\u7b97\u4ef7 3,022.71 \u7f8e\u5143\u3002 -

\u300c\u9ebb\u5409\u300d\u589e\u52a020\u4e07\u7f8e\u5143\u4fdd\u8bc1\u91d1\u575a\u6301\u5f00\u591aETH\uff0c\u591a\u5355\u4ef7\u503c\u5347\u81f3950\u4e07\u7f8e\u

2025-12-13 00:53BlockBeats \u6d88\u606f\uff0c12 \u6708 13 \u65e5\uff0c\u636e \u76d1\u6d4b\uff0c\u300c\u9ebb\u5409\u5927\u54e5\u300d\u9ec4\u7acb\u6210\u5411 HyperLiquid \u518d\u6b21\u5b58\u5165 20 \u4e07\u7f8e\u5143\uff0c\u589e\u6301 25 \u500d\u4ee5\u592a\u574a\u591a\u5934\u5934\u5bf8\u81f3 950 \u4e07\u7f8e\u5143\uff0c\u5f00\u4ed3\u4ef7 3,212.48 \u7f8e\u5143\uff0c\u6e05\u7b97\u4ef7 3,022.71 \u7f8e\u5143\u3002 -

\u300c\u9ebb\u5409\u300d\u589e\u52a020\u4e07\u7f8e\u5143\u4fdd\u8bc1\u91d1\u575a\u6301\u5f00\u591aETH\uff0c\u591a\u5355\u4ef7\u503c\u5347\u81f3950\u4e07\u7f8e\u

2025-12-13 00:53BlockBeats \u6d88\u606f\uff0c12 \u6708 13 \u65e5\uff0c\u636e \u76d1\u6d4b\uff0c\u300c\u9ebb\u5409\u5927\u54e5\u300d\u9ec4\u7acb\u6210\u5411 HyperLiquid \u518d\u6b21\u5b58\u5165 20 \u4e07\u7f8e\u5143\uff0c\u589e\u6301 25 \u500d\u4ee5\u592a\u574a\u591a\u5934\u5934\u5bf8\u81f3 950 \u4e07\u7f8e\u5143\uff0c\u5f00\u4ed3\u4ef7 3,212.48 \u7f8e\u5143\uff0c\u6e05\u7b97\u4ef7 3,022.71 \u7f8e\u5143\u3002 -

\u300c\u9ebb\u5409\u300d\u589e\u52a020\u4e07\u7f8e\u5143\u4fdd\u8bc1\u91d1\u575a\u6301\u5f00\u591aETH\uff0c\u591a\u5355\u4ef7\u503c\u5347\u81f3950\u4e07\u7f8e\u

2025-12-13 00:53BlockBeats \u6d88\u606f\uff0c12 \u6708 13 \u65e5\uff0c\u636e \u76d1\u6d4b\uff0c\u300c\u9ebb\u5409\u5927\u54e5\u300d\u9ec4\u7acb\u6210\u5411 HyperLiquid \u518d\u6b21\u5b58\u5165 20 \u4e07\u7f8e\u5143\uff0c\u589e\u6301 25 \u500d\u4ee5\u592a\u574a\u591a\u5934\u5934\u5bf8\u81f3 950 \u4e07\u7f8e\u5143\uff0c\u5f00\u4ed3\u4ef7 3,212.48 \u7f8e\u5143\uff0c\u6e05\u7b97\u4ef7 3,022.71 \u7f8e\u5143\u3002 -

\u300c\u9ebb\u5409\u300d\u589e\u52a020\u4e07\u7f8e\u5143\u4fdd\u8bc1\u91d1\u575a\u6301\u5f00\u591aETH\uff0c\u591a\u5355\u4ef7\u503c\u5347\u81f3950\u4e07\u7f8e\u

2025-12-13 00:53BlockBeats \u6d88\u606f\uff0c12 \u6708 13 \u65e5\uff0c\u636e \u76d1\u6d4b\uff0c\u300c\u9ebb\u5409\u5927\u54e5\u300d\u9ec4\u7acb\u6210\u5411 HyperLiquid \u518d\u6b21\u5b58\u5165 20 \u4e07\u7f8e\u5143\uff0c\u589e\u6301 25 \u500d\u4ee5\u592a\u574a\u591a\u5934\u5934\u5bf8\u81f3 950 \u4e07\u7f8e\u5143\uff0c\u5f00\u4ed3\u4ef7 3,212.48 \u7f8e\u5143\uff0c\u6e05\u7b97\u4ef7 3,022.71 \u7f8e\u5143\u3002

查看更多

- 去中心化金融(DeFi)是什么-以太坊如何促进其成长 12-01

- 以太币是什么-与比特币有什么主要区别 12-01

- 如何参加Solana黑客松-开发者怎样才能获SOL币奖励 12-01

- Offchain Labs 针对Vitalik Buterin力推RISC-V的观点,提出以太坊L1采用WASM的方案 12-01

- 币安转到欧易OKX完整指南:提币与充币操作步骤全流程 12-01

- 币安转到欧易OKX完整指南:提币与充币操作步骤全流程 11-30

- Web3资产在哪个平台交易?Web3交易平台Top10推荐榜单 11-30

- Web3资产在哪个平台交易?Web3交易平台Top10推荐榜单 11-30

- Web3交易所APP推荐 十大热门Web3交易所APP盘点 11-30

- 加密货币分析师解释为何比特币处于典型熊市 11-30